Метод защиты информации путем ее криптографического закрытия это: Ответы на вопрос «5. Методы защиты информации.»

Содержание

3. Методы и средства обеспечения безопасности информации

К методамотносят

препятствие,

управление доступом, маскировка,

регламентация, принуждение, побуждение.

Методы защиты

информации представляют собой основу

механизмов защиты.

Препятствие

— метод

физического преграждения пути

злоумышленнику к защищаемой информации

(к аппаратуре, носителям информации и

т. д.).

Управление

доступом —

метод защиты информации с помощью

использования всех ресурсов информационной

технологии. Управление доступом включает

следующие функции защиты:

Маскировка

— метод защиты

информации путем ее криптографического

закрытия.

Регламентация

— метод защиты

информации, создающий по регламенту в

информационных технологиях такие

условия автоматизированной обработки,

хранения и передачи защищаемой информации,

при которых возможности несанкционированного

доступа к ней сводились бы к минимуму.

Принуждение

— метод защиты,

когда специалисты и персонал информационной

технологии вынуждены соблюдать правила

обработки, передачи и использования

защищаемой информации под угрозой

материальной, административной или

уголовной ответственности.

Побуждение

— метод защиты,

побуждающий специалистов и персонал

автоматизированной информационной

технологии не разрушать установленные

‘порядки за счет соблюдения сложившихся

моральных и этических норм.

Рассмотренные

методы обеспечения безопасности в

информационных технологиях реализуются

на практике за счет применения различных

средств защиты.

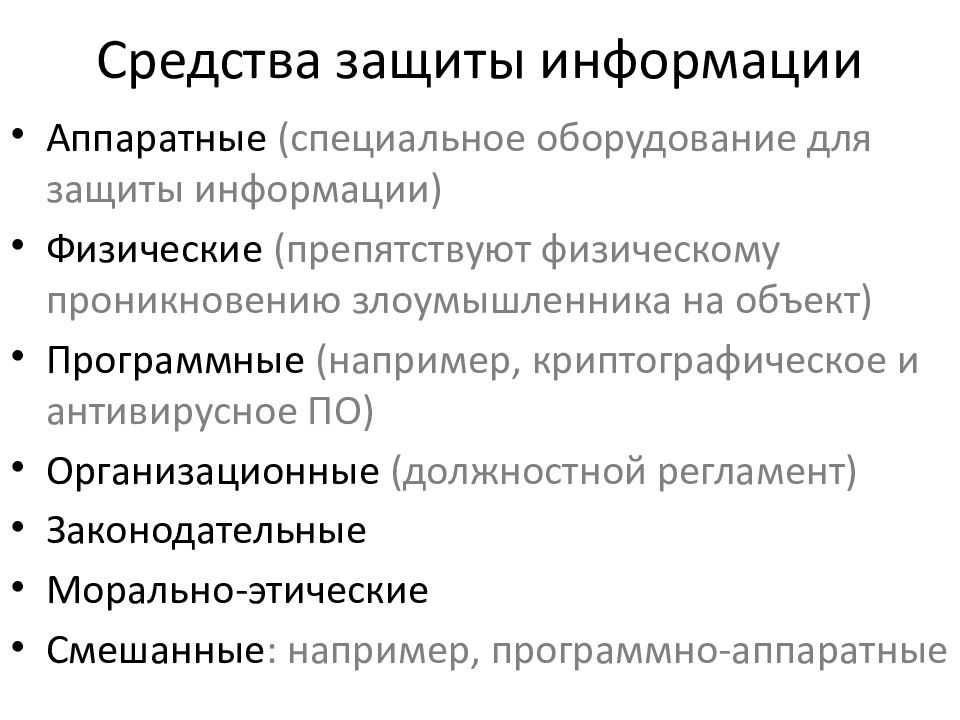

Все средства

защиты информации делятся на следующие

виды:

Формальные

средства защиты

— это средства,

выполняющие защитные функции строго

по заранее

предусмотренной процедуре без

непосредственного участия человека

Неформальные

средства защиты

это средства

защиты, которые определяются

целенаправленной деятельностью человека,

либо регламентируют эту деятельность

К основным

формальным средствам защиты,

которые используются в информационных

технологиях для создания механизмов

защиты, относятся следующие:

Технические

средства

реализуются

в виде электрических, электромеханических

и электронных устройств. Все технические

Все технические

средства делятся на следующие виды:

Аппаратные,

представляющие

собой устройства, встраиваемые

непосредственно в вычислительную

технику, или устройства, которые

сопрягаются с подобной аппаратурой по

стандартному интерфейсу.

Физические,

представляющие

собой автономные устройства и системы,

создающие физические препятствия для

злоумышленников (замки, решетки, охранная

сигнализация и т.д.)

Программные

средства представляют собой программное

обеспечение, специально предназначенное

для выполнения функций защиты информации.

К основным

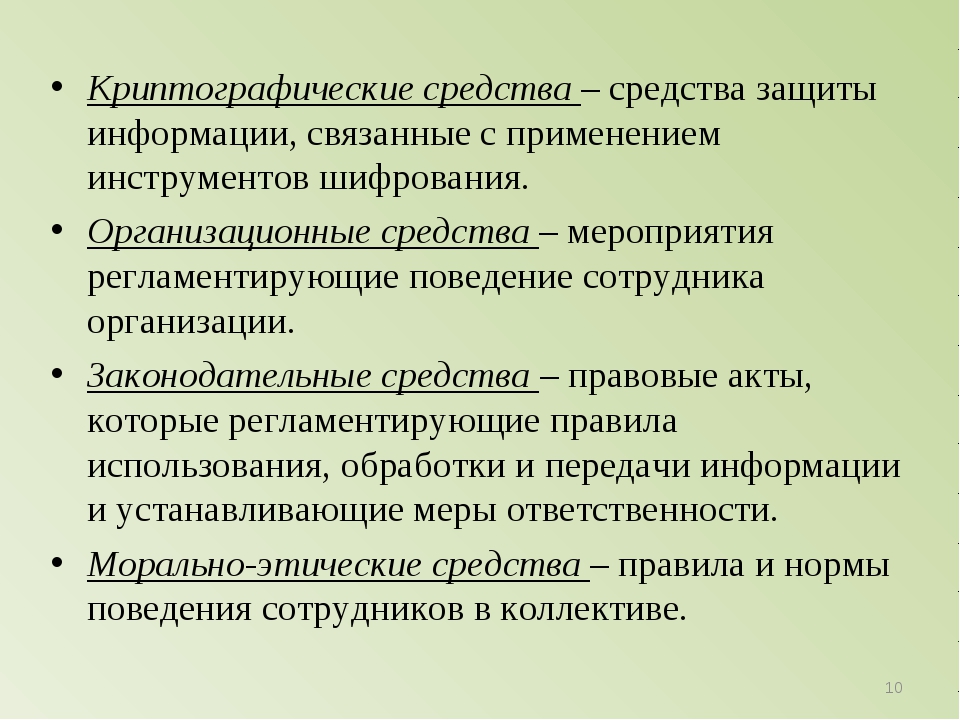

неформальным средствам защиты относятся:

Организационные

средства.

Морально-этические

средства.

Законодательные

средства

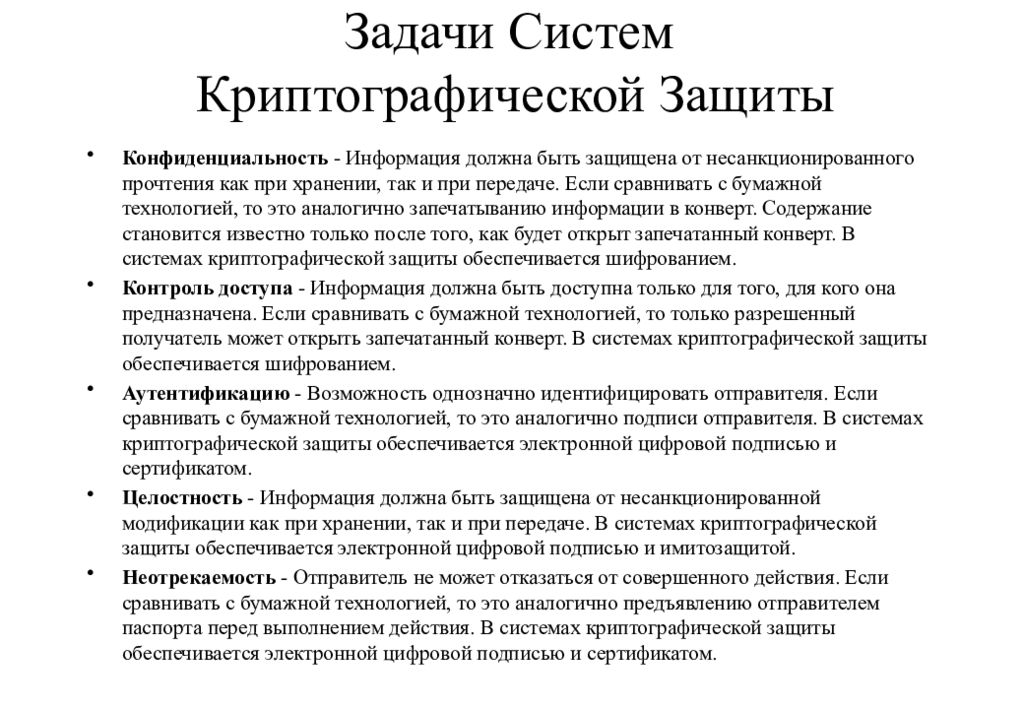

4 Механизмы безопасности информации, их виды

.

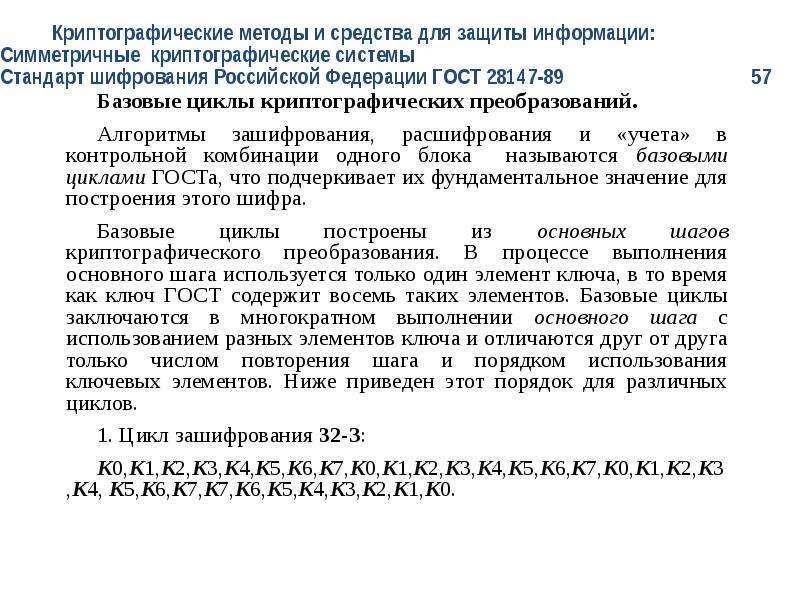

Механизм

криптографической защиты

на сетевом

уровне корпоративной вычислительной

сети строится на сертифицированных

ФАПСИ (Федеральное агентство

правительственной связи и информации)

— аппаратно-программных комплексах,

которые обеспечивают защиту информации.

Аутентификация

абонентов

— проверка

принадлежности абоненту предъявленного

им идентификатора; подтверждение

подлинности в вычислительных сетях.

В то же время истинный

получатель, приняв сообщение, закрытое

известным ему и отправителю ключом,

будет надежно защищен от возможной

дезинформации.

В информационных

технологиях используются различные

типы шифрования

Наряду с шифрованием

в информационных технологиях используются

следующие механизмы

безопасности

Механизм

цифровой (электронной)

подписи

2. Механизмы

контроля доступа

осуществляют

проверку полномочий объектов информационной

технологии (программ и пользователей)

на доступ к ресурсам сети

3. Система

регистрации и учета информации

ответственная

за ведение регистрационного журнала,

позволяет проследить за тем, что

происходило в прошлом, и соответственно

перекрыть каналы утечки информации.

Аутентификация — процедура проверки

правильности введенной пользователем

регистрационной информации для входа

в систему.Механизмы обеспечения

целостности информации

применяются как к отдельному

блоку, так и к потоку данных.Механизмы

аутентификации

подразделяются

на одностороннюю и взаимную аутентификацию.

При использовании односторонней

аутентификации в ИТ один из взаимодействующих

объектов проверяет подлинность другого.

Во втором случае — проверка является

взаимной.Механизмы

управления маршрутизацией

обеспечивают

выбор маршрутов движения информации

по коммуникационной сети8. Механизмы

арбитража

обеспечивают

подтверждение характеристик данных,

передаваемых между объектами

информационных технологий, третьей

стороной (арбитром). .

.

Учебное пособие

ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ УПРАВЛЕНИЯ

УЧЕБНОЕ ПОСОБИЕ

Москва

ИНФРА-М

2001

УДК 338.24(075.8)

ББК 65.050.2я73

И74

Составители:

доктор техн. наук, профессор Ю.М. Черкасов,

ассистент И.Ю. Арефьева, канд. экон. наук H.A. Акатова,

канд. экон. наук, доцент A.C. Болотов, канд. экон. наук,

доцент Н.М. Лобанова, ст. преп. М.В. Лукина

Рецензенты:

Первый заместитель генерального директора

ОАО «Главный информационно-вычислительный центр

Москвы» канд. техн. наук А.П. Жихарев

Ответственный секретарь Международной ассоциации

информатизации социальной сферы и территориального

управления (МАИСТ) канд. экон. наук О.Н. Хромова

И74 Информационные технологии управления: Учебное пособие / Под ред. Ю.М. Черкасова. — М.: ИНФРА-М, 2001. — 216 с. — (Серия «Высшее образование»).

Ю.М. Черкасова. — М.: ИНФРА-М, 2001. — 216 с. — (Серия «Высшее образование»).

ISBN 5-16-000615-Х

Рассматриваются вопросы эволюции развития информационных технологий управления, методы их проектирования, защиты информации и оценки эффективности информационных систем. Даются рекомендации по решению практических задач управления информационными системами, внедрения автоматизированных информационных технологий.

Для студентов очного и заочного обучения всех специальностей, а также менеджеров, предпринимателей и руководителей различного уровня управления.

ББК65.050.2я73

ISBN 5-16-000615-Х © Коллектив авторов, 2001

ВВЕДЕНИЕ

Одним из основных факторов влияния научно-технического прогресса на все сферы деятельности человека является широкое использование новых информационных технологий. Среди наиболее важных и массовых сфер, в которых информационные технологии играют решающую роль, особое место занимает сфера управления. Под влиянием новых информационных технологий происходят коренные изменения в технологии управления (автоматизируются процессы обоснования и принятия решений, организация их выполнения), повышается квалификация и профессионализм специалистов, занятых управленческой деятельностью.

Сфера применения новых информационных технологий на базе персональных компьютеров и развитых средств коммуникации весьма обширна. Она включает различные аспекты — от обеспечения простейших функций служебной переписки до системного анализа и поддержки сложных задач принятия решений. Персональные компьютеры, лазерная и оптическая техника, средства массовой информации и различного вида коммуникации (включая спутниковую связь) позволяют учреждениям, предприятиям, фирмам, организациям, трудовым коллективам и отдельным специалистам получать в нужное время и в полном объеме необходимую информацию для реализации профессиональных, образовательных, культурных и тому подобных целей.

Студенты XXI века должны быть подготовлены теоретически и профессионально к новым условиям работы в современной экономике, так как от этого зависят масштабы использования информационных технологий во всех аспектах человеческой деятельности и то, какую роль будут играть эти технологии в повышении эффективности общественного труда. Цель учебной дисциплины «Информационные технологии управления» (ИТУ) — дать студентам знания основ прикладной информатики, информатизации и методов решения задач управления в области автоматизированных информационных технологий и информационных систем.

Цель учебной дисциплины «Информационные технологии управления» (ИТУ) — дать студентам знания основ прикладной информатики, информатизации и методов решения задач управления в области автоматизированных информационных технологий и информационных систем.

Учебно-практическое пособие включает восемь тем. Тема 1 посвящена основным понятиям, терминам и определению дисциплины «Информационные технологии управления», тема 2 — структуре автоматизированных информационных технологий управления, тема 3 — направлениям автоматизации управленческой деятельности. В теме 4 рассматривается информационная поддержка бизнеса, в теме 5 — методология проектирования ИТУ и этапы ее разработки. В теме 6 освещаются инструментальные средства ИТУ, технологии автоматизации офиса, различные компьютерные информационные технологии, которые применяются для поддержки принятия управленческих решений. Тема 7 посвящена вопросам защиты информации, тема 8 — оценке эффективности разработки, тиражирования и использования ИТУ.

Учебно-практическое пособие подготовлено коллективом кафедры «Информационные системы» Государственного университета управления в составе: профессор Ю.М. Черкасов (руководитель), доцент Н.М. Лобанова, старший преподаватель H.A. Акатова, доцент A.C. Болотов, старший преподаватель М.В. Лукина, ассистент И.Ю. Арефьева.

Информационные технологии — тест 8

Главная / Образование /

Информационные технологии / Тест 8

Упражнение 1:

Номер 1

Функционирование системы защиты информации от несанкционированного доступа предусматривает (укажите все верные ответы)

Ответ:

(1) приемку и карантин включаемых в информационные технологии новых программных средств; контроль за ходом технологического процесса обработки информации путем регистрации анализа действий специалистов экономического объекта; сигнализацию в случаях возникновения опасных событий

(2) оперативный контроль за функционированием системы защиты секретной и конфиденциальной информации; контроль соответствия общесистемной программной среды эталону

(3) учет, хранение и выдачу специалистам организации или предприятия информационных носителей, паролей, ключей; ведение служебной информации (генерация паролей, ключей, сопровождение правил разграничения доступа)

(4) все перечисленное верно

Номер 2

Какой принцип создания базовой системы защиты информации в информационных технологиях выражается в том, что стоимость разработки и эксплуатации системы защиты информации должна быть меньше стоимости возможного ущерба, наносимого объекту в случае разработки и эксплуатации информационной технологии без системы защиты информации?

Ответ:

(1) разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки

(2) «прозрачность» системы защиты информации для общего, прикладного программного обеспечения и специалистов экономического объекта

(3) комплексный подход к построению системы защиты при ведущей роли организационных мероприятий

(4) экономическая целесообразность использования системы защиты

Номер 3

Какой принцип создания базовой системы защиты информации в информационных технологиях означает оптимальное сочетание программно-аппаратных средств и организационных мер защиты, подтвержденное практикой создания отечественных и зарубежных систем защиты?

Ответ:

(1) экономическая целесообразность использования системы защиты

(2) комплексный подход к построению системы защиты при ведущей роли организационных мероприятий

(3) «прозрачность» системы защиты информации для общего, прикладного программного обеспечения и специалистов экономического объекта

(4) разделение и минимизация полномочий по доступу к обрабатываемой информации и процедурам обработки

Упражнение 2:

Номер 1

Как называется режим функционирования процессора, при котором процессорное время предоставляется различным задачам последовательно?

Ответ:

(1) режим разделения времени

(2) регламентный режим

(3) режим реального времени

Номер 2

Укажите верный вариант

Ответ:

(1) Защита информации в информационных технологиях — это использование создания и поддержания организованной совокупности средств, способов, методов и мероприятий, предназначенных для искажения и несанкционированного использования данных, хранимых и обрабатываемых в электронном виде.

(2) Защита информации в информационных технологиях — это процесс создания и поддержания организованной совокупности средств, способов, методов и мероприятий, предназначенных для предупреждения, искажения, уничтожения и несанкционированного использования данных, хранимых и обрабатываемых в электронном виде.

Упражнение 3:

Номер 1

Какой вид вирусов не заражает оперативную память персонального компьютера и является активным ограниченное время?

Ответ:

(1) резидентные вирусы

(2) нерезидентные вирусы

Номер 2

Безвредные вирусы

Ответ:

(1) не оказывают разрушительного влияния на работу персонального компьютера, но могут переполнять оперативную память в результате своего размножения

(2) не разрушают файлы, но уменьшают свободную дисковую память, выводят на экран графические эффекты, создают звуковые эффекты и т. д.

д.

(3) нередко приводят к различным серьезным нарушениям в работе персонального компьютера и всей информационной технологии

(4) приводят к стиранию информации, полному или частичному нарушению работы прикладных программ и пр.

Номер 3

Компьютерные вирусы по виду среды обитания классифицируются

Ответ:

(1) загрузочные, файловые, системные, сетевые и файлово-загрузочные вирусы

(2) безвредные, неопасные, опасные и разрушительные вирусы

(3) резидентные и нерезидентные вирусы

(4) репликаторные, мутирующие, стэлс-вирусы и макровирусы

Упражнение 4:

Номер 1

I этап жизненного цикла компьютерного вируса

Ответ:

(1) внедрение

(2) инкубационный период

(3) репродуцирование

(4) деструкция

Номер 2

Укажите верный вариант

Ответ:

(1) Способ функционирования большинства вирусов — это удаление любых файлов персонального компьютера.

(2) Способ функционирования большинства вирусов — это такое изменение системных файлов персонального компьютера, чтобы вирус начинал свою деятельность при каждой загрузке персонального компьютера.

Упражнение 5:

Номер 1

Результатом какого поиска является обнаружение люков?

Ответ:

(1) случайного поиска

(2) случайного и трудоемкого поиска

(3) трудоемкого поиска

Номер 2

Укажите верный вариант

Ответ:

(1) Термин «бактерии» вошел в употребление недавно и обозначает компьютер, который рассылает компьютерные вирусы по электронной почте.

(2) Термин «бактерии» вошел в употребление недавно и обозначает программу, которая делает копии самой себя и становится паразитом, перегружая память и микропроцессор персонального компьютера или рабочей станции сети.

Номер 3

По каким причинам в программе могут остаться люки? (укажите все верные ответы)

Ответ:

(1) оставили для реализации тайного доступа к данной программе после ее установки

(2) оставили для реализации тайного доступа к данной программе после ее установки

(3) оставили для реализации тайного доступа к данной программе после ее установки и оставили для дальнейшей отладки

(4) все вышеперечисленное

Упражнение 6:

Номер 1

Люк

Ответ:

(1) это скрытая, недокументированная точка входа в программный модуль, входящий в состав программного обеспечения информационных технологий

(2) это программа, выполняющая в дополнение к основным, т. е. запроектированным и документированным действиям, действия дополнительные, не описанные в документации

е. запроектированным и документированным действиям, действия дополнительные, не описанные в документации

(3) это специальная программа, предназначенная для выполнения разрушительных действий в вычислительной системе или сети

Номер 2

Когда появились первые сообщения о несущих вред программах, преднамеренно и скрытно внедряемых в программное обеспечение различных вычислительных систем?

Ответ:

(1) в начале 70-х гг. XX в.

(2) в начале 90-х гг. XX в.

(3) в начале 80-х гг. XX в.

XX в.

Упражнение 7:

Номер 1

Укажите верный вариант

Ответ:

(1) Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации является одним из видов защиты прав, ориентированных на проблему охраны компьютеров.

(2) Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации является самостоятельным видом защиты прав, ориентированных на проблему охраны интеллектуальной собственности, воплощенной в виде программ и ценных баз данных.

Номер 2

Укажите верный вариант

Ответ:

(1) Для защиты от побочных электромагнитных излучений и наводок широко применяется спецтальные обивки.

(2) Для защиты от побочных электромагнитных излучений и наводок широко применяется экранирование помещений, предназначенных для размещения средств вычислительной техники, а также технические меры, позволяющие снизить интенсивность информативных излучений самого оборудования персональных компьютеров и каналов связи.

Номер 3

Наиболее эффективным средством защиты информации в неконтролируемых каналах связи является применение

Ответ:

(1) только криптографии

(2) специальных связных протоколов

(3) криптографии и специальных связных протоколов

Упражнение 8:

Номер 1

Какой вид защиты информации в информационных технологиях призван обеспечить решение одной из наиболее важных задач — защиту хранимой и обрабатываемой в вычислительной технике информации от всевозможных злоумышленных покушений, которые могут нанести существенный экономический и другой материальный и нематериальный ущерб?

Ответ:

(1) защита юридической значимости электронных документов

(2) защита информации от утечки по каналам побочных электромагнитных излучений и наводок

(3) защита от несанкционированного копирования и распространения программ и ценной компьютерной информации

(4) защита конфиденциальной информации от несанкционированного доступа и модификации

Номер 2

Конфиденциальность информации

Ответ:

(1) засекреченная информация должна быть доступна только тому, кому она предназначена

(2) информация, на основе которой принимаются важные решения, должна быть достоверной и точной и должна быть защищена от возможных непреднамеренных и злоумышленных искажений

(3) информация и соответствующие информационные службы информационных технологий должны быть доступны, готовы к обслуживанию всегда, когда в них возникает необходимость

Упражнение 9:

Номер 1

Как называется метод защиты информации, когда специалисты и персонал информационной технологии обязаны соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности?

Ответ:

(1) побуждение

(2) принуждение

Номер 2

Какие неформальные средства защиты информации реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи?

Ответ:

(1) организационные средства

(2) морально-этические средства

(3) законодательные средства

Номер 3

К какому виду технических средств защиты информации относится охранная сигнализация?

Ответ:

(1) к аппаратным средствам

(2) к физическим средствам

Упражнение 10:

Номер 1

Формальные средства защиты

Ответ:

(1) это средства, выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека

(2) это средства защиты, которые определяются целенаправленной деятельностью человека, либо регламентируют эту деятельность

Номер 2

Препятствие

Ответ:

(1) это метод физического преграждения пути злоумышленнику к защищаемой информации

(2) это метод защиты информации с помощью использования всех ресурсов информационной технологии

(3) это метод защиты информации путем ее криптографического закрытия

Упражнение 11:

Номер 1

Какие механизмы безопасности в информационных технологиях обеспечивают подтверждение характеристик данных, передаваемых между объектами информационных технологий, третьей стороной?

Ответ:

(1) механизмы обеспечения целостности информации

(2) механизмы арбитража

(3) механизмы подстановки трафика или подстановки текста

(4) механизмы управления маршрутизацией

Номер 2

При использовании какого вида аутентификации в информационных технологиях один из взаимодействующих объектов проверяет подлинность другого?

Ответ:

(1) взаимной аутентификации

(2) односторонней аутентификации

Номер 3

Механизмы обеспечения целостности информации применяются

Ответ:

(1) только к потоку данных

(2) только к отдельному блоку данных

(3) как к отдельному блоку, так и к потоку данных

Упражнение 12:

Номер 1

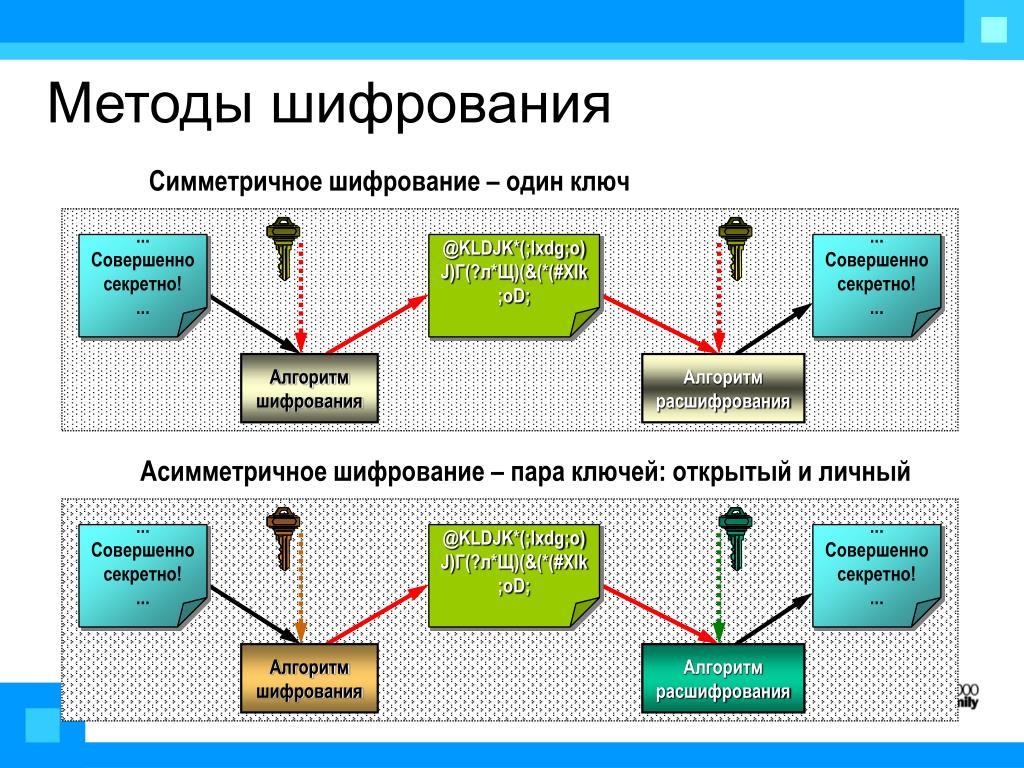

Симметричное шифрование

Ответ:

(1) характеризуется тем, что для шифрования используется один ключ, являющийся общедоступным, а для дешифрования — другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ

(2) основывается на использовании одного и того же секретного ключа для шифрования и дешифрования

Номер 2

Утилита

Ответ:

(1) это процедура проверки правильности введенной пользователем регистрационной информации для входа в систему

(2) это специальная программа, выполняющая определенные сервисные функции

Метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых

Группа установленных рядом вычислительных машин, объединенных с помощью специальных средств сопряжения и выполняющих совместно единый информационно-вычислительный процесс, — это

(*ответ*) многомашинный вычислительный комплекс

компьютерный центр

локальная вычислительная сеть

компьютерная вычислительная сеть

Знания о видимых взаимосвязях между отдельными событиями и фактами в предметной области называются

(*ответ*) поверхностными

декларативными

процедурными

глубинными

Из путей несанкционированного доступа к информации не поддается надежной блокировке

(*ответ*) внедрение и использование компьютерных вирусов

использование программных ловушек

перехват электронных излучений

применение подслушивающих устройств

Информационная технология — процесс, использующий совокупность средств и методов

(*ответ*) сбора, обработки и передачи данных

разработки программных продуктов

обработки и хранения данных

сбора, обработки данных и принятия управленческих решений

Информационная технология поддержки принятия решений может использоваться

(*ответ*) на любом уровне управления

только на оперативном уровне управления

только менеджерами среднего звена управления

только на уровне высшего руководства

Информационная технология с «дружественным» интерфейсом работы пользователя, использующая персональные компьютеры и телекоммуникационные средства, называется

(*ответ*) новой

телекоммуникационной

«дружественной»

диалоговой

Искажение сведений в базах данных или в системной информации в компьютерных технологиях являются _ угрозой безопасности информации

(*ответ*) активной

непреднамеренной

случайной

пассивной

Источниками данных для систем поддержки принятия решений являются

(*ответ*) информационные системы операционного уровня, документы, высшие источники, прочие внутренние источники

только внутренние источники

только внешние источники

только информационные системы операционного уровня

Ключевой фигурой, возглавляющей коллектив, при разработке экспертных систем, основанных на знаниях, является

(*ответ*) инженер по знаниям

пользователь

программист

эксперт

Лицо (или группа лиц), которое имеет глобальное представление об организации данных в системе и несет ответственность за их сохранность, называется _ базы данных

(*ответ*) администратором

менеджером

управляющим

организатором

Метод защиты информации путем ее криптографического закрытия называется

(*ответ*) маскировкой

управлением доступом

препятствием

регламентацией

Метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму, — называется

(*ответ*) регламентацией

ограничением

управлением доступом

препятствием

Онлайн-тесты на oltest.

ru: Информатика — все вопросы (2/33)

ru: Информатика — все вопросы (2/33)

Онлайн-тестыТестыИнформационные технологииИнформатикавопросы16-30

16. __________________ — компонент вычислительной сети, являющийся источником и приемником данных, передаваемых по сети.

• Узел

17. __________________ — мера порядка, упорядоченности, внутренней структуры, связанной информации.

• Негэнтропия

18. __________________ — метод защиты информации путем ее криптографического закрытия.

• Маскировка

19. __________________ — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

• Регламентация

20. __________________ — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

• Препятствие

21. __________________ — множество допустимых значений данного атрибута в системах управления базами данных.

• Домен

22. __________________ — множество предметов реального мира, связанных общностью структуры и поведением.

• Класс

23. __________________ — набор объектов и операций, характеризующих поведение этих объектов.

• Абстракция данных

24. __________________ — нарушение логики работы программ или связей в структурированных данных, не вызывающих отказа в их работе или использовании.

• Искажение

25. __________________ — нарушение целостности программ и структур данных, вызывающих невозможность их использования: программы не запускаются, а при обращении к структурированным данным происходит (хотя и не всегда) сбой.

• Разрушение

26. __________________ — наука о принципах, средствах и методах преобразования информации для защиты ее от несанкционированного доступа и искажения.

• Криптография

27. __________________ — научная дисциплина, изучающая вопросы, связанные с поиском, сбором, хранением, преобразованием и использованием информации в самых различных сферах человеческой деятельности.

• Информатика

28. __________________ — нахождение решений для повторяющихся задач и достижение оптимальной степени упорядоченности.

• Стандартизация

29. __________________ — область информатики, в которой решаются сложнейшие проблемы, находящиеся на пересечении с психологией, физиологией, лингвистикой и другими науками.

• Искусственный интеллект

30. __________________ — обычный текст, содержащий ссылки на собственные фрагменты и другие тексты.

• Гипертекст

— 6.6.

6.6. Криптографические методы защиты

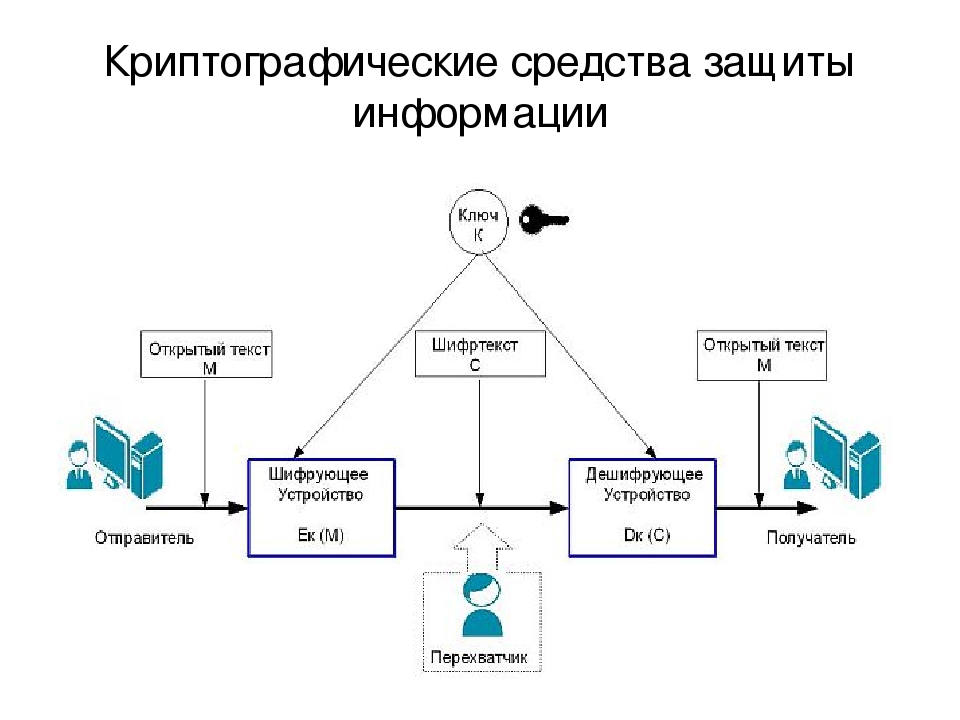

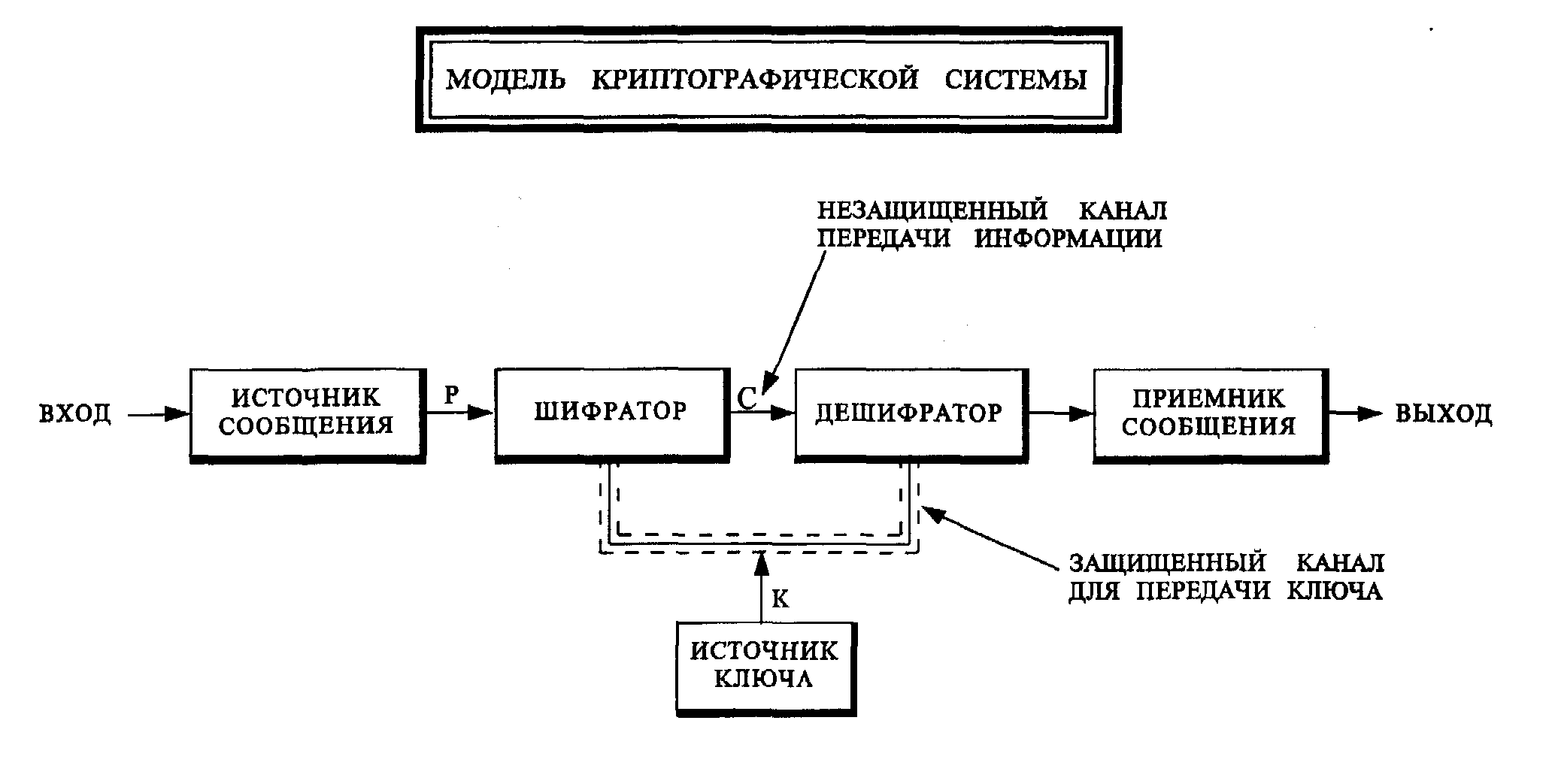

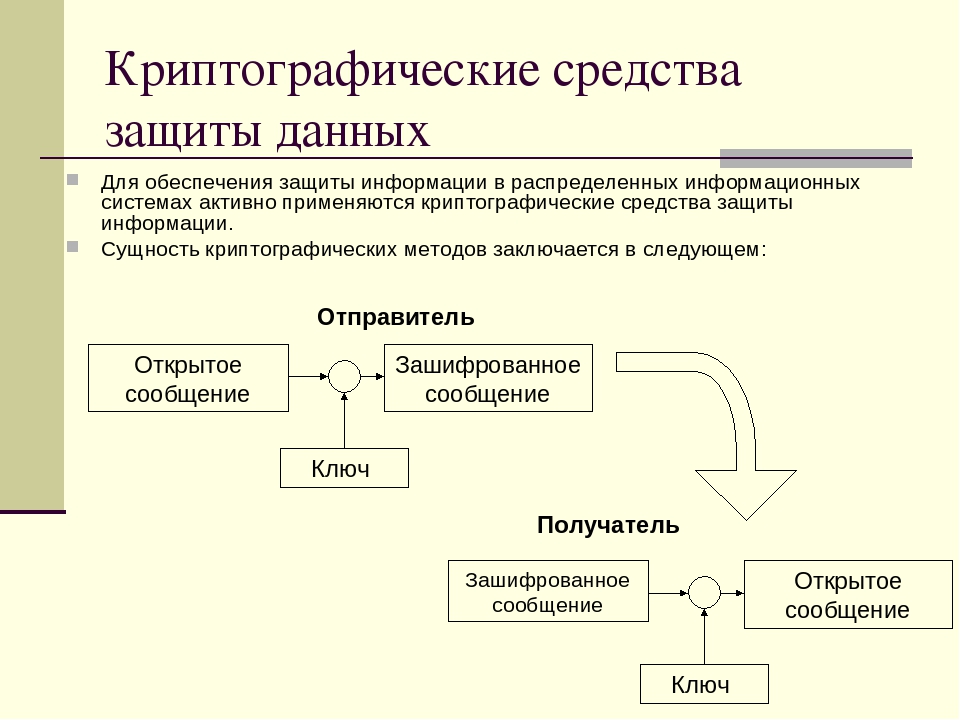

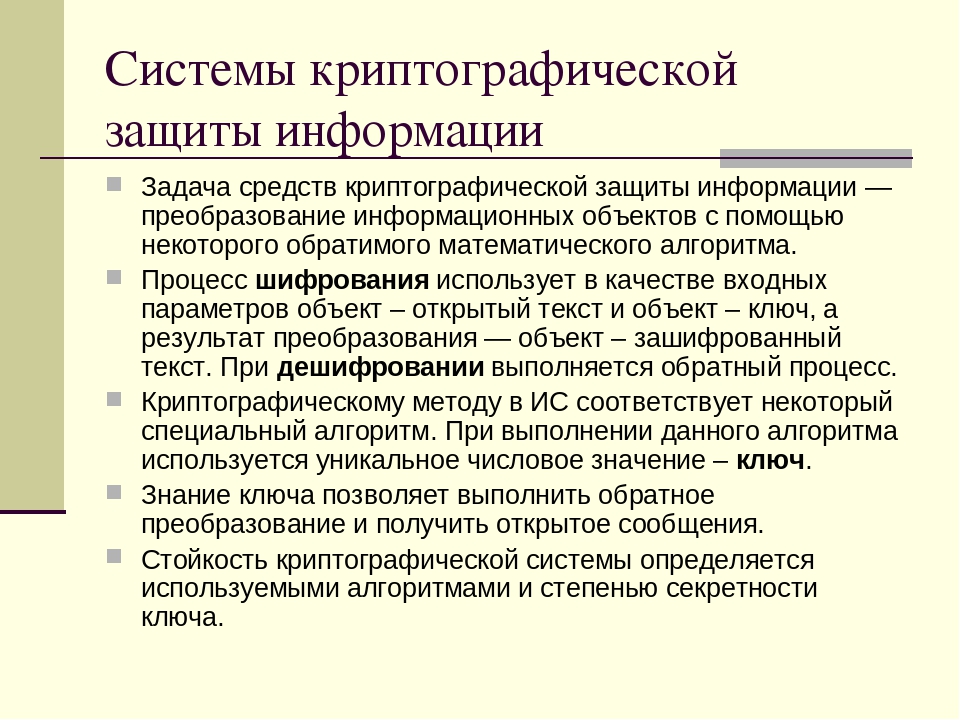

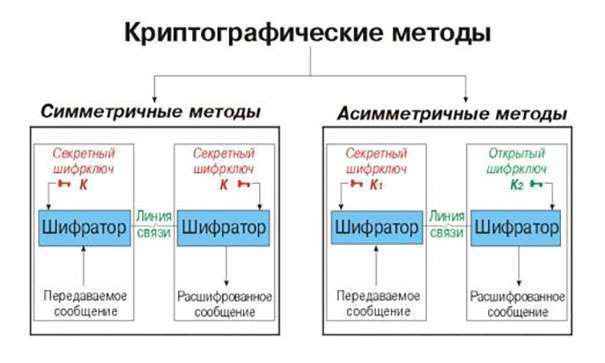

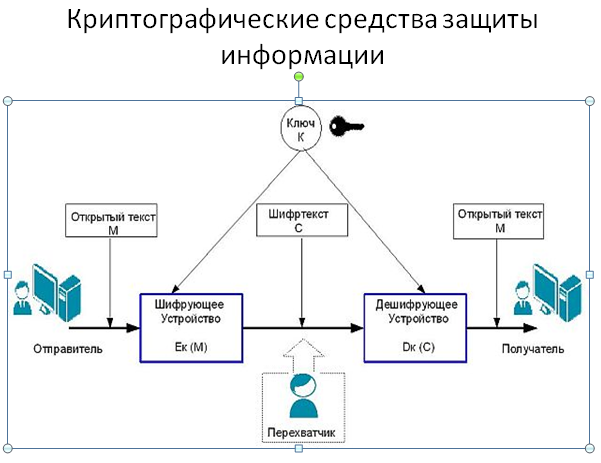

Криптографические методы защиты основаны на возможности осуществления некой операции преобразования информации, которая может выполняться одним (или более) пользователем ИС, обладающим некоторой секретной частью дополнительной информации.

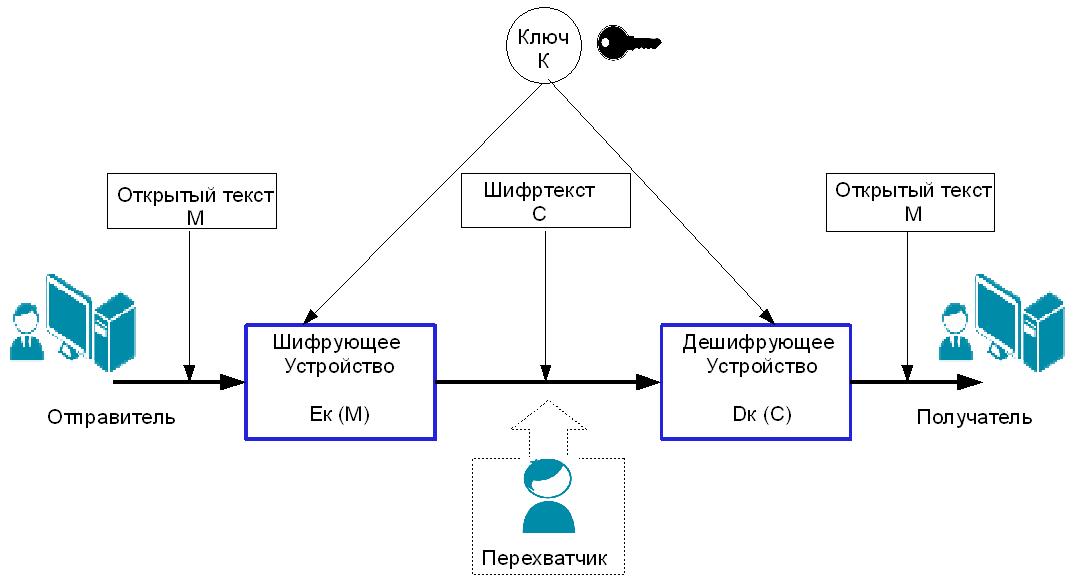

В классической криптографии используется только одна единица конфиденциальной и обязательно секретной информации — ключ, знание которого позволяет отправителю зашифровать информацию, а получателю — расшифровать ее. Именно эта операция зашифрования/расшифрования с большой вероятностью невыполнима без знания секретного ключа.

Именно эта операция зашифрования/расшифрования с большой вероятностью невыполнима без знания секретного ключа.

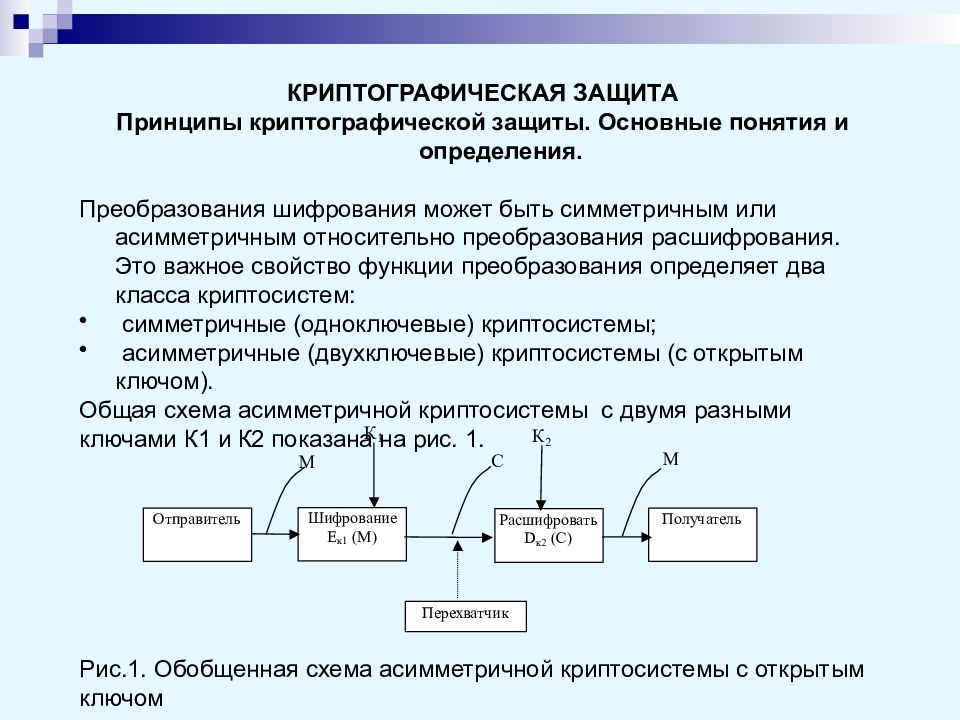

В криптографии с открытым ключом имеется два ключа, по крайней мере один из которых нельзя вычислить из другого. Один ключ используется отправителем для зашифрования информации, сохранность которой должна быть обеспечена. Другой — получателем для обработки полученной информации. Бывают приложения, в которых один ключ должен быть несекретным, а другой — секретным.

Основным достоинством криптографических методов защиты информации является обеспечение ими гарантированной стойкости защиты, которую можно рассчитать и выразить в числовой форме (средним числом операций или количеством времени, необходимым для раскрытия зашифрованной информации или вычисления ключей).

Средства шифрования могут быть реализованы как аппаратно, так и чисто программно. В любом случае они должны быть сертифицированными, т.е. должны соответствовать определенным требованиям (стандартам). В противном случае, они не могут гарантировать пользователям необходимую стойкость шифрования.

В противном случае, они не могут гарантировать пользователям необходимую стойкость шифрования.

Использование в системе защиты для различных целей нескольких однотипных алгоритмов шифрования нерационально. Оптимальным вариантом можно считать систему, в которой средства криптозащиты — общесистемные, т.е. выступают в качестве расширения функций операционной системы и включают сертифицированные алгоритмы шифрования всех типов (блочные и потоковые, с закрытыми и открытыми ключами).

Прозрачное шифрование всей информации на дисках, что широко рекомендуется рядом разработчиков средств защиты, оправдано лишь в том случае, когда компьютер используется только одним пользователем и объемы дисков невелики. Но на практике даже персональные компьютеры используются группами из нескольких пользователей. И не только потому, что ПК на всех не хватает, но и в силу специфики работы защищенных систем. Так, автоматизированные рабочие места операторов систем управления используются двумя-четырьмя операторами, работающими посменно, и рассматривать их как одного пользователя нельзя в силу требований разделения ответственности.

Очевидно, что в такой ситуации приходится либо отказаться от разделения ответственности и разрешить пользоваться ключом шифра нескольким операторам, либо создавать отдельные закрытые диски для каждого из них и запретить им тем самым обмен закрытой информацией, либо часть информации хранить и передавать в открытом виде, что по сути равносильно отказу от концепции прозрачного шифрования всей информации на дисках.

Кроме того, прозрачное шифрование дисков требует значительных накладных расходов ресурсов системы (времени и производительности). И не только непосредственно в процессе чтения-записи данных. Дело в том, что надежное криптографическое закрытие информации предполагает периодичес-кую смену ключей шифрования, а это приводит к необходимости перешиф-рования всей информации на диске с использованием нового ключа (необходимо всю информацию расшифровать с использованием старого и зашифровать с использованием нового ключа). Это требует значительного времени. Кроме того, при работе в системе с шифрованными дисками задержки возникают не только при обращении к данным, но и при запуске программ, что значительно замедляет работу компьютера. Поэтому, использовать криптографическую защиту следует ограниченно, защищая только ту информацию, которую действительно надо закрыть от несанкционированного доступа.

Поэтому, использовать криптографическую защиту следует ограниченно, защищая только ту информацию, которую действительно надо закрыть от несанкционированного доступа.

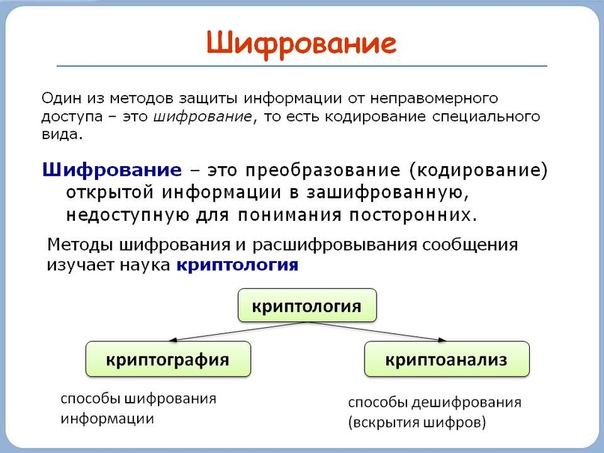

Основные сведения о криптографии. Под криптологией (от греческого kruptos — тайный и logos сообщение) понимается наука о безопасности (секретности) связи.

Криптология делится на две части: криптографию (шифрование) и криптоанализ. Криптограф пытается найти методы обеспечения секретности и или аутентичности (подлинности) сообщений. Криптоаналитик пытается выполнить обратную задачу: раскрыть шифртекст или подделать его так, чтобы он был принят как подлинный.

Одним из основных допущений криптографии является то, что криптоаналитик противника имеет полный шифртекст и ему известен алгоритм шифрования, за исключением секретного ключа. При этих допущениях криптограф разрабатывает систему, стойкую при анализе только на основе шифротекста. На практике допускается некоторое усложнение задачи криптографа. Криптоаналитик противника может иметь фрагменты открытого текста и соответствующего ему шифротекста. В этом случае криптограф разрабатывает систему стойкую при анализе на основе открытого текста. Криптограф может даже допустить, что криптоаналитик противника способен ввести свой открытый текст и получить правильный шифртекст с помощью секретного ключа (анализ на основе выбранного открытого текста), и наконец, — объединить две последние возможности (анализ на основе выбранного текста).

Криптоаналитик противника может иметь фрагменты открытого текста и соответствующего ему шифротекста. В этом случае криптограф разрабатывает систему стойкую при анализе на основе открытого текста. Криптограф может даже допустить, что криптоаналитик противника способен ввести свой открытый текст и получить правильный шифртекст с помощью секретного ключа (анализ на основе выбранного открытого текста), и наконец, — объединить две последние возможности (анализ на основе выбранного текста).

Многие из стратегий нарушителя могут быть блокированы с помощью криптографических средств защиты информации, но следует отметить, что большинство стратегий нарушителя связано с проблемами аутентичности пользователя и сообщений.

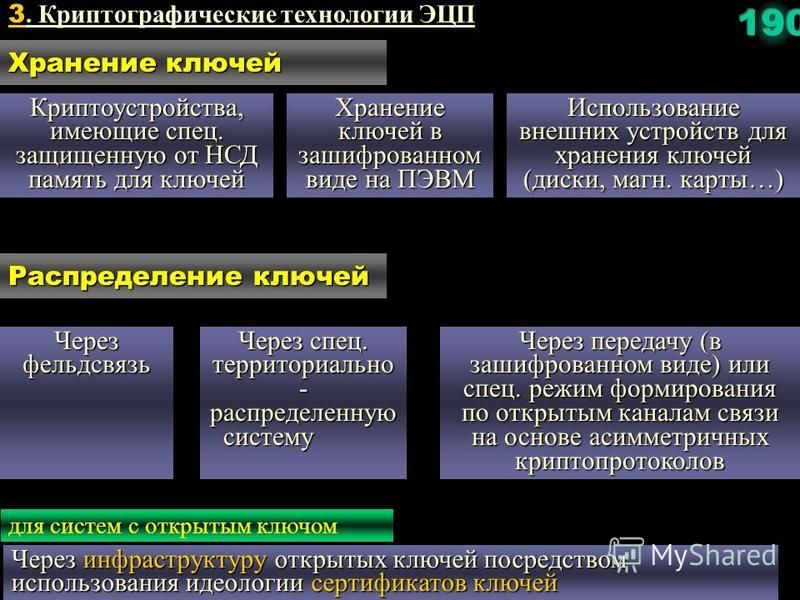

Подсистема криптографической защиты. Подсистема объединяет средства криптографической защиты информации и предназначена для обеспечения целостности, конфиденциальности, аутентичности критичной информации, а также обеспечения юридической значимости электронных документов в ИС. По ряду функций подсистема кооперируется с подсистемой защиты от НСД. Поддержку подсистемы криптографической защиты в части управления ключами осуществляет подсистема управления СЗИ.

По ряду функций подсистема кооперируется с подсистемой защиты от НСД. Поддержку подсистемы криптографической защиты в части управления ключами осуществляет подсистема управления СЗИ.

Структурно подсистема состоит из:

♦ программных средств симметричного шифрования данных;

♦ программно-аппаратных средств цифровой подписи электронных документов (ПАС ЦП). Функции подсистемы предусматривают;

♦ обеспечение целостности передаваемой по каналам связи и хранимой информации;

♦ имитозащиту сообщений, передаваемых по каналам связи;

♦ скрытие смыслового содержания конфиденциальных сообщений, передаваемых по каналам связи и хранимых на носителях;

♦ обеспечение юридической значимости электронных документов;

♦ обеспечение аутентификации источника данных.

Функции подсистемы направлены на ликвидацию наиболее распространенных угроз сообщениям в автоматизированных системах:

♦ угрозы, направленные на несанкционированное ознакомление с информацией;

♦ несанкционированное чтение информации на машинных носителях и в ЗУ ЭВМ;

♦ незаконное подключение к аппаратуре и линиям связи;

♦ снятие информации на шинах питания;

♦ перехват ЭМИ с линий связи;

♦ угрозы, направленные на несанкционированную модификацию (нарушение целостности) информации:

♦ изменение служебной или содержательной части сообщения;

♦ подмена сообщения;

♦ изъятие (уничтожение) сообщения.

♦ угрозы, направленные на искажение аутентичности отправителя сообщения:

♦ незаконное присвоение идентификаторов другого пользователя, формирование и отправка электронного документа от его имени (маскарад), либо утверждение, что информация получена от некоего пользователя, хотя она сформирована самим нарушителем;

♦ повторная передача документа, сформированного другим пользователем;

♦ искажение критичных с точки зрения аутентичности полей документа (даты формирования, порядкового номера, адресных данных, идентификаторов отправителя и получателя и др.).

♦ угрозы, связанные с непризнанием участия:

♦ отказ от факта формирования электронного документа;

♦ отказ от факта получения электронного документа или ложные сведения о времени его получения;

♦ утверждение, что получателю в определенный момент была послана информация, которая в действительности не посылалась (или посылалась в другое время).

Аутентичность сообщений. Конечной целью шифрования является обеспечение защиты информации от несанкционированного ознакомления, аутентификации обеспечения защиты участников информационного обмена от обмана, осуществляемого на основе имитации, т.е., например подделки шифртекста до прихода подлинного шифртекста, подмены (навязывании) ложной информации после прихода подлинного шифртекста.

Под аутентификацией информации понимается установление подлинности информации исключительно на основе внутренней структуры самой информации независимо от источника этой информации, установление законным получателем (возможно арбитром) факта, что полученная информация наиболее вероятно была передана законным отправителем (источником) и что она при этом не заменена и не искажена.

Любые преднамеренные и случайные попытки искажений информации обнаруживаются с определенной вероятностью. Наиболее полно проблема аутентичности проявляется в вычислительных сетях, где можно выделить следующие ее виды:

Аутентификация пользователя сети — установление подлинности личности пользователя сети, которому требуется доступ к защищаемой информации или необходимо подключиться к сети;

Аутентификация сети — установление подлинности сети, к которой получен доступ;

Аутентификация хранящихся массивов программ и данных — установление факта, что данный массив не был изменен в течение времени, когда он был вне посредственного контроля, а также решение вопросов об авторстве этого массива данных;

Аутентификация сообщений — установление подлинности содержания полученного по каналам связи сообщения и решение вопросов об авторстве сообщения.

Решение указанных задач возможно как с применением классических систем шифрования, так и систем с открытым ключом.

Криптографические методы защиты информации основаны на использовании криптографических систем, или шифров. Криптосистемы позволяют с высокой степенью надежности защитить информацию путем ее специального преобразования. В криптопреобразовании используется один или несколько секретных параметров, неизвестных злоумышленнику, на чем и основана стойкость криптосистем.

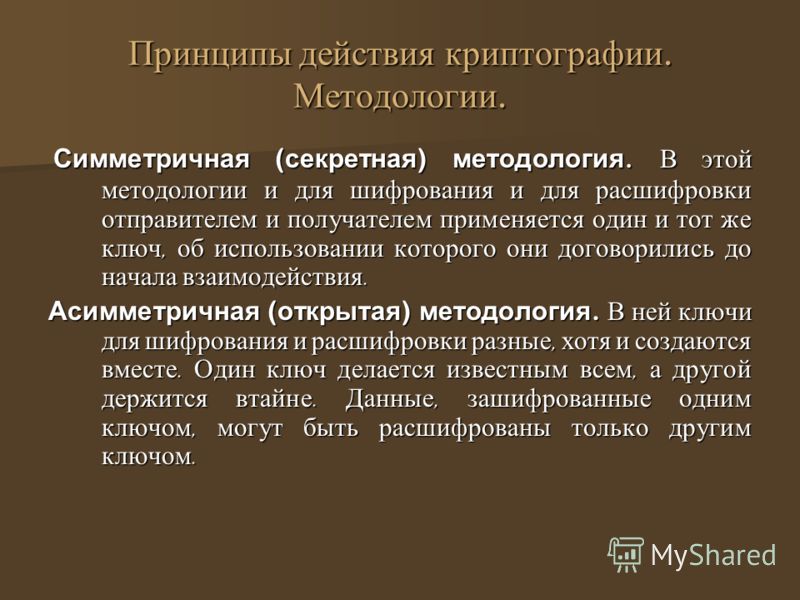

Криптосистемы подразделяются на симметричные и несимметричные. В симметричных системах преобразование (шифрование) сообщения и обратное преобразование (дешифрование) выполняются с использованием одного и того же секретного ключа, которым сообща владеют отправитель и получатель сообщения. В несимметричных системах, или системах с открытым ключом, каждый пользователь имеет свою ключевую пару, состоящую из ключа шифрования и ключа дешифрования (открытого и секретного ключа), при этом открытый ключ известен остальным пользователям.

Основными методами являются шифрование, цифровая подпись и имитозащита сообщений.

Шифрование сообщений позволяет преобразовать исходное сообщение (открытый текст) к нечитаемому виду; результат преобразования называют шифротекстом. Злоумышленник без знания секретного ключа шифрования не имеет возможности дешифровать шифротекст. Для шифрования сообщений, как правило, используются симметричные криптосистемы.

Шифрование обеспечивает:

♦ скрытие содержания сообщения;

♦ аутентификацию источника данных, только владелец секретного ключа мог сформировать и отправить шифротекст; однако электронный документ не имеет при этом юридической значимости, так как возможен подлог со стороны получателя, также владеющего секретным ключом.

Цифровая подпись обеспечивает:

♦ аутентификацию источника данных, только владелец секретного несимметричного ключа мог сформировать цифровую подпись; получатель имеет только открытый ключ, на котором подпись может быть проверена, в том числе и независимой третьей стороной;

♦ целостность сообщения: злоумышленник не может целенаправленно изменить текст сообщения, поскольку это обнаружится при проверке цифровой подписи, включающей зашифрованную контрольную сумму сообщения; однако он имеет возможность случайно модифицировать шифротекст или навязать ранее переданный шифротекст.

♦ юридическую значимость сообщения: цифровая подпись по свойствам эквивалентна рукописной подписи по невозможности ее подделки, возможности проверки получателем документа и независимой третьей стороной (арбитром) и обеспечением аутентификации создателя подписи.

Имитозащита сообщений состоит в формировании контрольной суммы (имитовставки, кода аутентификации сообщения) по криптоалгоритму, добавляемой к сообщению. После этого сообщение с имитовставкой, как правило, шифруется по симметричному криптоалгоритму. Принципы формирования имитовставок (кодов аутентификации сообщений) подробно рассмотрены в аванпроекте «Разработка пакета программных средств обеспечения юридической значимости лицензий посредством цифровой подписи».

Имитозащита обеспечивает — целостность сообщения в соответствии со свойствами контрольной суммы.

Анализ существующих методов криптографических преобразований. В настоящее время широкое применение нашли как симметричные, так и несимметричные криптосистемы.

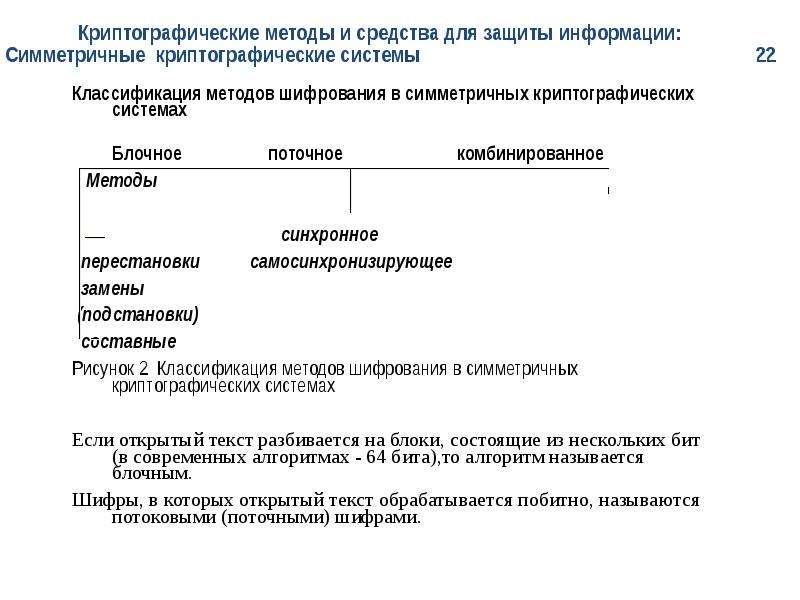

Симметричные системы используются в основном для шифрования, а также для выработки криптографических контрольных сумм (имитовставки, хеш-функции). По способу использования средств шифрования информации обычно различают поточное и блочное симметричное шифрование. При поточном шифровании каждый символ исходного текста преобразуется независимо от других, что позволяет осуществлять шифрование одновременно с передачей данных по каналу связи. При блочном шифровании исходный текст преобразуется поблочно, причем преобразование символов в пределах блока является взаимозависимым. Известно большое число алгоритмов блочного шифрования, в том числе принятых в качестве национальных стандартов. Наиболее известен американский алгоритм DES.

Шифрование сообщений осуществляется на абонентском или канальном уровне. Средства шифрования реализуются программно, аппаратно-программно или аппаратно.

Разработки в области канального шифрования ведутся в основном в странах НАТО. Среди фирм, изготавливающих подобное оборудование, наиболее известными являются: CyLink, Fredericks, Harris, GTE, E-Systems (США), Newbridge Microsystems (Канада), Siemens, Telefunken, Tele Security Timman (Германия), Philips USFA (Нидерланды), Cryptech Belgie (Бельгия), Plessy, Racal, Corros, Marconi (Великобритания).

Среди фирм, изготавливающих подобное оборудование, наиболее известными являются: CyLink, Fredericks, Harris, GTE, E-Systems (США), Newbridge Microsystems (Канада), Siemens, Telefunken, Tele Security Timman (Германия), Philips USFA (Нидерланды), Cryptech Belgie (Бельгия), Plessy, Racal, Corros, Marconi (Великобритания).

Интересным с точки зрения перспектив развития средств канального шифрования является предложенный фирмой Newbridge Microsystems (Канада) процессор СА20СОЗА для шифрования данных по стандарту DES. Ключ хранится в энергонезависимой постоянной памяти, не имеющей доступа извне. Предлагаются версии процессора с тактовыми частотами 2,5 и 5 МГц.

Наиболее важными характеристиками средств шифрования, работающих на канальном уровне, являются:

♦ скорость шифрования;

♦ используемый алгоритм;

♦ режим работы;

♦ тип интерфейса;

♦ возможность работы в сетях с коммутацией пакетов Х.25;

♦ тип возможных к использованию модемов;

♦ протоколы обмена ключевой информацией;

♦ способ ввода ключей;

♦ реализация функций обратного вызова, электронной подписи и др.

В основном скорости шифрования равны 64 Кбит/с для синхронного режима и 19,2 Кбит/с для асинхронного. Этого вполне достаточно для работы по выделенным телефонным линиям, но совершенно не приемлемо для обмена зашифрованной информацией по оптоволоконным линиям связи.

Для таких приложений могут подойти только высокоскоростные шифраторы CIDEC-HS, CIDEC-HSi, и CIDEC-VHS фирмы Cylink — мирового лидера в производстве средств канального шифрования. Устройство FX-709 также обеспечивает высокую скорость работы, но является мостом для соединения сетей Ethernet через интерфейсы RS-422 и RS-449.

Для канального шифрования, как правило, используются потоковые шифры. Главным их достоинством является отсутствие размножения ошибок и высокая скорость. Единственным стандартным методом генерирования последовательностей для поточного шифрования остается метод, применяемый в стандарте шифрования данных DES в режиме обратной связи от выхода. Поэтому многие производители разрабатывают собственные алгоритмы, например фирма British Telecom реализовала в своих приборах B-CRYPT собственный секретный алгоритм В-152.

Программа аттестации коммерческих средств защиты связи ССЕР (Commercial COMSEC endorsement program) Агентства национальной безопасности (АНБ) США предусматривает выдачу секретных криптоалгоритмов некоторым фирмам-изготовителям интегральных микросхем США для использования их только в США. Первый такой алгоритм был реализован фирмой Harris Semiconductor в ее криптографическом кристалле с интег-ральными микросхемами HS3447 Cipher.

Шифраторы, работающие на низких скоростях, обычно совмещают с модемами (STM-9600, Glo-Warm, Mesa 432i). Для средне- и высокоскоростных шифраторов изготовители обеспечивают совместимость с протоколами V.35, RS-449/422, RS-232 и Х.21. Определенная группа приборов ориентирована на применение в узлах и конечных пунктах сетей с коммутацией пакетов Х.25 (Datacriptor 64, Secure X.25L, Secure X.25H, Telecript-Dat, CD225, KryptoGuard). Управление ключами — принципиально важный вопрос в любой криптосис-теме. Большинство канальных шифраторов американского производства ориен-тировано на иерархический метод распределения ключей, описываемый национальным стандартом ANSI X9. 17. В коммерческом секторе получают распространение криптосистемы с открытым распределением ключей. Напри-мер, фирма Cylink помимо реализации ANSI X9.17 имеет собственную запатентованную систему автоматического распределения ключей SEEK.

17. В коммерческом секторе получают распространение криптосистемы с открытым распределением ключей. Напри-мер, фирма Cylink помимо реализации ANSI X9.17 имеет собственную запатентованную систему автоматического распределения ключей SEEK.

Ввод ключей в шифраторы может выполняться вручную с приборной панели, при помощи специальных карт либо дистанционно. Шифратором Glo-Warm можно управлять с сервера или рабочих станций; он имеет дополнительный внешний модуль дистанционного доступа.

Фирма Airtech, одна из первых начавшая производство стандартных встраиваемых блоков шифрования Rambutan, применяет магнитные карты для ввода ключей в канальные шифраторы. Фирма British Telecom выпускает карточку шифрования Lector 3000 для «дорожной» ЭВМ Toshiba TS 200/100 в версии с блоком Rambutan. Блок Rambutan разработан Группой безопасности связи и электронных средств CESG (Communications Electronics Security Group) Правительственного Управления связи Великобритании GCHQ (Government Communications Headguarters) специально для встраивания в аппаратуру, предназначенную для обработки и передачи важной правительственной информации, включающей и информацию с грифом «конфиденциально».

Шифраторы фирмы Cylink имеют клавиатуру для ввода ключей и могут передавать сигналы тревоги и состояния прибора. Дистанционная система управления сетью CNMS (Cylink Network Management System) фирмы Cylink может контролировать до 256 шифраторов CIDECHSi из одного центрального пункта.

Несимметричные криптосистемы используются для формирования цифровой подписи и шифрования (формирования) симметричных ключей при их рассылке по каналам связи. Среди протоколов распределения ключей на практике используется метод Диффи-Хеллмана и метод цифрового конверта. Среди методов цифровой подписи наибольшее применение нашли RSA-подобные алгоритмы и алгоритмы на основе метода Эль-Гамаля, стандар-тизованные в ряде стран. Наиболее перспективным представляется использование усовершенствованного метода цифровой подписи Эль-Гамаля, который в последние годы стандартизован в США и России.

|

6.

Можно выделить три направления работ по защите информации: теоретические исследования, разработка средств защиты и обоснование способов использования средств защиты в автоматизированных системах.

В теоретическом плане основное внимание уделяется исследованию уязвимости информации в системах электронной обработки информации, явлению и анализу каналов утечки информации, обоснованию принципов защиты информации в больших автоматизированных системах и разработке методик оценки надежности защиты.

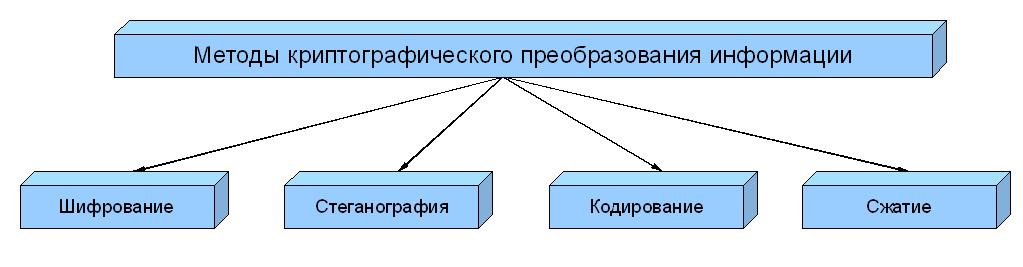

К настоящему времени разработано много различных средств, методов, мер и мероприятий, предназначенных для защиты информации, накапливаемой, хранимой и обрабатываемой в автоматизированных системах. Сюда входят аппаратные и программные средства, криптографическое закрытие информации, физические меры организованные мероприятия, законодательные меры. Иногда все эти средства защиты делятся на технические и нетехнические, причем, к техническим относят аппаратные и программные средства и криптографическое закрытие информации, а к нетехническим — остальные перечисленные выше.

Аппаратные методы защиты. К аппаратным средствам защиты относятся различные электронные, электронно-механические, электронно-оптические устройства. К настоящему времени разработано значительное число аппаратных средств различного назначения, однако наибольшее распрост-ранение получают следующие:

Особую и получающую наибольшее распространение группу аппаратных средств защиты составляют устройства для шифрования информации (криптографические методы).

Программные методы защиты. К программным средствам защиты относятся специальные программы, которые предназначены для выполнения функций защиты и включаются в состав программного обеспечения систем обработки данных. Программная защита является наиболее распространенным видом защиты, чему способствуют такие положительные свойства данного средства, как универсальность, гибкость, простота реализации, практически неограниченные возможности изменения и развития и т.п. По функциональному назначению их можно разделить на следующие группы:

Резервное копирование. Резервное копирование информации заключается в хранении копии программ на носителе: стримере, гибких носителях, оптических дисках, жестких дисках. На этих носителях копии программ могут находится в нормальном (несжатом) или заархивированном виде. Резервное копирование проводится для сохранения программ от повреждений (как умышленных, так и случайных), и для хранения редко используемых файлов.

При современном развитии компьютерных технологий требования к запоминающим устройствам в локальной сети растут гораздо быстрее, чем возможности. Вместе с геометрическим ростом емкости дисковых подсистем программам копирования на магнитную ленту за время, отпущенное на резервирование, приходится читать и записывать все большие массивы данных. Еще более важно, что программы резервирования должны научиться таким образом управлять большим количеством файлов, чтобы пользователям не было чересчур сложно извлекать отдельные файлы.

Большинство наиболее популярных современных программ резервирования предоставляют, в том или ином виде, базу данных о зарезервированных файлах и некоторую информацию о том, на какой ленте находятся последние зарезервированные копии.

HSM помогает увеличить емкость доступного пространства жесткого диска на сервере за счет перемещения статичных файлов (к которым последнее время не обращались) на менее дорогие альтернативные запоминающие устройства, такие как оптические накопители или накопители на магнитной ленте. HSM оставляет на жестком диске фиктивный файл нулевой длины, уведомляющий о том, что реальный файл перенесен. В таком случае, если пользователю потребуется предыдущая версия файла, то программное обеспечение HSM сможет быстро извлечь его с магнитной ленты или с оптического накопителя.

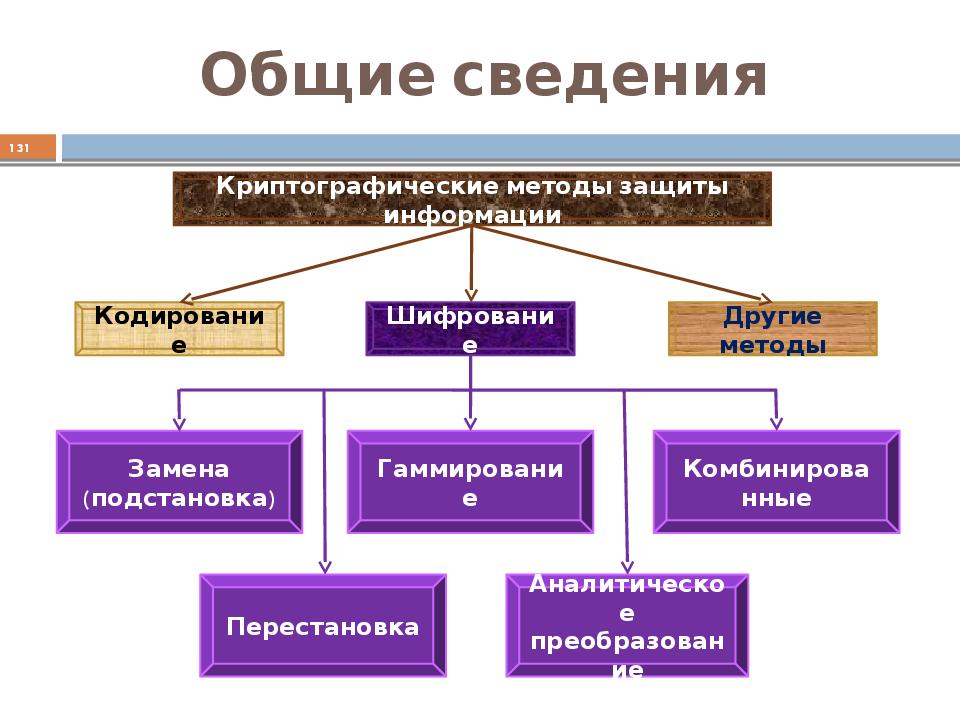

Криптографическое шифрование информации. Криптографическое закрытие (шифрование) информации заключается в таком преобразовании защищаемой информации, при котором по внешнему виду нельзя определить содержание закрытых данных.

Основные направления работ по рассматриваемому аспекту защиты можно сформулировать таким образом:

К шифрам, предназначенным для закрытия информации в ЭВМ и автоматизированных системах, предъявляется ряд требований, в том числе: достаточная стойкость (надежность закрытия), простота шифрования и расшифрования от способа внутримашинного представления информации, нечувствительность к небольшим ошибкам шифрования, возможность внутримашинной обработки зашифрованной информации, незначительная избыточность информации за счет шифрования и ряд других. В той или иной степени этим требованиям отвечают некоторые виды шифров замены, перестановки, гаммирования, а также шифры, основанные на аналитических преобразованиях шифруемых данных.

Шифрование заменой (иногда употребляется термин «подстановка») заключается в том, что символы шифруемого текста заменяются символами другого или того же алфавита в соответствии с заранее обусловленной схемой замены.

Шифрование перестановкой заключается в том, что символы шифруемого текста переставляются по какому-то правилу в пределах какого-то блока этого текста. При достаточной длине блока, в пределах которого осуществляется перестановка, и сложном и неповторяющемся порядке перестановке можно достигнуть достаточной для практических приложений в автоматизированных системах стойкости шифрования.

Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, именуемой гаммой. Стойкость шифрования определяется главным образом размером (длиной) неповторяющейся части гаммы. Поскольку с помощью ЭВМ можно генерировать практически бесконечную гамму, то данный способ считается одним из основных для шифрования информации в автоматизированных системах. Правда, при этом возникает ряд организационно-технических трудностей, которые, однако, не являются не преодолимыми.

Шифрование аналитическим преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле). Можно, например, использовать правило умножения матрицы на вектор, причем умножаемая матрица является ключом шифрования (поэтому ее размер и содержание должны сохранятся в тайне), а символы умножаемого вектора последовательно служат символы шифруемого текста.

Особенно эффективными являются комбинированные шифры, когда текст последовательно шифруется двумя или большим числом систем шифрования (например, замена и гаммирование, перестановка и гаммирование). Считается, что при этом стойкость шифрования превышает суммарную стойкость в составных шифрах.

Каждую из рассмотренных систем шифрования можно реализовать в автоматизированной системе либо программным путем, либо с помощью специальной аппаратуры. Программная реализация по сравнению с аппаратной является более гибкой и обходится дешевле. Однако аппаратное шифрование в общем случае в несколько раз производительнее. Это обстоятельство при больших объемах закрываемой информации имеет решающее значение.

Физические меры защиты. Следующим классом в арсенале средств защиты информации являются физические меры. Это различные устройства и сооружения, а также мероприятия, которые затрудняют или делают невозможным проникновение потенциальных нарушителей в места, в которых можно иметь доступ к защищаемой информации. Чаще всего применяются такие меры:

— физическая изоляция сооружений, в которых устанавливается аппаратура автоматизированной системы, от других сооружений,

— ограждение территории вычислительных центров заборами на таких расстояниях, которые достаточны для исключения эффективной регистрации электромагнитных излучений, и организации систематического контроля этих территорий,

— организация контрольно-пропускных пунктов у входов в помещения вычислительных центров или оборудованных входных дверей специальными замками, позволяющими регулировать доступ в помещения.

Организационные мероприятия по защите информации. Следующим классом мер защиты информации являются организационные мероприятия. Это такие нормативно-правовые акты, которые регламентируют процессы функционирования системы обработки данных, использование ее устройств и ресурсов, а также взаимоотношение пользователей и систем таким образом, что несанкционированный доступ к информации становится невозможным или существенно затрудняется. Организационные мероприятия играют большую роль в создании надежного механизма защиты информации. Причины, по которым организационные мероприятия играют повышенную роль в механизме защиты, заключается в том, что возможности несанкционированного использования информации в значительной мере обуславливаются нетехническими аспектами: злоумышленными действиями, нерадивостью или небрежностью пользователей или персонала систем обработки данных. Влияние этих аспектов практически невозможно избежать или локализовать с помощью выше рассмотренных аппаратных и программных средств, криптографического закрытия информации и физических мер защиты. Для этого необходима совокупность организационных, организационно-технических и организационно-правовых мероприятий, которая исключала бы возможность возникновения опасности утечки информации подобным образом.

Основными мероприятиями в такой совокупности являются следующие:

Одно из важнейших организационных мероприятий — содержание в ВЦ специальной штатной службы защиты информации, численность и состав которой обеспечивали бы создание надежной системы защиты и регулярное ее функционирование.

Основные выводы о способах использования рассмотренных выше средств, методов и мероприятий защиты, сводится к следующему:

1. Наибольший эффект достигается тогда, когда все используемые средства, методы и мероприятия объединяются в единый, целостный механизм защиты информации.

2. Механизм защиты должен проектироваться параллельно с созданием систем обработки данных, начиная с момента выработки общего замысла построения системы.

3. Функционирование механизма защиты должно планироваться и обеспечиваться наряду с планированием и обеспечением основных процессов автоматизированной обработки информации.

4. Необходимо осуществлять постоянный контроль функционирования механизма защиты.

|

Что такое криптография? Как алгоритмы обеспечивают секретность и безопасность информации

Определение криптографии

Криптография — это наука о хранении информации в безопасности путем преобразования ее в форму, которую не могут понять непреднамеренные получатели. В криптографии исходное удобочитаемое сообщение, называемое открытым текстом , заменяется алгоритмом , или серией математических операций во что-то, что для неосведомленного наблюдателя могло бы показаться тарабарщиной; эта тарабарщина называется шифротекст .

Криптографические системы требуют некоторого метода, чтобы предполагаемый получатель мог использовать зашифрованное сообщение — обычно, хотя и не всегда, путем преобразования зашифрованного текста обратно в открытый текст.

Криптография и шифрование

Шифрование — это то, что мы называем процессом преобразования открытого текста в зашифрованный. (C rypt может напомнить вам о гробницах, но оно происходит от греческого слова, означающего «скрытый» или «секретный».) Шифрование — важная часть криптографии, но не охватывает всю науку.Его противоположность — расшифровка .

Одним из важных аспектов процесса шифрования является то, что он почти всегда включает в себя как алгоритм, так и ключ . Ключ — это просто еще одна часть информации, почти всегда число, которая указывает, как алгоритм применяется к открытому тексту, чтобы его зашифровать. Даже если вы знаете метод, с помощью которого зашифровано какое-либо сообщение, его сложно или невозможно расшифровать без этого ключа.

История криптографии

Все это очень абстрактно, и хороший способ понять специфику того, о чем мы говорим, — это взглянуть на одну из самых ранних известных форм криптографии.Он известен как шифр Цезаря , потому, что Юлий Цезарь использовал его для своей конфиденциальной переписки; как описал это его биограф Светоний, «если у него было что сказать конфиденциально, он написал это шифром, то есть изменив таким образом порядок букв алфавита … Если кто-то захочет расшифровать их и получить это означает, что он должен заменить четвертую букву алфавита, а именно D, на A, и так с другими ».

Описание Светония можно разбить на два обсуждаемых нами криптографических элемента: алгоритм и ключ.Алгоритм здесь прост: каждая буква заменяется другой буквой из более позднего алфавита. Ключевым моментом является то, сколько и букв позже в алфавите вам нужно пройти, чтобы создать свой зашифрованный текст. В версии шифра, описываемой Светонием, это три, но, очевидно, возможны и другие варианты — например, с ключом четыре A станет E.

Из этого примера должно быть ясно несколько вещей. Такое шифрование предлагает довольно простой способ тайно отправить любое сообщение, которое вам нравится.Сравните это с системой кодовых фраз, где, скажем, «Давай закажем пиццу» означает «Я собираюсь вторгнуться в Галлию». Для перевода такого рода кода людям на обоих концах коммуникационной цепочки потребуется книга кодовых фраз, и у вас не будет возможности закодировать новые фразы, о которых вы заранее не подумали. С помощью шифра Цезаря вы можете зашифровать любое сообщение, о котором только можете подумать. Сложность заключается в том, что каждый, кто общается, должен знать алгоритм и ключ заранее, хотя намного проще безопасно передать и сохранить эту информацию, чем это было бы со сложной кодовой книгой.

Шифр Цезаря известен как шифр подстановки , , потому что каждая буква заменяется другой; другие варианты этого варианта заменяли бы блоки букв или целые слова. На протяжении большей части истории криптография состояла из различных подстановочных шифров, используемых для обеспечения безопасности правительственных и военных коммуникаций. Средневековые арабские математики продвинули науку вперед, особенно искусство дешифрования — как только исследователи поняли, что одни буквы в данном языке встречаются чаще, чем другие, становится, например, легче распознавать закономерности.Но большинство досовременных средств шифрования невероятно просто по современным стандартам по той очевидной причине, что до появления компьютеров было трудно выполнять математические преобразования достаточно быстро, чтобы сделать шифрование или дешифрование целесообразным.

Фактически, развитие компьютеров и достижения в области криптографии шли рука об руку. Чарльз Бэббидж, чья идея разностной машины предвосхитил современные компьютеры, также интересовался криптографией. Во время Второй мировой войны немцы использовали электромеханическую машину Enigma для шифрования сообщений — и, как известно, Алан Тьюринг возглавил команду в Великобритании, которая разработала аналогичную машину для взлома кода, заложив некоторые основы для первых современных компьютеров. .С появлением компьютеров криптография радикально усложнилась, но еще несколько десятилетий оставалась прерогативой шпионов и генералов. Однако это начало меняться в 1960-х годах.

Криптография в сетевой безопасности

Образование первых компьютерных сетей заставило граждан задуматься о важности криптографии. Компьютеры общались друг с другом по открытой сети, а не только через прямые соединения друг с другом; такого рода сеть во многом преобразила, но также упростила отслеживание данных, перемещающихся по сети.А поскольку финансовые услуги стали одним из первых вариантов использования компьютерной связи, необходимо было найти способ сохранить информацию в секрете.

IBM лидирует в конце 1960-х с методом шифрования, известным как «Люцифер», который в конечном итоге был кодифицирован Национальным бюро стандартов США в качестве первого стандарта шифрования данных (DES). По мере того как важность Интернета начала расти, требовалось все больше и больше лучшего шифрования, и сегодня значительная часть данных, передаваемых по всему миру, шифруется с использованием различных методов, которые мы обсудим более подробно чуть позже.

Для чего используется криптография?

Мы уже обсудили некоторые из конкретных приложений криптографии, от сохранения военных секретов до безопасной передачи финансовых данных через Интернет. Однако в более широком плане, как объясняет консультант по кибербезопасности Гэри Кесслер, есть несколько широких целей в области кибербезопасности, для достижения которых мы используем криптографию. Используя криптографические методы, специалисты по безопасности могут:

- Сохранять конфиденциальность содержимого данных

- Аутентифицировать личность отправителя и получателя сообщения

- Обеспечить целостность данных, показывая, что они не были изменены

- Продемонстрировать, что предполагаемый отправитель действительно отправил это сообщение, принцип, известный как неотказуемости

Некоторые из этих принципов можно узнать из вариантов триады ЦРУ.Первый из этих вариантов использования очевиден — вы можете сохранить данные в секрете, зашифровав их. Остальные потребуют небольших пояснений, которые мы рассмотрим при описании различных типов криптографии.

Типы криптографии

Существует множество используемых криптографических алгоритмов, но в целом их можно разбить на три категории: криптография с секретным ключом , криптография с открытым ключом, хеш-функции и . Каждый играет свою роль в криптографическом ландшафте.

Криптография с секретным ключом. Шифр Цезаря, который мы обсуждали выше, является отличным примером криптографии с секретным ключом. В примере, который мы использовали, если бы Цезарь и один из его центурионов обменивались зашифрованными сообщениями, обе стороны должны были бы знать ключ — в этом случае, на сколько букв вперед или назад в алфавите нужно переместить, чтобы преобразовать открытый текст в зашифрованный текст или наоборот. Но ключ должен оставаться в секрете между ними двумя. Вы не могли отправить ключ вместе с сообщением, например, потому что, если бы оба они попали в руки врага, им было бы легко расшифровать сообщение, что в первую очередь лишило бы цели его шифрования.Цезарю и его центуриону, вероятно, придется обсудить ключ, когда они увидят друг друга лично, хотя, очевидно, это далеко не идеально, когда войны ведутся на больших расстояниях.

Криптография с секретным ключом, иногда также называемая симметричным ключом , широко используется для сохранения конфиденциальности данных. Это может быть очень полезно, например, для сохранения приватности локального жесткого диска; поскольку один и тот же пользователь обычно шифрует и дешифрует защищенные данные, совместное использование секретного ключа не является проблемой.Криптография с секретным ключом также может использоваться для сохранения конфиденциальности сообщений, передаваемых через Интернет; однако, чтобы это произошло, вам необходимо развернуть нашу следующую форму криптографии в тандеме с ней.

Криптография с открытым ключом. Цезарь мог лично посовещаться со своими центурионами, но вы не хотите заходить в свой банк и разговаривать с кассиром только для того, чтобы узнать, что такое закрытый ключ для шифрования вашей электронной связи с банком — это приведет к поражению. цель онлайн-банкинга.В общем, для безопасного функционирования Интернету необходим способ, позволяющий взаимодействующим сторонам установить безопасный канал связи, при этом общаясь друг с другом только через изначально небезопасную сеть. Это работает с помощью криптографии с открытым ключом .

В криптографии с открытым ключом, иногда также называемой асимметричным ключом , каждый участник имеет два ключа. Один является общедоступным и отправляется всем, с кем партия желает общаться. Это ключ, используемый для шифрования сообщений.Но другой ключ является частным, никому не передается, и эти сообщения необходимо расшифровать. Используя метафору: представьте открытый ключ как отверстие в почтовом ящике, достаточно широкое, чтобы в него можно было поместить письмо. Вы даете эти размеры любому, кто, по вашему мнению, может послать вам письмо. Закрытый ключ — это то, что вы используете для открытия почтового ящика, чтобы вы могли получать письма.

Математика того, как вы можете использовать один ключ для шифрования сообщения, а другой — для его расшифровки, гораздо менее интуитивно понятна, чем принцип работы ключа к шифру Цезаря.Если вам интересно, то в Институте Infosec можно сделать глубокое погружение. Основной принцип, который заставляет процесс работать, заключается в том, что два ключа фактически связаны друг с другом математически, так что можно легко получить открытый ключ из закрытого ключа, но не наоборот. Например, закрытый ключ может быть двумя очень большими простыми числами, которые вы умножаете вместе, чтобы получить открытый ключ.

Вычисления, необходимые для криптографии с открытым ключом, намного сложнее и ресурсоемче, чем вычисления, связанные с инфраструктурой секретных ключей.К счастью, вам не нужно использовать его для защиты каждого сообщения, которое вы отправляете через Интернет. Вместо этого обычно происходит то, что одна сторона будет использовать криптографию с открытым ключом для шифрования сообщения, содержащего еще один криптографический ключ. Этот ключ, который был безопасно передан через небезопасный Интернет, затем станет закрытым ключом, который кодирует гораздо более длительный сеанс связи, зашифрованный с помощью шифрования с секретным ключом.

Таким образом, криптография с открытым ключом способствует обеспечению конфиденциальности.Но эти открытые ключи также являются частью более широкого набора функций, известного как инфраструктура открытых ключей , , , или PKI. PKI предоставляет способы убедиться, что любой данный открытый ключ связан с конкретным человеком или учреждением. Таким образом, сообщение, зашифрованное открытым ключом, подтверждает личность отправителя, устанавливая аутентификацию и неотказуемость.

Хеш-функции. Криптографические алгоритмы с открытым и закрытым ключом включают преобразование открытого текста в зашифрованный текст, а затем обратно в открытый текст.Напротив, хеш-функция — это односторонний алгоритм шифрования: после того, как вы зашифруете свой открытый текст, вы никогда не сможете восстановить его из полученного зашифрованного текста (называемого хешем ).

Это может сделать хеш-функции бессмысленным занятием. Но ключ к их полезности заключается в том, что для любой данной хеш-функции никакие два открытых текста не будут давать один и тот же хеш. (Математически это не совсем правильно, но для любой фактически используемой хеш-функции шансы на то, что это произойдет, как правило, исчезающе малы, и ее можно безопасно игнорировать.)

Это делает алгоритмы хеширования отличным инструментом для обеспечения целостности данных. Например, сообщение может быть отправлено вместе с собственным хешем. Получив сообщение, вы можете запустить тот же алгоритм хеширования для текста сообщения; если созданный вами хеш отличается от хеш-кода, сопровождающего сообщение, вы знаете, что сообщение было изменено при передаче.

Хеширование также используется для обеспечения конфиденциальности паролей. Хранение паролей в виде открытого текста — это серьезная проблема безопасности, потому что это делает пользователей склонными к краже учетных записей и личных данных в результате утечки данных (что, к сожалению, не мешает крупным игрокам это делать).Если вместо этого вы сохраните хешированную версию пароля пользователя, хакеры не смогут расшифровать его и использовать в другом месте, даже если им удастся взломать вашу защиту. Когда законный пользователь входит в систему со своим паролем, вы можете просто хешировать его и проверять по хешу, который у вас есть в файле.

Примеры и методы криптографии

Существует множество методов и алгоритмов, реализующих каждый из трех типов шифрования, описанных выше. Как правило, они довольно сложны и выходят за рамки данной статьи; мы включили сюда ссылки, по которым вы можете узнать больше о некоторых из наиболее часто используемых примеров.

Шифрование с секретным ключом:

Шифрование с открытым ключом:

Хеш-функции:

Существует широкий спектр хеш-функций с различными специализированными целями. Список в Википедии — хорошее место для начала.

Copyright © 2020 IDG Communications, Inc.

Что такое криптография? — Определение от WhatIs.com

Криптография — это метод защиты информации и коммуникаций с помощью кодов, так что только те, для кого предназначена информация, могут ее прочитать и обработать.Префикс «crypt-» означает «скрытый» или «хранилище», а суффикс «-графия» означает «письмо».

В информатике под криптографией понимаются методы защиты информации и связи, основанные на математических концепциях и наборе основанных на правилах вычислений, называемых алгоритмами, для преобразования сообщений способами, которые трудно расшифровать. Эти детерминированные алгоритмы используются для генерации криптографических ключей, цифровой подписи, проверки для защиты конфиденциальности данных, просмотра веб-страниц в Интернете и конфиденциальной связи, такой как транзакции по кредитным картам и электронная почта.

Методы криптографии

Криптография тесно связана с дисциплинами криптологии и криптоанализа. Он включает в себя такие методы, как микроточки, слияние слов с изображениями и другие способы скрытия информации при хранении или передаче. Однако в сегодняшнем компьютерно-ориентированном мире криптография чаще всего связана с шифрованием открытого текста (обычного текста, иногда называемого открытым текстом) в зашифрованный текст (процесс, называемый шифрованием), а затем обратно (известный как дешифрование).Лица, практикующие в этой области, известны как криптографы.

Современная криптография преследует четыре цели:

- Конфиденциальность : информация не будет понятна никому, для кого она была непреднамеренной

- Целостность: информация не может быть изменена при хранении или передаче между отправителем и предполагаемым получателем без обнаружения изменения

- Отсутствие отказа от авторства : создатель / отправитель информации не может на более позднем этапе отрицать свои намерения в создании или передаче информации

- Аутентификация : отправитель и получатель могут подтвердить личность друг друга и источник / место назначения информации

Процедуры и протоколы, которые соответствуют некоторым или всем вышеперечисленным критериям, известны как криптосистемы.Часто считается, что криптосистемы относятся только к математическим процедурам и компьютерным программам; однако они также включают регулирование человеческого поведения, такое как выбор трудно угадываемых паролей, выход из неиспользуемых систем и отказ от обсуждения конфиденциальных процедур с посторонними.

Криптографические алгоритмы

Криптосистемы

используют набор процедур, известных как криптографические алгоритмы или шифры, для шифрования и дешифрования сообщений для защиты связи между компьютерными системами, устройствами, такими как смартфоны, и приложениями.Набор шифров использует один алгоритм для шифрования, другой алгоритм для аутентификации сообщений и третий для обмена ключами. Этот процесс, встроенный в протоколы и написанный в программном обеспечении, работающем в операционных системах и сетевых компьютерных системах, включает в себя создание открытого и закрытого ключей для шифрования / дешифрования данных, цифровой подписи и проверки для аутентификации сообщений и обмена ключами.

Виды криптографии

Алгоритмы шифрования с одним или симметричным ключом создают фиксированную длину битов, известную как блочный шифр, с секретным ключом, который создатель / отправитель использует для шифрования данных (шифрование), а получатель использует для их дешифрования.Типы криптографии с симметричным ключом включают Advanced Encryption Standard (AES), спецификацию, установленную в ноябре 2001 года Национальным институтом стандартов и технологий в качестве федерального стандарта обработки информации (FIPS 197) для защиты конфиденциальной информации. Стандарт утвержден правительством США и широко используется в частном секторе.

В июне 2003 года AES была одобрена правительством США для использования секретной информации. Это бесплатная спецификация, реализованная в программном и аппаратном обеспечении по всему миру.AES является преемником стандарта шифрования данных (DES) и DES3. Он использует более длинные ключи (128-бит, 192-бит, 256-бит) для предотвращения грубой силы и других атак.

Алгоритмы шифрования с открытым или асимметричным ключом используют пару ключей, открытый ключ, связанный с создателем / отправителем, для шифрования сообщений и закрытый ключ, который знает только отправитель (если он не раскрыт или они не решат поделиться им) для расшифровывая эту информацию. Типы криптографии с открытым ключом включают RSA, широко используемый в Интернете; Алгоритм цифровой подписи с эллиптической кривой (ECDSA), используемый Биткойном; Алгоритм цифровой подписи (DSA) принят в качестве федерального стандарта обработки информации для цифровых подписей NIST в FIPS 186-4; и обмен ключами Диффи-Хеллмана.