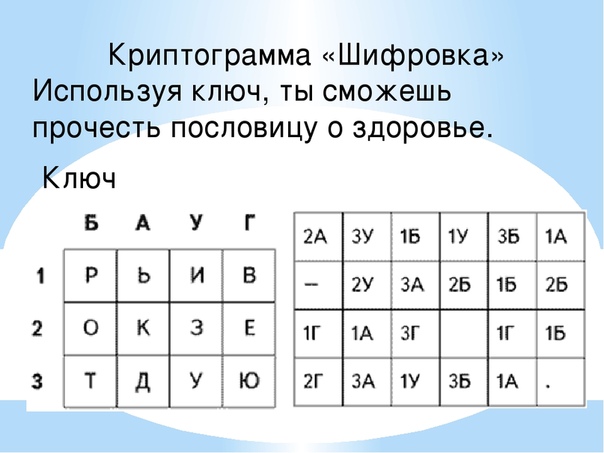

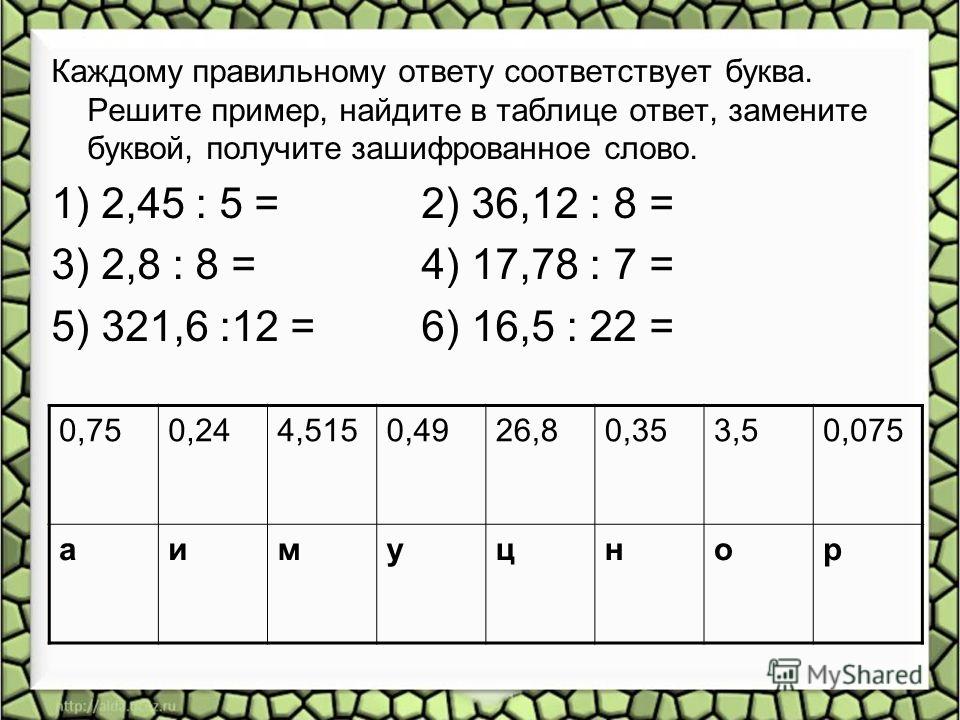

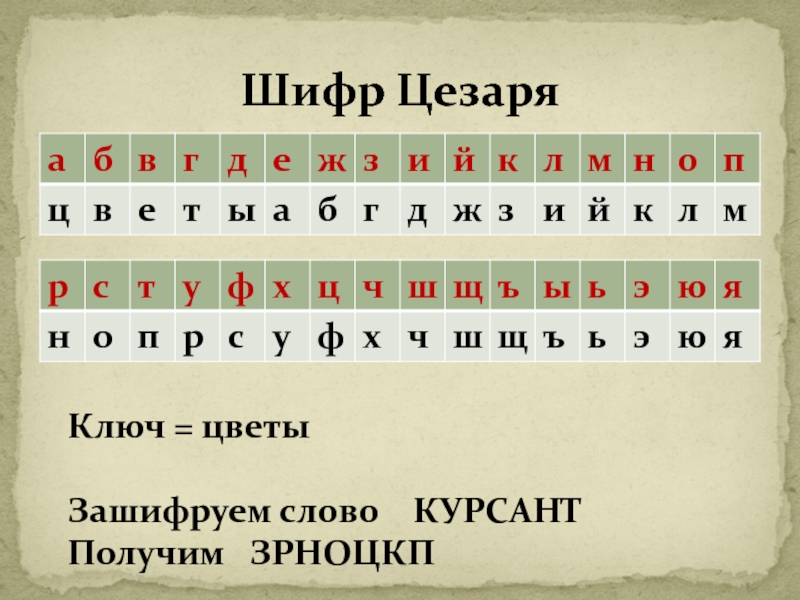

Зашифровано слово ключ 3 т: Зашифровано слово: Ключ: 3-Т, 9-О,4-Р,6-Л

Содержание

Как работает открытый ключ в ассиметричном шифровании? Как возможно, что им можно зашифровать, но нельзя расшифровать?

Вообще у асимметричного шифрования (или криптографии с открытым ключом) есть 2 применения.

В первом открытым ключом, который вы заранее опубликовали, шифруют сообщение, а расшифровать его можно только при помощи закрытого ключа, который вы храните в секрете. Вы спрашиваете: а почему нельзя расшифровать сообщение открытым ключом? Ну во-первых, для этого есть симметричная криптография, как неожиданно :). Там всего лишь один ключик и для шифрования, и для дешифрования. В криптографии же с открытым ключом ваш открытый и закрытый ключи «математически связаны» некой функцией/функциями.

Представьте, что вы хотите зашифровать сообщение M. У вас есть открытый ключ E и закрытый ключ D. E и D «математически связаны». Также, у вас есть универсальная функция F, которая может одновременно шифровать/расшифровывать и принимает 2 аргумента — сообщение и ключ, т. е. F(сообщение, ключ). Тогда, чтобы зашифровать сообщение, вы проделываете: F(M, E). Это будет ваше зашифрованное сообщение. Чтобы расшифровать это дело и получить M вы делаете: F(F(M, E), D) = M. Вот все казалось бы так просто…

е. F(сообщение, ключ). Тогда, чтобы зашифровать сообщение, вы проделываете: F(M, E). Это будет ваше зашифрованное сообщение. Чтобы расшифровать это дело и получить M вы делаете: F(F(M, E), D) = M. Вот все казалось бы так просто…

На самом деле, для того чтобы объяснить, как связаны E и D, нужно уходить в математику и для каждого алгоритма эта «связь» будет своя, это тема для отдельной статьи или раздела в книге :).

Второй способ использования — цифровые подписи. Например, как удостовериться, что сообщение, которое вам отправила подруга, написала именно она (пусть это будет Алиса)? Во-первых, Алиса публикует свой открытый ключ. Далее, она берет сообщение, которое хочет отправить вам, проделывает с ним какие-то манипуляции и на выходе получает строку, которая однозначно идентифицирует это сообщение (такая строка называется хешом (hash)). Затем, Алиса шифрует хеш с помощью своего закрытого ключа, прикрепляет полученную строку (она называется подпись) к своему изначальному сообщению и отправляет это вам. Вы, свою очередь, имея на руках открытый ключ, проделываете с полученным сообщением ту же операцию, что и Алиса, то есть получаете хеш. Далее, при помощи открытого ключа вы расшифровываете подпись. Вы наверное уже догадались, что хеш и расшифрованная подпись должны совпадать. Если не совпадают, тогда нехороший человек пытается вам насолить.

Вы, свою очередь, имея на руках открытый ключ, проделываете с полученным сообщением ту же операцию, что и Алиса, то есть получаете хеш. Далее, при помощи открытого ключа вы расшифровываете подпись. Вы наверное уже догадались, что хеш и расшифрованная подпись должны совпадать. Если не совпадают, тогда нехороший человек пытается вам насолить.

Здесь все очень грубо, я прошелся только по верхушке этого вопроса, если не по шапочке. Более подробную информацию можно найти здесь (и много еще где…):

https://en.wikipedia.org/wiki/Public-key_cryptography

https://en.wikipedia.org/wiki/RSA_(cryptosystem)

https://en.wikipedia.org/wiki/Digital_signature

RSA-шифрование на пальцах

RSA-шифрование на пальцах

Вокруг алгоритмов шифрования с отрытым и закрытым ключом

существует множество недопониманий и мистификаций.

Здесь я хотел бы предельно коротко и наглядно, с конкретными

числами и минимумом формул, показать, как это работает.

Я не вдаюсь в теорию (не очень понятно, на какой уровень

подготовки читателя следует рассчитывать), но я уверен,

что прочитав эту короткую иллюстрацию, любому человеку будет проще

разобраться в формулах и строгих доказательствах.

Итак. Допустим, я хочу получить от вас некие данные.

Мы с вам не хотим, чтобы эти данные узнал кто-то,

кроме нас. И у нас нет никакой уверенности в надёжности

канала передачи данных. Приступим.

Шаг первый. Подготовка ключей

Я должен

проделать предварительные действия: сгенерировать

публичный и приватный ключ.

- Выбираю два простых числа. Пусть это будет

p=3иq=7. - Вычисляем модуль — произведение наших

pиq:n=p×q=3×7=21. - Вычисляем функцию Эйлера:

φ=(p-1)×(q-1)=2×6=12. - Выбираем число

e, отвечающее следующим критериям:

(i) оно должно быть простое,

(ii) оно должно быть меньшеφ— остаются варианты: 3, 5, 7, 11,

(iii) оно должно быть взаимно простое сφ; остаются варианты 5, 7, 11.

Выберемe=5. Это, так называемая, открытая экспонента.

Теперь пара чисел {e, n} — это мой открытый ключ. Я отправляю его

Я отправляю его

вам, чтобы вы зашифровали своё сообщение. Но для меня это ещё не всё.

Я должен получить закрытый ключ.

Мне нужно вычислить число d, обратное е по модулю φ. То есть

остаток от деления по модулю φ произведения d×e должен быть

равен 1. Запишем это в обозначениях, принятых во многих языках

программирования: (d×е)%φ=1. Или (d×5)%12=1. d может быть

равно 5 ((5×5)%12=25%12=1), но чтобы оно не путалось с e

в дальнейшем повествовании,

давайте возьмём его равным 17. Можете проверить сами, что

(17×5)%12 действительно равно 1 (17×5-12×7=1). Итак d=17.

Пара {d, n} — это секретный ключ, его я оставляю у себя. Его

нельзя сообщать никому. Только обладатель секретного

ключа может расшифровать то, что было зашифровано открытым ключом.

Шаг второй. Шифрование

Теперь пришла ваша очередь шифровать ваше сообщение.

Допустим, ваше сообщение это число 19. Обозначим его

P=19. Кроме него у вас уже есть мой открытый ключ:

{e, n} = {5, 21}. Шифрование выполняется по следующему

алгоритму:

- Возводите ваше сообщение в степень

eпо модулюn.

То есть, вычисляете 19 в степени 5 (2476099) и берёте

остаток от деления на 21. Получается 10 — это ваши закодированные данные.

Строго говоря, вам вовсе незачем вычислять огромное число

«19 в степени 5». При каждом умножении достаточно вычислять

не полное произведение, а только остаток от деления на 21.

Но это уже детали реализации вычислений, давайте не будем

в них углубляться.

Полученные данные E=10, вы отправляете мне.

Здесь надо заметить, что сообщение P=19 не должно быть больше

n=21. иначе ничего не получится.

Шаг третий. Расшифровка

Я получил ваши данные (E=10), и у меня имеется закрытый ключ

{d, n} = {17, 21}.

Обратите внимание на то, что открытый ключ не может расшифровать

сообщение. А закрытый ключ я никому не говорил. В этом вся прелесть

асимметричного шифрования.

Начинаем раскодировать:

- Я делаю операцию, очень похожую на вашу, но вместо

eиспользуюd.

ВозвожуEв степеньd: получаю 10 в степень 17 (позвольте, я не

буду писать единичку с семнадцатью нулями). Вычисляю остаток от деления

на 21 и получаю 19 — ваше сообщение.

Заметьте, никто, кроме меня (даже вы!) не может расшифровать ваше сообщение

(E=10), так как ни у кого нет закрытого ключа.

В чём гарантия надёжности шифрования

Надёжность шифрования обеспечивается тем, что третьему лицу

(старающемуся взломать шифр) очень трудно вычислить закрытый ключ

по открытому. Оба ключа вычисляются из одной пары простых чисел

(p и q). То есть ключи связаны между собой. Но установить эту

связь очень сложно. Основной загвоздкой является декомпозиция

Основной загвоздкой является декомпозиция

модуля n на простые сомножители p и q. Если число является

произведением двух очень больших простых чисел, то его очень трудно разложить

на множители.

Постараюсь это показать на примере. Давайте разложим на множители число 360:

- сразу ясно. что оно делится на два (получили 2)

- оставшееся 180 тоже, очевидно чётное (ещё 2)

- 90 — тоже чётное (ещё двойка)

- 45 не делится на 2, но следующая же попытка оказывается успешной — оно делится на три (получили 3)

- 15 тоже делится на 3

- 5 — простое.

Мы на каждом шагу, практически без перебора, получали всё новые и

новые множители, легко получив полное разложение 360=2×2×2×3×3×5

Давайте теперь возьмём число 361. Тут нам придётся помучиться.

- оно не чётное

- три — нет, не делится

- пять (допустим, мы поступаем умно и перебираем только простые числа, хотя, на практике, поиск больших простых чисел, сам по себе, является сложной задачей) — не подходит

- семь? — нет.

- …

- и только 19 даст нам ответ: 361=19×19.

При использовании больших чисел, задача становится очень сложной.

Это позволяет надеяться, что у взломщика просто не хватит вычислительных

ресурсов, чтобы сломать ваши шифр за обозримое время.

А как это всё работает на практике?

Многие читатели спрашивают, как всё это применяется на

практике. Давайте рассмотрим чуть более приближенный

к жизни пример. Зашифруем и расшифруем слово «КРОТ»,

предложенное одним из читателей. А заодно, бегло

рассмотрим, какие проблемы при этом встречаются и

как они решаются.

Сперва сгенерируем ключи с чуть бо́льшими числами.

Они не так наглядны, но позволят нам шифровать не только

числа от нуля до 20.

Оттолкнёмся от пары простых чисел {p, q} = {17, 19}.

Пусть наш открытый ключ будет {e, n} = {5, 323}, а

закрытый {d, n} = {173, 323}.

Мы готовы к шифрованию. Переведём наше слово в цифровое

представление. Мы можем взять просто номера букв в алфавите.

У нас получится последовательность чисел: 11, 17, 15, 19.

Мы можем зашифровать каждое из этих чисел открытым

ключом {e, n} = {5, 323} и получить

шифровку 197, 272, 2, 304. Эти числа можно передать

получателю, обладающему закрытым ключом {d, n} = {173, 323}

и он всё расшифрует.

Немного о сложностях

На самом деле, изложенный способ шифрования очень слаб и никогда

не используется. Причина проста — шифрование по буквам.

Одна и та же буква будет шифроваться одним и тем же числом.

Если злоумышленник перехватит достаточно большое

сообщение, он сможет догадаться о его содержимом.

Сперва он обратит внимание на частые коды пробелов

и разделит шифровку на слова. Потом он заметит однобуквенные

слова и догадается, как кодируются буквы «a», «и», «o», «в», «к»…

Путём недолгого перебора, он вычислит дополнительные буквы

по коротким словам, типа «но», «не», «по». И по более длинным

словам без труда восстановит все оставшиеся буквы.

Таким образом, злоумышленнику не придётся отгадывать

ваши секретные ключи. Он взломает ваше сообщение,

Он взломает ваше сообщение,

не зная их.

Чтобы этого не происходило, используются специальные

дополнительные алгоритмы, суть которых в том, что каждая

предыдущая часть сообщения начинает влиять на следующую.

Упрощённо, это выглядит так. Перед шифрованием, мы применяем

к сообщению правило: b := (b + a) % n. Где a — предыдущая

часть сообщения, а b — следующая. То есть наше сообщение

(11, 17, 15, 19) изменяется. 11 остаётся без изменений.

17 превращается в (11 + 17) % 323 = 28. 15 становится

(15 + 28) % 323 = 43. A 19 превращается в 62.

Последовательность (11, 28, 43, 62) получается

«запутанной». Все буквы в ней как бы перемешаны, в том

смысле, что на каждый код влияет не одна буква, а все

предыдущие.

Тот, кто получит ваше сообщение, должен будет

проделать обратную операцию, со знаком «минус»:

b := (b - a) % n. И только тогда он получит коды

букв.

На практике, в исходное сообщение специально

добавляются случайные и бессмысленные буквы в

начало. Чтобы даже по первому коду было невозможно

Чтобы даже по первому коду было невозможно

ничего понять. Получатель просто отбрасывает

начало сообщения.

То есть мы можем добавить случайное число в начало

и получить (299, 11, 17, 15, 19). После перемешивания

получится: 299, 310, 4, 19, 38. После шифрования

уже невозможно будет догадаться где была какая буква.

В реальной жизни всё ещё немного сложнее. Блоки,

на которые бьётся сообщение длиннее одной буквы.

Поэтому, сперва применяются алгоритмы выравнивания,

потом алгоритмы разбиения на блоки с перепутыванием,

и только потом применяется само RSA-шифрование.

Получатель делает всё в обратном порядке: расшифровывает,

«распутывает» блоки и отбрасывает ненужную информацию,

добавленную просто для выравнивания (чтобы сообщение

можно было разбить на целое число блоков).

Детали и принципы формирования блоков можно почитать

тут.

Я же в этой заметке хотел рассказать только про RSA.

Надесь, удалось.

Отправить

Проект SAFE » Mailvelope: шифрование электронной почты

Mailvelope – дополнение к браузеру (Google Chrome, Mozilla Firefox), он предназначен для веб-почты. Новый адрес email заводить не нужно. Mailvelope позволяет шифровать и расшифровывать содержание электронных писем и файлы, которые затем можно отправлять как вложения. Ваш собеседник может пользоваться Mailvelope или любой другой программой на основе PGP/GnuPG.

Новый адрес email заводить не нужно. Mailvelope позволяет шифровать и расшифровывать содержание электронных писем и файлы, которые затем можно отправлять как вложения. Ваш собеседник может пользоваться Mailvelope или любой другой программой на основе PGP/GnuPG.

Перед тем, как использовать Mailvelope, советуем прочесть короткий иллюстрированный текст о шифровании с открытым ключом. Вы получите общее представление, как это работает.

Содержание

Установка Mailvelope

1. Запустите браузер.

2. Зайдите на сайт Mailvelope. Чуть ниже и правее нажмите яркую кнопку «Download Mailvelope».

3. Если у вас Google Chrome, вы попадёте на сайт «Интернет-магазин Chrome», на страницу проекта Mailvelope. Нажмите кнопку «Установить».

Если у вас Mozilla Firefox, вы попадёте на сайт «Firefox Add-ons», на страницу проекта Mailvelope. Нажмите кнопку «Добавить в Firefox».

Браузер информирует о разрешениях, необходимых Mailvelope. Подтвердите установку.

Подтвердите установку.

4. Расширение установлено. В правом верхнем углу браузера вы увидите маленький логотип Mailvelope.

Интеграция Mailvelope в систему веб-почты

Mailvelope легко интегрируется с почтовыми веб-сервисами, включая популярный Gmail.

1. Откройте свою привычную страницу веб-почты для написания нового сообщения (например, GMail) и обратите внимание на правый верхний угол окна редактора (поле, в котором вы обычно пишете текст письма). Видите кнопку Mailvelope – вот такую?

Если кнопка видна, поздравляем: Mailvelope интегрирован в вашу веб-почту по умолчанию. Можете перейти к созданию ключей.

Если кнопки нет:

2. Нажмите кнопку Mailvelope в панели браузера, затем «Начнем!». В верхнем горизонтальном меню выберите «Настройки».

3. В левом столбце выберите «Домены».

Нажмите кнопку «Добавить».

4. Откроется окно с формой добавления сайта. Введите в поле «Сайт» название вашего почтового провайдера (формат не имеет значения), а в поле «Домен» – ваш почтовый домен с маской «*.», как на картинке. Нажмите кнопку «ОК». Ваш почтовый провайдер будет добавлен в Mailvelope, и в редакторе email появится нужная кнопка.

Введите в поле «Сайт» название вашего почтового провайдера (формат не имеет значения), а в поле «Домен» – ваш почтовый домен с маской «*.», как на картинке. Нажмите кнопку «ОК». Ваш почтовый провайдер будет добавлен в Mailvelope, и в редакторе email появится нужная кнопка.

Работа с шифрованием писем происходит в редакторе Mailvelope. Он отличается от вашего обычного редактора email особым фоном. Глядя на редактор, вы всегда будете знать, что он принадлежит Mailvelope, а текст внутри защищен.

Чтобы настроить фон, нажмите значок Mailvelope. В открывшемся меню нажмите кнопку «Начнем!». Откроется окно. В верхней части найдите кнопку «Персонализируйте». Нажмите ее.

Выберите изображение и цвет по вкусу. Нажмите кнопку «Сохранить».

Создание шифровальных ключей

Чтобы пользоваться шифрованием, сначала нужно создать собственную пару ключей.

1. Нажмите кнопку Mailvelope в панели браузера.

Если вы пользуетесь Mailvelope впервые, нажмите кнопку «Начнем!». Откроется главное окно настроек Mailvelope.

Откроется главное окно настроек Mailvelope.

2. Нажмите розовую кнопку «Создать ключ».

Откроется окно создания ключей.

4. Заполните форму.

- Имя. Указывая настоящее имя, вы помогаете адресатам определить, чей это ключ. Так им легче будет выбирать нужный ключ для связи с вами. Если вы не хотите указывать свое настоящее имя, можете придумать псевдоним. Но помните: вашему собеседнику придется держать в памяти, что «Baba Yaga» – это вы. Не всякая память справится с этой задачей, особенно когда ключей несколько. Какой бы вариант вы ни выбрали, вводите текст на английском языке. До сих пор существуют программы, не вполне точно отображающие кириллицу. Не исключено, что кто-нибудь из адресатов пользуется именно такой программой.

- E-mail. Лучше вводить реальный адрес. Многие шифровальные программы (включая Mailvelope) используют его для «опознания» ключей. Если вы укажете фейковый адрес, ваши собеседники будут испытывать проблемы, шифруя для вас письма.

- Кнопку «Дополнительно» можно пропустить. (За ней скрываются полезные, но не первой необходимости функции).

- Введите пароль. Это должен быть хороший пароль. Он будет защищать ваш секретный ключ и понадобится при расшифровке сообщений. Запомните этот пароль (или сохраните в надежном месте, например, в программном менеджере паролей KeePassXС).

- Повторите пароль. Введенные пароли должны совпадать.

- Галочку из поля «Загрузить открытый ключ на сервер ключей Mailvelope…» можно убрать.

- Нажмите кнопку «Создать» в правом верхнем углу этого окна.

5. По окончании создания ключей вы увидите сообщение об успешном создании/импорте. Вот как выглядят созданная пара ключей:

Картинка с парой ключиков слева от имени означает, что присутствует парный секретный (закрытый) ключ.

Экспорт открытого ключа

Нужно экспортировать открытый ключ и поделиться им с друзьями, чтобы они смогли отправлять вам зашифрованные письма.

1. Нажмите на значок Mailvelope в панели браузера.

2. В главном меню Mailvelope выберите «Ключи».

3. Выберите в списке (связке ключей) нужный ключ (в нашем примере ключ пока всего один). Вы увидите окно с подробной информацией о ключе.

4. Нажмите кнопку «Экспорт».

По умолчанию выбрано «Открытый». Вы экспортируете только открытый ключ. Так и должно быть.

5. Нажмите кнопку «Сохранить» и сохраните файл на диске. Нажмите кнопку «Закрыть».

Сохраненный файл содержит ваш открытый шифровальный ключ. Отправьте его (например, обычным вложением email) тому, с кем собираетесь переписываться.

Импорт открытого ключа собеседника

Перед началом переписки нужно получить и импортировать открытые ключи друзей и коллег. Тогда вы сможете посылать им зашифрованные письма.

1. Попросите собеседника прислать вам открытый ключ. Если он затрудняется, пришлите ему ссылку на это руководство.

2. Нажмите на значок Mailvelope в панели браузера.

3. В главном меню Mailvelope выберите «Ключи».

4. Нажмите кнопку «Импорт». Появится вот такое окно:

5. Нажмите кнопку «Добавить файл» и выберите на диске присланный вам файл.

6. Нажмите кнопку «Импорт ключей». Во всплывающем окне нажмите «Подтвердить».

Теперь в списке (связке) ключей можно видеть как вашу пару ключей (William Wallace), так и импортированный ключ собеседника (Edward I).

Отправка зашифрованного письма

Попробуем зашифровать электронное письмо.

1. Откройте веб-почту, чтобы написать новое сообщение.

2. Укажите адрес получателя и наберите тему сообщения, как обычно. Если вам нужно отправить зашифрованное письмо сразу нескольким адресатам, можете сразу указать их адреса. Ваше сообщение будет зашифровано несколькими ключами.

3. Наведите курсор на кнопку Mailvelope в правом верхнем углу редактора.

Кнопка при этом развернется. Вы увидите надпись. Нажмите.

4. Откроется окно редактора Mailvelope.

5. Когда закончите писать сообщение, нажмите кнопку «Зашифровать». В окне редактора вашей веб-почты появится зашифрованное сообщение.

6. Нажмите кнопку отправки сообщения.

Расшифровка полученного письма

Зашифрованное письмо, пришедшее к вам на почту, будет выглядеть таким же нечитаемым, как на картинке выше.

1. Откройте письмо в своей веб-почте. Вы увидите фон и логотип Mailvelope:

2. Нажмите на значок. В открывшемся окне введите пароль к своему секретному ключу и нажмите кнопку «ОК».

3. Вы увидите расшифрованное сообщение

Показ расшифрованного письма происходит «внутри» Mailvelope (о чем сигнализирует фон). На сервере почтового провайдера письмо по-прежнему хранится зашифрованным.

Mailvelope запоминает пароль к вашему секретному ключу на короткое время. По умолчанию это 30 минут, но можно изменить в настройках Mailvelope. Опция удобная, если вам приходится просматривать подряд несколько зашифрованных писем. Но не оставляйте свой компьютер без присмотра и без защиты, пока Mailvelope держит ключ в своей памяти. Иначе случайный человек сможет прочесть вашу зашифрованную переписку.

По умолчанию это 30 минут, но можно изменить в настройках Mailvelope. Опция удобная, если вам приходится просматривать подряд несколько зашифрованных писем. Но не оставляйте свой компьютер без присмотра и без защиты, пока Mailvelope держит ключ в своей памяти. Иначе случайный человек сможет прочесть вашу зашифрованную переписку.

Шифрование файла

Иногда нужно зашифровать не текстовое письмо, а файл. Любой – например, презентацию, электронную таблицу, файл PDF или фотографию. Mailvelope это умеет.

1. Нажмите на значок Mailvelope в панели браузера.

2. В главном меню Mailvelope выберите пункт «Шифрование файлов».

3. Откроется вот такое окно:

В строке «Получатель» выберите одного или нескольких людей, чьими ключами будет зашифрован файл. Вы можете выбрать свой собственный ключ, чтобы зашифровать файл для себя.

В строке «Вложения» выберите файл. Можно шифровать сразу несколько файлов.

Когда все будет готово, нажмите яркую кнопку «Зашифровать».

Когда добавите все нужные файлы, нажмите кнопку «Далее».

4. Появится окно с сообщением об успешном шифровании файла.

Можно щелкнуть по названию файла и сохранить его на диск. А потом делать с ним то, что хотели: отправлять по почте (как обычный файл-вложение) или в мессенджере, записать на флешку, сохранить в облаке. Файл сохранит в своем названии принадлежность (в данном случае) к Microsoft Word («doc»), но получит расширение .gpg (сообщает нам, что файл зашифрован).

Расшифровка файла

Итак, перед вами зашифрованный файл. Возможно, он пришел по почте, тогда сохраните его, пожалуйста, на диске.

1. Нажмите значок Mailvelope в панели браузера.

2. В главном меню Mailvelope выберите пункт «Шифрование файлов».

3. В верхнем горизонтальном меню выберите «Расшифровать».

4. В окне расшифровки файла нажмите кнопку «Добавить». Выберите файл, который нужно расшифровать. Если зашифрованных файлов несколько, можете добавить все.

Когда готовы, нажмите кнопку «Расшифровать».

5. Введите пароль к секретному ключу.

Нажмите кнопку «ОК».

6. В открывшемся окне вы увидите расшифрованный файл.

Осталось нажать кнопку и сохранить файл на диск.

Создание резервной копии связки ключей

Одна из самых распространенных проблем – утрата ключей. Причиной может быть непоправимый выход из строя жесткого диска компьютера, случайное форматирование, кража, изъятие ноутбука. Потеря ключей хуже потери адресной книги. Утрата собственного секретного ключа приведет к тому, что вы не сможете прочесть все ранее полученные вами зашифрованные сообщения. Ваш секретный ключ окажется скомпрометирован, его понадобится срочно заменить новым.

Ключи можно экспортировать поодиночке, как описано выше. Однако Mailvelope позволяет экспортировать всю связку ключей. Лучше делать такие резервные копии время от времени.

1. Нажмите на значок Mailvelope в панели браузера.

2. В главном меню Mailvelope выберите «Ключи».

3. В окне управления ключами нажмите кнопку «Экспорт» (над списком ключей).

Откроется окно, в котором все готово для экспорта. Обратите внимание: вы экспортируете все ключи в вашей связке, включая свой секретный ключ.

4. Нажмите кнопку «Сохранить» и сохраните файл с ключами на диске.

Верификация (проверка) ключа

Что если злодей перехватит ваш открытый ключ, который вы отправите друзьям и знакомым, и подсунет вместо него свой собственный ключ, но под вашим именем?

Обманутые друзья и знакомые будут отправлять вам зашифрованные письма, думая, что надежно защитили их от чужих глаз. На самом деле эти письма будет перехватывать и читать злодей.

Чтобы этого избежать, используется верификация (проверка подлинности) ключей.

Каждый шифровальный ключ имеет «отпечаток» – уникальный код, последовательность знаков. Отпечатки используют при верификации.

1. Свяжитесь со своим адресатом по другому каналу (например, в защищенном мессенджере). Важно, чтобы этот канал был качественно иным, а вы могли быть уверены, что разговариваете именно с вашим респондентом. Например, вы можете опознать его по голосу или видео.

2. Нажмите на значок Mailvelope в панели браузера.

3. В главном меню Mailvelope выберите «Ключи».

4. В списке ключей щелкните по нужному ключу. Появится окно со всеми свойствами ключа.

5. Появится окно свойств ключа. Самая нижняя строчка — отпечаток. Передайте его вашему собеседнику. Попросите его посмотреть у себя отпечаток его собственного ключа и сравнить с присланным. Если отпечатки совпадут, ключ настоящий.

6. Обратно: найдите в свойствах своего ключа отпечаток и сверьте его с тем, который видит в своей программе собеседник.

Интеграция с почтой Gmail (Google API)

Эта функция позволяет буквально «внедрить» Mailvelope в интерфейс почты Gmail, сделав использование шифрования ещё более удобным. Если вы пользовать Gmail, можете оценить эту функцию.

Если вы пользовать Gmail, можете оценить эту функцию.

1. Нажмите на значок Mailvelope в панели браузера.

2. В главном меню Mailvelope нажмите на значок шестерёнки в заголовке меню, чтобы попасть в настройки Mailvelope.

3. В открывшемся окне обратите внимание на левый столбец. Выберите в нем пункт «Gmail API» и включите «Интеграция Gmail API».

4. Теперь попробуйте зайти в Gmail. Рядом с кнопкой создания нового письма появился знакомый значок Mailvelope:

5. Когда вы щелкнете по значку Mailvelope в первый раз, Google попросит подтвердить ваше решение интегрировать Mailvelope с почтой Google. Несколько окошек и финальная кнопка «Разрешить». После этого вы увидите знакомый фон редактора Mailvelope.

Обратите внимание: в этом окне можно сразу вложить файл(ы), если это необходимо. Больше нет нужды отдельно шифровать файлы и вручную прикладывать их к зашифрованному письму!

Самые распространенные ошибки

ПРОБЛЕМА. В редакторе Mailvelope адрес получателя отображается не зеленым, а красным цветом.

В редакторе Mailvelope адрес получателя отображается не зеленым, а красным цветом.

РЕШЕНИЕ. Открытый ключ этого адресата отсутствует в вашей связке ключей. Вариант: ключ адресата в связке есть, но с указанием другого адреса email (Mailvelope ищет соответствие адресов email). Следует попросить адресата прислать правильный ключ.

ПРОБЛЕМА. Мне пришло зашифрованное письмо, но я не могу его прочесть. Вижу сообщение о том, что отсутствует ключ.

РЕШЕНИЕ. Ваш собеседник прислал вам письмо, зашифрованное чужим (не вашим) открытым ключом. Попросите его зашифровать письмо вашим ключом (если нужно, пришлите ему ваш открытый ключ).

ПРОБЛЕМА. Мне пришло зашифрованное письмо, я щелкаю по значку Mailvelope, кружочек крутится, но пароль не запрашивается.

РЕШЕНИЕ. У вас уже было открыто окно с запросом пароля, но по каким-то причинам пароль не был введен. Переключитесь между окнами (обычно Alt + Tab), найдите «потерянное» окошко.

Вопросы и ответы

ВОПРОС. Если я удалю Mailvelope с компьютера, что станет с зашифрованными письмами и файлами?

ОТВЕТ. С ними ничего не произойдет. И письма, и файлы останутся зашифрованными. Вы сможете их расшифровать (при наличии соответствующего секретного ключа), если снова установите Mailvelope или другую программу, которая поддерживает тот же стандарт шифрования.

ВОПРОС. Все ли типы файлов можно шифровать?

ОТВЕТ. Да. Вы можете зашифровать любой файл.

ВОПРОС. Я забыл пароль к своему секретному ключу. Могу ли я как-нибудь восстановить пароль?

ОТВЕТ. Нет. Соответственно, вы не сможете расшифровывать полученные письма, которые были зашифрованы парным открытым ключом.

ВОПРОС. У меня вышел из строя жесткий диск, погибли все данные, в том числе шифровальные ключи. Можно ли как-нибудь получить доступ к зашифрованным текстам и файлам?

ОТВЕТ. Нет. Это еще одна причина регулярно делать резервные копии.

ВОПРОС. Я хотел отправить другу свой открытый ключ, но случайно отправил также и секретный ключ. Что делать?

ОТВЕТ. Считать эту пару ключей скомпрометированной и создать новую.

ВОПРОС. Я создал пару ключей, но теперь хочу поменять пароль. Можно ли это сделать?

ОТВЕТ. Да, это можно сделать в Mailvelope (в свойствах ключа).

ВОПРОС. Я хочу зашифровать письмо, но Mailvelope не предлагает ключ адресата. В чем дело?

ОТВЕТ. Возможны разные причины. Самая простая – неверно набранный адрес. Самая распространенная – открытый ключ адресата отсутствует в вашей связке ключей (не был импортирован). Mailvelope ищет в связке ключей нужный, ориентируясь на адрес email. Бывали случаи, когда адресат при создании ключа указывал фальшивый адрес e-mail, либо указывал дополнительный адрес e-mail (которым вы обычно не пользуетесь для связи с этим человеком), либо делал ошибку в адресе. Наконец, возможна ситуация, когда у ключа оказывался ограниченный срок действия. Если вы верно набрали адрес, но проблема остается, убедитесь, что актуального открытого ключа адресата в вашей связке нет, и попросите вашего собеседника прислать свой открытый ключ.

ВОПРОС. Может ли Mailvelope работать на других браузерах, помимо Firefox и Chrome? Например, Opera или Safari?

ОТВЕТ. Mailvelope работает в Firefox, Chrome, Edge, а также браузерах на основе Chromium (например, Brave).

ВОПРОС. Где Mailvelope хранит мои ключи?

ОТВЕТ. На вашем компьютере, в папке профиля. Mailvelope автоматически не загружает ключи на сервер, в облако и т.д.

ВОПРОС. Можно ли скрыть сам факт установки/наличия Mailvelope на компьютере?

ОТВЕТ. Поскольку Mailvelope – дополнение к браузеру, он присутствует в панели браузера и в списке установленных дополнений. Вы не сможете «просто» скрыть Mailvelope в браузере, если тот установлен обычным способом. Однако, вы можете загрузить портативную версию браузера, установить Mailvelope для этой версии, а сам браузер (вместе с Mailvelope) спрятать в защищенном от злодеев месте, например, в зашифрованном контейнере Veracrypt.

Версия для печати

применение GnuPG в борьбе со слежкой

Шаг 3.б Отправьте зашифрованное письмо

Напишите новое письмо в своей почтовой программе, в поле «Кому»

укажите [email protected]. В теме письма напишите «Тест шифрования»

или еще что-нибудь и напишите что-нибудь в теле письма.

Изображение замка, расположенное слева вверху,

должно быть желтым. Это означает, что шифрование включено. Теперь

шифрование будет включено по умолчанию.

Рядом с замком вы заметите изображение карандаша.

Мы вернемся к этому чуть погодя.

Нажмите «Отправить». Появится окно Enigmail с сообщением «Адресаты

неверны, не найдены или к ним нет доверия».

Чтобы отправить зашифрованное сообщение Эдварду, вам понадобится

его открытый ключ, так что сейчас вы с помощью программы Enigmail

получите его с сервера ключей. Нажмите «Загрузить отсутствующие ключи»,

не меняя указанного по умолчанию сервера в следующем окне. После того

как программа найдет ключи, выберите первый (ключ с идентификатором

C09A61E8), а затем нажмите «OK». Нажмите «OK» в следующем всплывающем

окне.

Теперь вы вернулись к окну «Адресаты неверны, не найдены или к ним

нет доверия». Поставьте галочку напротив ключа Эдварда и нажмите

«Send» («Отправить»).

Так как вы зашифровали сообщение при помощи открытого

ключа Эдварда, для его расшифровки требуется его секретный ключ.

Закрытый ключ Эдварда есть только у него, так что никто, кроме него,

не может расшифровать это сообщение.

Неполадки

- Enigmail не может найти ключ Эдварда

- Закройте все появившиеся с момента отправки сообщения окна.

Убедитесь, что вы подключены к Интернету, и попробуйте снова. Если это

не помогло, повторите процесс, выбрав другой сервер ключей. - Незашифрованные сообщения в каталоге «Отправленное»

- Хотя вы не можете расшифровывать сообщения, зашифрованные чужим

ключом, ваша почтовая программа автоматически сохраняет копию,

зашифрованную вашим открытым ключом, которую вы сможете читать в

каталоге «Отправленное», как обычную почту. Это нормально и не

означает, что ваша почта отправлена незашифрованной. - Не нашли решения своей проблемы?

- Пожалуйста, сообщите нам на странице

обратной связи.

Дополнительно

- Шифрование в командной строке

- Вы можете также шифровать и расшифровывать сообщения и файлы в

командной строке, если вам так удобнее (см. документацию GnuPG).

Параметр —armor задает вывод зашифрованных данных в виде текста.

Шифрование

в Microsoft 365 — соответствие требованиям Microsoft 365

- 4 минуты на чтение

В этой статье

Шифрование — важная часть стратегии защиты файлов и информации. В этой статье представлен обзор шифрования для Office 365. Получите помощь с задачами шифрования, такими как настройка шифрования для вашей организации и защита документов Office паролем.

Что такое шифрование и как оно работает в Office 365?

Процесс шифрования кодирует ваши данные (называемые открытым текстом) в зашифрованный текст. В отличие от открытого текста, зашифрованный текст не может использоваться людьми или компьютерами до тех пор, пока зашифрованный текст не будет расшифрован. Для расшифровки требуется ключ шифрования, который есть только у авторизованных пользователей. Шифрование гарантирует, что только авторизованные получатели могут расшифровать ваш контент. Содержимое включает файлы, сообщения электронной почты, записи календаря и т. Д.

Шифрование само по себе не предотвращает перехват контента. Шифрование является частью более широкой стратегии защиты информации для вашей организации. Используя шифрование, вы гарантируете, что только авторизованные стороны могут использовать зашифрованные данные.

Одновременно можно использовать несколько уровней шифрования. Например, вы можете зашифровать сообщения электронной почты, а также каналы связи, по которым проходит ваша электронная почта. В Office 365 ваши данные шифруются при хранении и передаче с использованием нескольких надежных протоколов шифрования и технологий, включая безопасность транспортного уровня / уровень защищенных сокетов (TLS / SSL), безопасность интернет-протокола (IPSec) и расширенный стандарт шифрования (AES). ).

Шифрование данных в состоянии покоя и данных в пути

Примеры данных в состоянии покоя включают файлы, которые вы загрузили в библиотеку SharePoint, данные Project Online, документы, которые вы загрузили на собрании Skype для бизнеса, сообщения электронной почты и вложения, которые вы сохранили в папках на вашем компьютере. почтовый ящик и файлы, которые вы отправили в OneDrive для бизнеса.

Примеры данных в пути включают почтовые сообщения, которые находятся в процессе доставки, или разговоры, которые происходят на онлайн-встрече.В Office 365 данные передаются всякий раз, когда устройство пользователя взаимодействует с сервером Microsoft или когда сервер Microsoft взаимодействует с другим сервером.

В Office 365 несколько уровней и видов шифрования работают вместе для защиты ваших данных. В следующей таблице приведены некоторые примеры со ссылками на дополнительную информацию.

Что делать, если мне нужен больший контроль над шифрованием для соответствия требованиям безопасности и соответствия требованиям?

Microsoft 365 предоставляет решения под управлением Microsoft для шифрования томов, файлов и почтовых ящиков в Office 365.Кроме того, Microsoft предоставляет решения для шифрования, которыми вы можете управлять и контролировать. Эти решения для шифрования построены на базе Azure.

Для получения дополнительных сведений см. Следующие ресурсы:

Как мне …

| Для выполнения этой задачи | Посмотреть эти ресурсы |

|---|---|

| Настроить шифрование для моей организации | Настроить шифрование в Office 365 Корпоративный |

| Подробнее о сертификатах, технологиях и наборах шифров TLS | Технические подробности о шифровании |

| Работа с зашифрованными сообщениями на мобильном устройстве | Просмотр зашифрованных сообщений на вашем устройстве Android Просмотр зашифрованных сообщений на вашем iPhone или iPad |

| Зашифруйте документ с помощью защиты паролем Защита паролем не поддерживается в браузере.Используйте настольные версии Word, Excel и PowerPoint для защиты паролем. | Добавьте или удалите защиту в документе, книге или презентации Выберите Добавить защиту раздел, а затем см. Шифрование с паролем . |

| Удалить шифрование из документа | Добавьте или снимите защиту в документе, книге или презентации Выберите Снять защиту раздел, а затем см. Удаление шифрования пароля . |

План для возможностей безопасности и защиты информации Microsoft 365

10 основных способов защитить Microsoft 365 для бизнес-планов

Поток шифрования и воспроизведения на уровне Microsoft Stream Video

12 передовых методов управления ключами шифрования предприятия

От централизации к автоматизации — вот 12 шагов, которые помогут вам повысить эффективность корпоративного управления ключами шифрования.

«Что мне в первую очередь нужно для защиты данных, хранящихся на нашем сервере?» Если вы зададите этот вопрос любому, кто занимается безопасностью данных, все услышат ответ из одного слова: «Шифрование.«Это потому, что это, пожалуй, единственный способ защитить конфиденциальные данные.

Благодаря серьезным потерям данных и соблюдению нормативных требований, использование шифрования растет на предприятиях любого уровня. Одно предприятие может развернуть шифрование на многих разных уровнях и каналах, в том числе для защиты веб-сайтов, сообщений электронной почты, пользовательских и организационных данных и т. Д. В результате это означает, что предприятие среднего и большого уровня может иметь дело с потенциально тысячами ключей шифрования. в любой момент времени.

Откровенно говоря, это очень много для любого человека (или даже команды). Безопасность каждого ключа важна, поэтому должны существовать надлежащие корпоративные политики управления ключами шифрования.

В этой статье мы поговорим о различных отраслевых стандартах управления ключами шифрования. После этого мы рассмотрим 11 лучших практик управления ключами шифрования в вашей организации.

Давайте разберемся.

Почему важно управление ключами надежного шифрования?

Как вы знаете, шифрование — это процесс шифрования данных, чтобы только предполагаемая сторона / организация могла получить к ним доступ.Этот процесс осуществляется с помощью инструментов безопасности, известных как ключи шифрования или криптографические ключи. Каждый ключ состоит из случайно сгенерированной строки битов, которые используются для шифрования (и / или дешифрования) данных. Итак, если вы рассматриваете шифрование как блокировку ваших данных, ключи шифрования являются неотъемлемой частью этого процесса.

Национальный институт стандартов и технологий (NIST) лучше всего изложил это в своей специальной публикации 800-57, часть 1, ред. 5:

«Криптографические ключи играют важную роль в работе криптографии.Эти ключи аналогичны комбинации сейфа. Если злоумышленнику известна безопасная комбинация, самый надежный сейф не обеспечивает защиты от проникновения. Правильное управление криптографическими ключами необходимо для эффективного использования криптографии в целях безопасности. Плохое управление ключами может легко поставить под угрозу надежные алгоритмы. ”

Если ваши ключи шифрования будут скомпрометированы, вы окажетесь в беде. Это потому, что кто-то может использовать эти ключи для:

- Создавайте фишинговые веб-сайты, имитирующие ваш исходный веб-сайт;

- Проходить через корпоративные сети, выдавая себя за вас или ваших сотрудников;

- Подписывать заявления или документы на свое имя;

- Извлечь / изменить данные, хранящиеся на сервере; и / или

- Прочтите ваши зашифрованные электронные письма и сделайте множество гнусных вещей.

Если у киберпреступника есть ваши ключи, он может сделать что-нибудь — или все — в свою пользу и во вред вам. Они могут использовать ваши ключи, чтобы зарабатывать деньги, запрашивая выкуп, продавать ваши данные вашим конкурентам, делиться ими на публичных платформах и испортить вашу репутацию.

Ни одна организация не хочет, чтобы это произошло. Вот почему управление ключами шифрования должно быть одним из ваших главных приоритетов с точки зрения безопасности и конфиденциальности данных.

Преимущества внедрения инструментов и стратегий управления ключами шифрования

Видимость любых сертификатов и ключей, существующих в ваших системах, является неотъемлемой частью эффективной безопасности данных.Но помимо безопасности, к другим неоспоримым преимуществам надежного управления ключами шифрования относятся:

- Более эффективное распределение / мобильность ключей.

- Улучшенная видимость и контроль ключей для эффективного управления ключами.

- Меньше разговоров между вашими сотрудниками, клиентами и ИТ-отделом.

- Снижение затрат за счет автоматизации.

- Снижение времени простоя и связанных с этим штрафов за несоблюдение требований.

- Уменьшение потери данных.

Итак, что такое управление ключами шифрования?

Многие люди заблуждаются, когда речь заходит о термине «управление ключами шифрования», поскольку они думают о нем как о безопасном хранении ключей шифрования.Отчасти это может быть правдой, поскольку безопасное сохранение ключей шифрования является частью управления ключами шифрования, но не целиком. Управление ключами шифрования включает в себя все задачи и методы, связанные с ключами шифрования — от генерации ключа до его уничтожения.

Управление ключами шифрования включает:

- Разработка и внедрение различных политик, систем и стандартов, регулирующих процесс управления ключами.

- Выполнение необходимых ключевых функций, таких как генерация ключа, предварительная активация, активация, истечение срока действия, постактивация, депонирование и уничтожение.

- Защита физического и виртуального доступа к серверам ключей.

- Ограничение доступа пользователей / ролей к ключам шифрования.

Нужно ли мне защищать ключи шифрования?

Одним словом? Да. Надежное хранение ключей шифрования с помощью надежных процессов управления шифрованием имеет первостепенное значение. Как указано в NIST SP 800-57 часть 1, ред. 5:

« В конечном счете, безопасность информации, защищенной криптографией, напрямую зависит от силы ключей, эффективности криптографических механизмов и протоколов, связанных с ключами, и защиты, обеспечиваемой ключами.Секретные и частные ключи должны быть защищены от несанкционированного раскрытия, и все ключи должны быть защищены от модификации. ”

Надежность метода шифрования может определяться применяемыми математическими алгоритмами. Однако это не вызывает большого беспокойства, поскольку большинство методов шифрования используют новейшие алгоритмы безопасности. Однако более серьезная проблема заключается в том, как хранятся криптографические ключи и как ими управляют.

Я просто не понимаю, когда люди спрашивают, нужно ли им прилагать усилия для защиты своих закрытых ключей и управления ими.У меня есть прямой вопрос к любому, кто задает этот вопрос: «Вы бы спрятали ключ от своего дома под ковриком, если бы знали, что преступники хотят взломать?» Дело в том, что шифрование данных бесполезно, если вы потеряете ключ шифрования. Итак, если вы управляете / храните конфиденциальные данные, вам необходимо шифрование, и, следовательно, вам необходимо защитить свои ключи шифрования. Это так просто!

Прежде чем думать о шифровании данных…

У меня есть совет, который значительно упростит вашу работу: не все нужно шифровать.Итак, выясните, какие данные вам действительно нужно зашифровать, потому что они конфиденциальны и вам нужно их хранить или передавать. Затем зашифруйте только те данные, которые вам действительно нужны, а остальное надежно удалите.

Требования к корпоративному управлению ключами шифрования

Шифрование необходимо, как и ключи шифрования. Но требование надежной корпоративной системы управления ключами заключается не только в защите ключей; это гораздо больше. Вот четыре основных требования к управлению ключами шифрования, которые следует учитывать перед разработкой плана действий:

1.Безопасность: Вы должны обеспечить защиту ваших ключей шифрования любой ценой. Угрозы исходят не только снаружи, но и изнутри. Ваш механизм безопасности должен быть готов к этому.

2. Масштабируемость: Объем данных, имеющихся на предприятии, обычно перемещается только в одном направлении — вверх. Следовательно, ваша система управления ключами шифрования должна быть готова к эффективному управлению ключами шифрования по мере роста объема доступной информации.

3. Доступ: Ключи шифрования существуют для шифрования данных, поэтому вы должны убедиться, что эти ключи имеют беспрепятственный доступ для соответствующих пользователей.

4. Соответствие: Экосистема управления ключами шифрования в вашей организации должна быть построена на прочной основе соответствующих политик и стандартов. Вы должны убедиться, что соблюдаете рекомендацию Национального института стандартов и технологий по управлению ключами (SP 800-57, часть 1), о которой мы упоминали ранее.

Передовые методы управления ключами шифрования предприятия

А вот и то, чего вы так долго ждали — наш список из дюжины лучших практик управления ключами для вашего предприятия. Вместо того, чтобы следовать установленному стандарту или системе, мы попытались отобрать лучшие практики, которые вы могли бы применить для лучшего управления ключами внутри вашей организации. Давайте начнем!

1. Централизуйте свои системы управления ключами шифрования

В наши дни многие компании используют сотни или даже тысячи ключей шифрования.Согласно отчету KeyFactor и Ponemon Institute за 2020 год, «60% респондентов считают, что в их организации используется более 10 000 сертификатов». Безопасное хранение этих ключей становится сложной задачей, так как во многих случаях вам необходимо получить немедленный доступ. Вот здесь и вступает в игру централизованное хранение ключей шифрования.

В идеале компании должны использовать централизованные внутренние службы управления ключами предприятия. Однако это не всегда возможно для всех организаций, поскольку они могут не иметь для этого сложных технических возможностей.Такие компании могут получить большую выгоду, используя сторонние службы управления ключами шифрования. Эти службы надежно хранят все ключи шифрования и цифровые сертификаты в безопасном хранилище ключей, вдали от данных и систем, которые были зашифрованы. Это выгодно с точки зрения безопасности, поскольку ключи остаются защищенными, даже если данные каким-то образом будут скомпрометированы. Поскольку ключи шифрования хранятся централизованно, это сводит к минимуму количество мест, где ключи могут быть открыты злоумышленникам.

Централизованный подход, несомненно, выгоден с точки зрения безопасности, но он также повышает производительность, поскольку процессы шифрования-дешифрования происходят локально, где хранятся данные.В то же время создание, безопасное хранение, ротация, экспорт и изъятие ключей выполняется диспетчером ключей, который не находится в месте расположения данных.

2. Используйте автоматизацию в ваших интересах

Автоматизация предназначена не только для управления цифровыми сертификатами. Один из самых разумных подходов к управлению ключами шифрования — использование автоматизации с целью создания пар ключей, обновления ключей и смены ключей через заданные интервалы. Полагаться исключительно на ручное управление ключами — это не только трудоемкий процесс, но и дорогостоящий процесс, который часто приводит к ошибкам, особенно в масштабах предприятий и других крупных организаций.

3. Централизовать роли пользователей и доступ

Некоторые организации могут использовать тысячи ключей шифрования, но не все сотрудники должны иметь доступ ко всем этим ключам. Следовательно, доступ к ключу шифрования должен предоставляться только тем, чья работа требует этого. Вы должны определить эти роли в централизованном диспетчере ключей, чтобы только аутентифицированным пользователям были предоставлены учетные данные для доступа к зашифрованным данным, связанным с этим конкретным профилем пользователя.

Кроме того, убедитесь, что ни один пользователь или администратор не имеет единоличного доступа к ключу. Это должно иметь механизм резервного копирования на случай, если пользователь потеряет свои учетные данные или неожиданно покинет компанию.

4. Поддержка нескольких стандартов шифрования

Каждая организация, которая шифрует и / или хранит данные, должна выбрать определенный стандарт шифрования для процессов шифрования и дешифрования. Однако это не означает, что другие стандарты бесполезны.В случае слияний, поглощений или партнерств вам может потребоваться работа с организациями, которым требуется поддержка различных криптографических стандартов, таких как AES, RSA и т. Д. Поэтому выбранное вами решение безопасности должно поддерживать несколько стандартов шифрования.

5. Внедрите надежную регистрацию и аудит

Когда вы имеете дело с тоннами данных и манипулируете огромным количеством ключей шифрования, вы не можете следить за каждым ключом и пользователем. Таким образом, хотя вы будете хранить ключи в централизованном хранилище, должны быть ведение журнала и аудит для поддержки демократизации этих ключей.

Поддержка такой демократизации необходима для обеспечения бесперебойной работы системы управления ключами шифрования. Однако это не значит, что вы ничего не можете с этим поделать. Вы можете (и должны) вести обширный автоматический журнал всех действий, выполняемых пользователями. Это должно включать подробную информацию о доступе к конфиденциальным данным, пользователю, используемому ресурсу шифрования, доступным данным, времени и т. Д. Эти журналы очень помогут вам в случае, если что-то пойдет не так.

6.Создайте политику управления ключами шифрования для сотрудников

Назначая роли пользователей и их доступ к ключу шифрования, вы ограничиваете места воздействия. Однако это только половина работы, поскольку люди, которые собираются получить доступ к ключам, должны иметь набор инструкций / политик, которые помогут им в том, что делать, а что нет. Эта политика должна быть реализована так же строго, как соглашение, чтобы каждый мог тщательно обдумывать каждое решение. В ваших же интересах организовать отдельную тренировку, чтобы четко обозначить каждую точку.

7. Реализуйте принцип наименьших привилегий

Организациям следует по возможности избегать назначения административных привилегий приложениям, поскольку это делает приложения чрезвычайно уязвимыми как для внутренних, так и для внешних угроз. Вместо этого им следует предоставить доступ в зависимости от роли пользователя. Это называется «принципалом наименьших привилегий» или сокращенно POLP. Таким образом, доступ ограничен, как и потенциальный ущерб.

8. Интеграция со сторонними устройствами

Каждая организация собирается использовать внешние устройства — в большом или маленьком количестве.Эти устройства распределены по сети для выполнения определенных функций с использованием специальных инструментов. Как правило, у них нет приложений, ориентированных на базы данных, и поэтому они не взаимодействуют с базами данных. Следовательно, чтобы облегчить использование функций этих инструментов, развертываемый вами механизм шифрования должен быть совместим для работы с этими сторонними инструментами или приложениями.

9. Резервное копирование ключей шифрования

Если вы потеряете ключ шифрования, скорее всего, вы не сможете восстановить зашифрованные с его помощью данные.Таким образом, очень важно, чтобы у вас были эффективные возможности резервного копирования ключей. При резервном копировании данных вы должны убедиться, что они были зашифрованы с использованием самых передовых стандартов шифрования. Кроме того, вы также должны обеспечить регулярное удаление ключей с истекшим сроком действия.

10. Защита диспетчера ключей и восстановление удаленных ключей

Ключи, которые вы храните в централизованном диспетчере ключей, — ваше сокровище, и вы должны защищать их любой ценой. Следовательно, вы должны реализовать надежные механизмы безопасности, чтобы гарантировать, что ваши ключи остаются защищенными от различного рода угроз и атак.Но что, если одна из угроз, с которыми вы сталкиваетесь, — это ваша собственная ошибка?

Вот почему так важно, чтобы у вас была возможность восстановления ключа шифрования. Потеря ключа шифрования приводит к потере данных. Следовательно, независимо от того, удаляет ли злоумышленник ключ или вы удалили его по ошибке, должна быть предусмотрена возможность восстановления любых удаленных ключей.

11. Будьте готовы к несчастным случаям

Независимо от того, сколько политик или механизмов вы применяете, в какой-то момент что-то пойдет не так.И ваша организация должна быть готова с ними справиться. Например:

Такие аварии могут произойти, и вы должны определить все возможности до того, как они действительно произойдут, и принять меры предосторожности. Должен проводиться постоянный аудит инфраструктуры безопасности, чтобы минимизировать такие инциденты.

12. Меняйте ключи: без дешифрования / повторного шифрования

Один из больших вопросов, который возникает в организациях, имеющих дело с большими базами данных, — это истечение срока действия / изменение ключей шифрования.Чтобы решить эту проблему, мы рекомендуем назначать профиль ключа каждому полю или файлу зашифрованных данных. Таким образом, этот ключевой профиль позволит вам идентифицировать ресурсы шифрования, которые необходимо использовать для расшифровки базы данных. Следовательно, расшифровывать, а затем повторно шифровать данные при изменении ключей или истечении срока их действия не обязательно.

Каждый раз, когда срок действия ключа истекает или его заменяют, профиль ключа гарантирует, что новый ключ будет использоваться для шифрования данных. Для данных, которые уже существуют, профиль ключа идентифицирует исходный ключ.

Последнее слово по управлению ключами шифрования

Издалека управление ключами предприятия может показаться съеденным слоном. Однако это не обязательно должно быть так сложно (или утомительно). Если вы можете создать строгие политики, включить надежный контроль доступа и реализовать централизованное управление, надежное управление ключами шифрования станет возможным даже в самых сложных средах.

В конце концов, ваша организация, сотрудники и клиенты заслуживают эффективности, безопасности и конфиденциальности, которые обеспечивает надежное корпоративное управление ключами.

Что такое 256-битное шифрование? Сколько времени потребуется, чтобы взломать?

«В нем говорится, что 256-битное шифрование… это хорошо?»

Большинство людей постоянно используют термин «256-битное шифрование» и, если честно, понятия не имеют, что он означает и насколько он надежен. Как только вы выйдете за пределы поверхностного уровня, «оно шифрует данные и делает их нечитаемыми», шифрование становится невероятно сложной задачей. Это не легкое чтение. Большинство из нас не хранят книгу о модульном возведении в степень на крайнем столе рядом с нашими кроватями.

Вот почему понятно, что может возникнуть некоторая путаница, когда дело доходит до сильных сторон шифрования, что они означают, что «хорошо» и т. Д. Есть много вопросов о шифровании, особенно о 256-битном шифровании.

Главный из них: насколько надежно 256-битное шифрование?

Итак, сегодня мы поговорим именно об этом. Мы покроем

что такое даже немного безопасности, мы перейдем к наиболее распространенной форме 256-битной

шифрование, и мы поговорим о том, что нужно, чтобы взломать шифрование на

эта сила.

Давайте разберемся.

Краткое руководство по шифрованию, в целом

Когда вы что-то шифруете, вы берете незашифрованный

данные, называемые открытым текстом, и выполнение с ними алгоритмической функции для создания

кусок зашифрованного зашифрованного текста. Алгоритм, который вы используете, называется ключом. С участием

за исключением открытых ключей при асимметричном шифровании, значение

ключ шифрования необходимо хранить в секрете. Закрытый ключ, связанный с этим

фрагмент зашифрованного текста — единственное практическое средство его расшифровки.

Теперь все это звучит невероятно абстрактно, поэтому давайте рассмотрим пример. И мы оставим Боба и Алису в стороне, поскольку они заняты объяснением шифрования буквально на всех других примерах в Интернете.

Пойдем с Джеком и Дайаной, и предположим, что Джек хочет отправить Дайане сообщение, в котором говорится: «О да, жизнь продолжается».

Джек получит свое сообщение и воспользуется алгоритмом.

или cipher — ключ шифрования — для преобразования сообщения в зашифрованный текст.Сейчас

он передаст его Дайане вместе с ключом, который можно использовать для расшифровки

сообщение, чтобы его снова можно было прочитать.

Пока никто не достанет ключ,

зашифрованный текст бесполезен, потому что его нельзя прочитать.

Как работает современное шифрование?

Джек и Дайан только что продемонстрировали шифрование в самом лучшем виде

основная форма. И хотя математика, используемая в примитивных шифрах, была довольно простой —

из-за того, что это должен был выполнять человек — появление компьютеров

увеличила сложность математики, лежащей в основе современных криптосистем.Но концепции во многом остались прежними.

Ключ или определенный алгоритм используется для шифрования данных,

и только другая сторона, знающая соответствующий закрытый ключ, может расшифровать

Это.

В этом примере, а не в письменном сообщении, в котором мрачно высказывается мнение о том, что жизнь продолжается даже после того, как радость потеряна, Джек и Дайана «делают все, что могут» на компьютерах (все еще «держатся за 16» — извините, это Джон Мелленкамп шутит, что, вероятно, не имеет смысла за пределами США).Теперь шифрование, которое должно произойти, является цифровым.

Компьютер Джека будет использовать свой ключ, который на самом деле представляет собой чрезвычайно сложный алгоритм, полученный из данных, совместно используемых устройствами Джека и Дайан, для шифрования открытого текста. Дайан использует свой соответствующий симметричный ключ для расшифровки и чтения данных.

Но что на самом деле шифруется? Как вы шифруете «данные»?

В исходном примере на физическом листе бумаги были буквы, которые были превращены во что-то еще.Но как компьютер шифрует данные?

Это восходит к тому, как компьютеры на самом деле обрабатывают данные. Компьютеры хранят информацию в двоичной форме. Комбинации 1 и 0. Любые данные, вводимые в компьютер, кодируются так, чтобы их могла прочитать машина. Именно эти закодированные данные в необработанном виде шифруются. На самом деле это часть того, что входит в различные типы файлов, используемых сертификатами SSL / TLS, частично это зависит от того, какой тип схемы кодирования вы пытаетесь зашифровать.

Итак, компьютер Джека шифрует закодированные данные и передает

его на компьютер Дайан, который использует связанный закрытый ключ для расшифровки и чтения

данные.

Опять же, пока закрытый ключ остается, вы знаете … закрытым,

шифрование остается безопасным.

Современное шифрование устранило самое большое историческое препятствие к шифрованию: обмен ключами. Исторически секретный ключ приходилось передавать физически. Безопасность ключа буквально сводилась к физическому хранению ключа в надежном месте. Компрометация ключа не только поставила под вопрос шифрование, но и могла убить вас.

В 1970-х годах трио криптографов, Ральф Меркл,

Уитфилд Диффи и Мартин Хеллман начали работать над безопасным обменом

ключ шифрования в незащищенной сети под наблюдением злоумышленника.Им удалось

на теоретическом уровне, но не смогли придумать асимметричный

функция шифрования, которая была практичной. У них также не было механизма аутентификации

(но это совсем другой разговор). Меркл придумал первоначальный

концепции, но его имя не связано с протоколом обмена ключами, который они

изобретен — несмотря на протесты двух других его создателей.

Примерно через год Рон Ривест, Ади Шамир и Леонард Адлеман создали одноименный метод обмена ключами, основанный на обмене ключами Диффи-Хеллмана (RSA), который также включал функции шифрования / дешифрования и аутентификации.Это актуально, потому что это было рождением совершенно новой итерации шифрования: асимметричного шифрования.

Они также дали нам вышеупомянутых Боба и Алису, что, по крайней мере, для меня, делает это своего рода стиркой.

В любом случае, понимание разницы между симметричным и асимметричным шифрованием является ключом к остальной части этого обсуждения.

Сравнение асимметричного шифрования и симметричного шифрования

Симметричное шифрование иногда называют шифрованием с закрытым ключом, поскольку обе стороны должны совместно использовать симметричный ключ, который можно использовать как для шифрования, так и для дешифрования данных.

С другой стороны, асимметричное шифрование иногда называют шифрованием с открытым ключом. Лучше думать об асимметричном шифровании как об одностороннем шифровании.

В отличие от того, что обе стороны используют закрытый ключ, существует пара ключей. У одной стороны есть открытый ключ, который можно шифровать, у другой — закрытый ключ, который можно расшифровать.

Асимметричное шифрование используется в основном как механизм обмена симметричными закрытыми ключами.Причина в том, что асимметричное шифрование исторически является более дорогостоящей функцией из-за размера его ключей. Таким образом, криптография с открытым ключом используется больше как внешняя стена, чтобы помочь защитить стороны, поскольку они облегчают соединение, в то время как симметричное шифрование используется в самом фактическом соединении.

2048-битные ключи против 256-битных ключей

В SSL / TLS асимметричное шифрование выполняет одну чрезвычайно важную функцию. Это позволяет клиенту зашифровать данные, которые будут использоваться обеими сторонами для получения симметричных ключей сеанса, которые они будут использовать для связи.Вы никогда не сможете использовать асимметричное шифрование для функциональной связи. Хотя открытый ключ можно использовать для проверки цифровой подписи, он не может напрямую расшифровать что-либо, что зашифровано закрытым ключом, поэтому мы называем асимметричное шифрование «односторонним».

Но более серьезная проблема заключается в том, что размер ключа делает фактические функции шифрования и дешифрования дорогими с точки зрения ресурсов ЦП, которые они потребляют. Вот почему многие крупные организации и предприятия при масштабном развертывании SSL / TLS разгрузили рукопожатия: чтобы освободить ресурсы на своих серверах приложений.

Вместо этого мы используем симметричное шифрование для фактических

связь, которая происходит во время зашифрованного соединения. Симметричные ключи

меньше и дешевле в вычислениях.

Итак, когда вы видите, что кто-то ссылается на 2048-битный закрытый ключ, он, скорее всего, имеет в виду закрытый ключ RSA. Это асимметричный ключ. Он должен быть достаточно устойчивым к атакам, поскольку выполняет такую важную функцию. Кроме того, потому что обмен ключами — лучший вектор атаки для компрометации соединения.Гораздо проще украсть данные, использованные для создания симметричного сеансового ключа, и вычислить его самостоятельно, чем взламывать ключ грубой силой после того, как он уже используется.

Напрашивается вопрос: «Насколько надежно ИС 256-битное шифрование?» Если он менее надежен, чем 2048-битный ключ, достаточно ли его? И мы собираемся ответить на этот вопрос, но сначала нам нужно охватить немного больше, чтобы обеспечить правильный контекст.

Что такое «бит» безопасности?

Очень важно обсудить аспекты безопасности и

сравнивая стойкость шифрования между алгоритмами, прежде чем мы фактически перейдем к

любое практическое обсуждение того, насколько на самом деле надежна 256-битная защита.Потому что это не сравнение 1: 1.

Например, 128-битный ключ AES, что вдвое меньше рекомендованного тока.

размер, примерно эквивалентен 3072-битному ключу RSA с точки зрения фактического

безопасность, которую они обеспечивают.

Также важно понимать разницу между

требование безопасности и уровень безопасности.

- Заявление о безопасности — Это уровень безопасности, для достижения которого изначально был разработан криптографический примитив — рассматриваемый шифр или хеш-функция.

- Уровень безопасности — ФАКТИЧЕСКАЯ стойкость, которую обеспечивает криптографический примитив.

Обычно выражается в битах. Бит — это основная единица информации. На самом деле это набор «двоичных цифр», который одновременно невероятно эффективен и не так эффективен. Конечно, проще сказать немного. Но я просто потратил целый абзац, объясняя, что бит — это, по сути, 1 или 0 в двоичной системе, тогда как исходный термин описывал бы это в двух словах. Итак, вы решаете, эффективнее ли это.В любом случае, мы не собираемся тратить на двоичный код больше времени, чем у нас уже есть, но Росс написал об этом отличную статью несколько месяцев назад, и вам стоит ее прочитать.

В любом случае, уровень безопасности и требование безопасности обычно выражаются в битах. В этом контексте биты безопасности, назовем это как (n), относятся к числовым операциям, которые злоумышленник гипотетически должен будет выполнить, чтобы угадать значение закрытого ключа. Чем крупнее ключ, тем сложнее его угадать / взломать. Помните, что этот ключ состоит из единиц и нулей, поэтому для каждого бита существует два возможных значения.Для взлома ключа злоумышленнику необходимо выполнить 2 операции n .

Это может быть слишком абстрактно, поэтому вот небольшой пример: допустим, есть 2-битный ключ. Это означает, что у него будет 2 2 (4) значений.

Это было бы тривиально легко для компьютера, но

когда вы начинаете использовать ключи большего размера, становится непомерно трудно

современный компьютер, позволяющий правильно угадать значение приватного ключа в любой разумной

количество времени.

Но прежде чем мы перейдем к математике, давайте вернемся к безопасности.

претензия по сравнению с уровнем безопасности

Требование об обеспечении

и уровень защиты

Обычно, когда вы видите, что шифрование продается, вы видите рекламу требования безопасности. Вот каким будет уровень безопасности в оптимальных условиях. Мы собираемся сохранить это специфическим для SSL / TLS и PKI, но процент времени, в течение которого поддерживаются оптимальные условия, далек от 100%. Ошибки конфигурации являются обычным явлением, как и поддержка старых версий SSL / TLS и устаревших наборов шифров для обеспечения совместимости.

В контексте SSL / TLS, когда клиент попадает на веб-сайт, происходит рукопожатие, когда две стороны определяют взаимно согласованный набор шифров для использования. Фактическая сила шифрования зависит от параметров, выбранных во время рукопожатия, а также от возможностей самого сервера и клиента.

Более пристальный взгляд на рукопожатие SSL / TLS

Во всем шифровании

Патрик Ноэ

Когда вы подключаетесь к веб-сайту через HTTPS, под капотом происходит много всего.В первую очередь всем нужно… пожать руку ?!

Читать далее

Иногда 256-битное шифрование обеспечивает только 128-битный уровень безопасности. Это особенно характерно для алгоритмов хеширования, которые измеряют устойчивость к двум различным типам атак:

- Коллизии — Если два разных фрагмента данных производят одно и то же значение хеш-функции, это называется коллизией и нарушает алгоритм.

- Сопротивление PreImage — Степень устойчивости и алгоритма к эксплойту, когда злоумышленник пытается найти сообщение с определенным значением хеш-функции.

Так, например, SHA-256 имеет сопротивление столкновению 128 бит (n / 2), но сопротивление PreImage 256 бит. Очевидно, что хеширование отличается от шифрования, но есть также много общего, поэтому о нем стоит упомянуть.

Итак, насколько надежно 256-битное шифрование?

Опять же, это зависит от используемого вами алгоритма и варьируется от асимметричного до симметричного шифрования. Как мы уже говорили, это не сравнения 1: 1. На самом деле, уровень безопасности асимметричного шифрования на самом деле не так научен, как могло бы показаться, как должно быть.Асимметричное шифрование основано на математических задачах, которые легко решить в одном направлении (шифрование), но чрезвычайно трудно отменить (дешифрование). Из-за этого атаки на открытый ключ, асимметричные криптосистемы обычно намного быстрее, чем поиск пространства ключей методом грубой силы, который мешает закрытому ключу и схемам симметричного шифрования. Итак, когда вы говорите об уровне безопасности криптографии с открытым ключом, это не установленная цифра, а расчет вычислительной стойкости реализации против самой лучшей, наиболее известной в настоящее время атаки.

Симметричная стойкость шифрования немного проще

рассчитывать исходя из характера атак, от которых они должны защищаться.

Итак, давайте посмотрим на AES или Advanced Encryption Standard, который обычно используется в качестве массового шифрования с SSL / TLS. Массовые шифры — это симметричные криптосистемы, которые фактически обеспечивают безопасность связи, происходящей во время зашифрованного HTTPS-соединения.

Исторически существует две разновидности: блочные шифры и потоковые шифры.

Блочные шифры разбивают все, что они зашифровывают, на блоки размером с ключ и шифруют их. Расшифровка включает в себя соединение блоков вместе. И если сообщение слишком короткое или слишком длинное, что бывает в большинстве случаев, их необходимо разбить и / или дополнить одноразовыми данными, чтобы сделать их подходящей длины. Атаки заполнения — одна из самых распространенных угроз для SSL / TLS.

TLS 1.3 отказался от этого стиля массового шифрования именно по этой причине, теперь все шифры должны быть переведены в потоковый режим.Потоковые шифры шифруют данные в псевдослучайных потоках любой длины, они считаются более простыми в развертывании и требуют меньше ресурсов. TLS 1.3 также покончил с некоторыми небезопасными потоковыми шифрами, такими как RC4.

Итак, короче говоря, на самом деле есть только два предложенных

современные шифры, AES и ChaCha20. Мы собираемся сосредоточиться на AES прямо сейчас

потому что ChaCha20 — другое животное.

TLS 1.2 Рекомендуемые шифры

- TLS_ECDHE_ECDSA_WITH_ AES_256_GCM _SHA384

- TLS_ECDHE_ECDSA_WITH_ AES_128_GCM _SHA256

- TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305 TLS_ECDHE_RSA_WITH_ AES_256_GCM _SHA384

- TLS_ECDHE_RSA_WITH_ AES_128_GCM _SHA256

TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305

TLS 1.3 Рекомендуемые шифры

- TLS_ AES_256_GCM _SHA384

- TLS_CHACHA20_POLY1305_SHA256

- TLS_ AES_128_GCM _SHA256

- TLS_ _ AES_256

- TLS_ AES_256 9CC

- TLS_ AES_256 9CC_CCS_ AES_256 9CC_CC

GCM означает режим счетчика Галуа, который позволяет AES, который на самом деле является блочным шифром, работать в потоковом режиме. CCM аналогичен, совмещая режим счетчика с функциями аутентификации сообщения.

Как мы уже говорили, вы можете безопасно запустить AES в GCM или CCM со 128-битными ключами и все будет в порядке.Вы получаете эквивалент 3072-битного RSA с точки зрения уровня безопасности. Но обычно мы предлагаем использовать 256-битные ключи, чтобы обеспечить максимальную вычислительную надежность в течение длительного периода времени.

Итак, давайте посмотрим на эти 256-битные ключи. 256-битный ключ может иметь

2 256 возможных комбинаций. Как мы упоминали ранее, двухбитовый ключ

будет иметь четыре возможных комбинации (и может быть легко взломан двухбитным

мошенник). Здесь мы имеем дело с возведением в степень, поэтому каждый раз, когда вы поднимаете

exponent, n, вы резко увеличиваете количество возможных комбинаций.2 256

— это 2 x 2, x 2, x 2… 256 раз.Как мы уже говорили, лучший способ взломать ключ шифрования — это «грубая форсировка», что, в сущности, простыми словами — это просто метод проб и ошибок. Итак, если длина ключа составляет 256 бит, будет 2 256 возможных комбинаций, и хакер должен попробовать большинство из 2 256 возможных комбинаций, прежде чем прийти к выводу. Скорее всего, не нужно будет пытаться их всех угадать ключ — обычно это около 50% — но времени, которое потребуется, чтобы сделать это, уйдет далеко за пределы любой человеческой жизни.

256-битный закрытый ключ будет иметь 115,792,089,237,316,195,423,570,985,008,687,907,853,269,

984,665,640,564,039,457,584,007,913,129,639,936 (то есть 78 цифр) возможных комбинаций. Ни один суперкомпьютер на Земле не сможет взломать это в разумные сроки.Даже если вы используете Tianhe-2 (MilkyWay-2), самый быстрый суперкомпьютер в мире, на взлом 256-битного шифрования AES уйдут миллионы лет.

Эта цифра взлетает до небес, когда вы пытаетесь вычислить время, необходимое для разложения закрытого ключа RSA.Для расчета 2048-битного ключа RSA потребуется 6,4 квадриллиона лет (6 400 000 000 000 000 лет), согласно DigiCert.

Ни у кого нет такого времени.

Quantum Computing все изменит

Сейчас было бы неплохо поговорить немного о квантовом шифровании и угрозе, которую оно представляет для наших современных криптографических примитивов. Как мы только что рассмотрели, компьютеры работают в двоичном формате. Комбинации 1 и 0. А на современных компьютерах биты работают так: они должны иметь известное значение: либо 1, либо 0.Период. Это означает, что современный компьютер может угадывать только один раз.

Очевидно, это сильно ограничивает скорость перебора

принудительные комбинации в попытке взломать закрытый ключ.Quantum Computers не будет иметь таких ограничений. Итак, две вещи, во-первых, квантовые вычисления все еще находятся примерно в 7-10 лет от жизнеспособности, так что нам еще далеко. Некоторые центры сертификации, такие как DigiCert, начали размещать постквантовые цифровые сертификаты на устройствах Интернета вещей, которые будут иметь долгий срок службы, чтобы попытаться превентивно защитить их от квантовых вычислений, но в остальном мы все еще находимся на этапе исследований, когда дело доходит до квантовых вычислений. -устойчивое шифрование.

Проблема в том, что квантовые компьютеры не используют биты, они используют квантовые биты или кубиты. Квантовый бит может быть как 1, так и 0 благодаря принципу, называемому суперпозицией, который немного сложнее, чем мы собираемся получить сегодня. Кубиты дают квантовым компьютерам возможность возводить в степень их атаки методом грубой силы, что эффективно сводит на нет вычислительную трудность, обеспечиваемую возведением в степень, которое имело место с криптографическим примитивом. Четыре компьютера Qubit могут одновременно находиться в четырех разных положениях (2 2 ).Это еще раз 2 n , поэтому квантовый компьютер с n кубитами может попробовать 2 n комбинаций одновременно. Bristlecone, который имеет 72 кубита, может сразу попробовать 2 72 (4,722,366,482,869,645,213,696) значений.

Опять же, мы все еще далеки от этого, и квантовому компьютеру придется выяснить, как успешно запустить алгоритм Шора — это другая тема на другой день, так что это все еще в значительной степени теоретическое.

Тем не менее, внезапно 4.Шесть квадриллионов лет — не такой уж большой срок.

Подведем итоги…

256-битное шифрование является довольно стандартным в 2019 году, но каждый

упоминание 256-битного шифрования не относится к тому же самому. Иногда

256-битное шифрование поднимается только до уровня безопасности 128 бит. Иногда

размер ключа и уровень безопасности неразрывно связаны, в то время как в других случаях один

просто используется для приближения к другому.Таким образом, ответ на вопрос «насколько надежно 256-битное шифрование» не дает однозначного ответа.По крайней мере, не все время.

Однако в контексте SSL / TLS это чаще всего относится к

Шифрование AES, где 256 бит действительно означают 256 бит. И, по крайней мере, для

в настоящее время 256-битное шифрование по-прежнему достаточно надежно.К тому времени, когда злоумышленник с помощью современного компьютера сможет

взломать 256-битный симметричный ключ, он не только будет отброшен, но и

вероятно, заменили сертификат SSL / TLS, который тоже помог его сгенерировать.Короче говоря, самой большой угрозой для вашего шифрования и ваших ключей шифрования по-прежнему является неправильное управление, технология, лежащая в основе этого, надежна.

Как всегда, оставляйте комментарии или вопросы ниже…

Эта статья была первоначально написана Джеем Таккаром в 2017 году, а для 2019 года она была переписана Патриком Ноэ.

Что такое шифрование и как оно работает?

Шифрование — это метод преобразования информации в секретный код, скрывающий истинное значение информации. Наука о шифровании и дешифровании информации называется криптография .

В вычислениях незашифрованные данные также известны как открытый текст , а зашифрованные данные называются зашифрованным текстом . Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или , .