Ддос как устроить ддос атаку на: Как сделать Ддос-атаку и сесть на семь лет

Содержание

Как работает DDoS | Блог SSL.com.ua

DDoS-атаки проводят, когда хотят, чтобы сайт временно перестал работать или стал сильно тормозить. Это популярный способ парализовать работу онлайн-бизнеса: пока сайт недоступен, посетители уходят покупать к конкурентам или ждут, чтобы зайти к себе в аккаунт. В результате бизнес теряет деньги и репутацию. Разбираемся, как устроены DDoS-атаки и как от них защититься.

Что такое DDoS-атака

DDoS это частный случай DoS. Кратко введём в курс дела, если вы не знаете, что это.

DoS означает Denial of Service, по-русски — отказ в обслуживании. Это сетевая атака, в ходе которой злоумышленник пытается так сильно нагрузить сайт, чтобы он начал сильно тормозить или стал недоступен для обычных клиентов. Другими словами — атака, во время которой сайт должен «отказать в обслуживании».

А DDoS — это когда сайт атакуют не с одного устройства, а сразу с тысячи. Чем больше устройств, тем больше нагрузка на сервер и выше вероятность сделать сайт недоступным.

Участвовать в атаке могут быть любые устройства, которые подключаются к интернету и умеют отправлять запросы: смартфоны, смарт-часы, бытовая техника, хостинговые серверы.

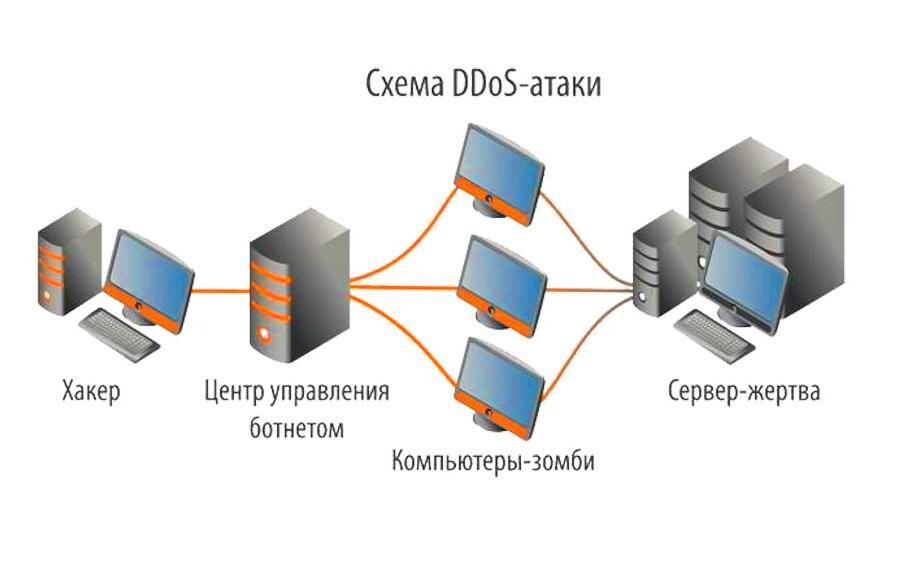

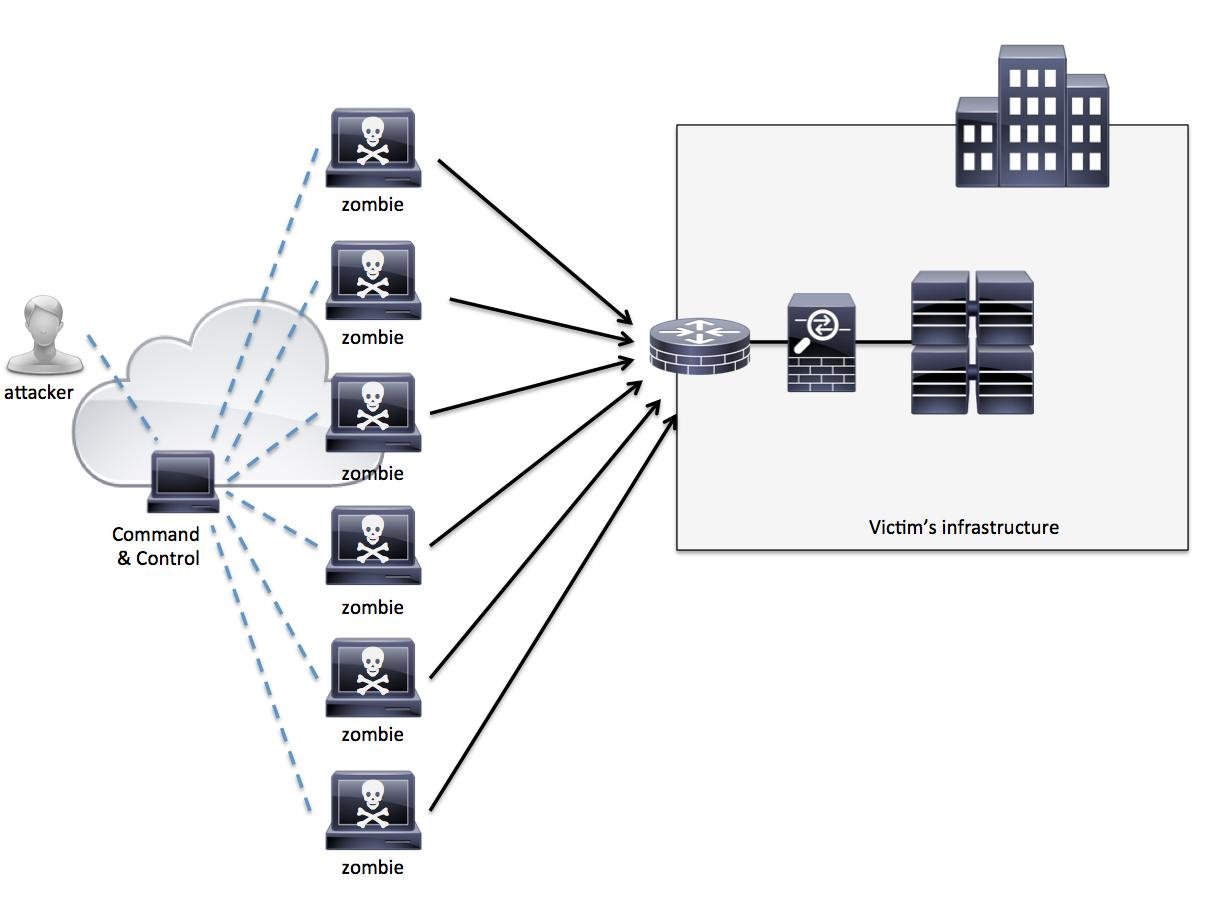

Но найти и организовать тысячу желающих провести атаку трудно. Гораздо проще превратить компьютеры обычных людей в зомби и управлять ими издалека. Обычно это делают с помощью вирусов.

Такие вирусы не требуют ничего от пользователя и не выдают себя, поэтому владелец устройства может даже не подозревать, что участвует в атаке. Их могут встроить в программу для активации Windows, пиратскую копию игры или программы с торрентов, неофициальную прошивку для смартфона.

Как устроены атаки

Разновидностей DDoS-атак много, но условно они делятся на два типа: атаки на сетевую и программную часть сервера.

Во время атаки на сетевую часть злоумышленник пытается перегрузить канал связи сервера. Канал связи отвечает за объём данных, который сервер способен принять. Когда данных слишком много, сервер не успевает их обрабатывать и для части посетителей сайт перестаёт открываться.

Предположим, канал сервера может принять 1 Гб трафика или 10 000 пользователей одновременно. Задача злоумышленника — преодолеть этот барьер и делать это как можно дольше, чтобы реальные пользователи не могли прорваться на сайт.

Во время атаки на программную часть злоумышленник пытается исчерпать какой-то из ресурсов сервера: мощность процессора, оперативную память, допустимое количество процессов или подключений к базе данных. Когда какой-то из ресурсов заканчивается, сервер начинает тормозить или зависает.

Сервер использует какой-то из ресурсов каждый раз, когда посетитель совершает на сайте какое-то действие. Например, когда посетитель вводит детали входа в аккаунт, сервер проверяет их и отправляет в ответ следующую страницу или показывает ошибку.

Для ответа на разные запросы нужно разное количество ресурсов. Задача злоумышленника — найти запрос, на который сервер тратит максимум ресурсов, а потом закидать его им, пока тот не отключится.

Как устроить DDoS

Теоретически можно попытаться атаковать сайт в одиночку, но заставить сайт отказать в обслуживании будет сложно.

Шансы на успех будут только в случае атаки на программную часть сервера. Но для этого атакующий должен понимать, как устроен хостинг и приложения изнутри. Без этих знаний не получится найти запросы, которые требуют много ресурсов.

Атаку на сетевую часть сервера провести проще, но делать это в одиночку бессмысленно. Каналы связи большинства хостинг-провайдеров выдерживают намного больше трафика, чем способен сгенерировать один компьютер. Плюс грамотный системный администратор легко обнаружит мусорный трафик и отфильтрует его.

Более популярный вариант — заказать атаку в интернете. По запросу «заказать DDoS» Гугл показывает целую кучу сайтов, которые предлагают любые типы атак. Но стоить атака будет дорого. При этом непонятно, будет ли атака эффективной, гарантий никто не даёт.

Стоимость услуг на одном из сайтов

Зачем атакуют сайты

Недоступность сайта приносит онлайн-бизнесу убытки. Большинство людей не станет разбираться, почему сайт не открывается или загружается бесконечно. Проще закрыть его и поискать в другом интернет-магазине. Особенно в дни крупных акций вроде Чёрной пятницы, когда из-за нерасторопности можно остаться без скидки.

Проще закрыть его и поискать в другом интернет-магазине. Особенно в дни крупных акций вроде Чёрной пятницы, когда из-за нерасторопности можно остаться без скидки.

Атака может отразиться не только на выручке, но и на SEO. Если в момент недоступности сайта на какую-то из его страниц придёт поисковый бот, он исключит эту страницу из поисковой выдачи. Потому что поисковикам нет смысла показывать страницы, которые не работают.

Это не значит, что страница исчезнет из результатов поиска навсегда. Со временем бот вернётся на неё и проиндексирует снова, если в этот раз она будет доступна. Можно даже найти такие страницы и отправить на переиндексацию вручную, просто на это придётся потратить время. Особенно если на сайте сотни страниц.

Кроме конкурентов атаковать сайт могут вымогатели. Они связываются с владельца и требуют заплатить за прекращение атаки. Лучше, конечно, не платить, а связаться с хостинг-провайдеров и вместе с ними найти способ справиться с атакой.

Иногда случаются ситуации, когда сайт начинает тормозить или становится недоступен, хотя его не атакуют. Такое бывает, если сайт хранится на виртуальном хостинге. У пользователей такого хостинга есть общие ресурсы, поэтому если во время атаки какой-то из них полностью израсходуется, это затронет все сайты.

Такое бывает, если сайт хранится на виртуальном хостинге. У пользователей такого хостинга есть общие ресурсы, поэтому если во время атаки какой-то из них полностью израсходуется, это затронет все сайты.

В таких ситуациях хостинг-провайдер может временно отключить сайт, который атакуют, чтобы не нарушать работу сайтов других клиентов.

Как защититься от DDoS-атаки

На сервере без защиты отразить грамотно спланированный DDoS будет сложно. На поиск решения нужно время, но если атака окажется достаточно мощной, сервер будет тормозить, а может и вообще зависнуть. Поэтому позаботиться о защите лучше заранее.

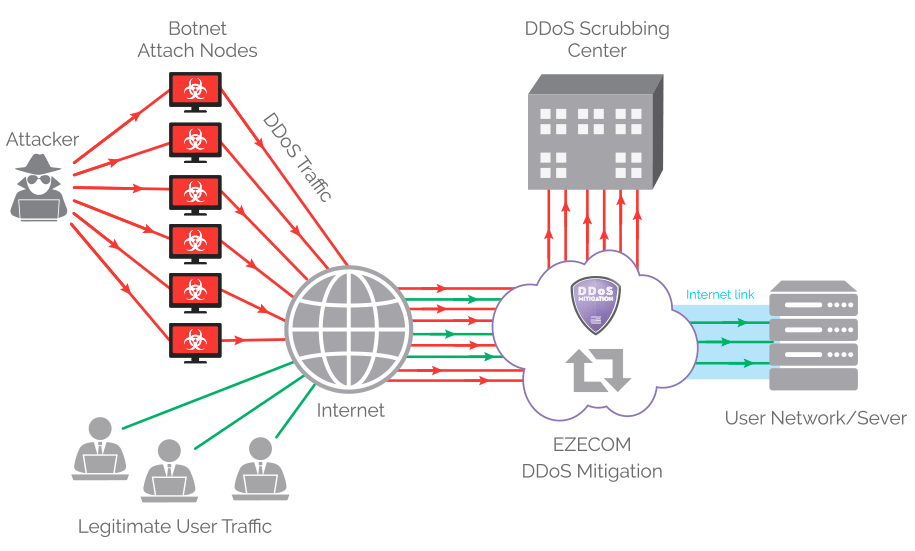

Защиту предоставляют специальные компании. Принцип её работы напоминает фильтр: сайт подключают к серверам провайдера защиты, после чего весь трафик сначала проходит через них, подозрительные запросы отсеиваются, а на сайт попадают только безопасные.

Базовая защита стоит $20 в месяц. Её можно купить у CloudFlare и DDoS-Guard. Она защитит только от самых распространённых видов атак. Такой вариант подойдёт небольшим сайтам, которых ещё не атаковали или атаки были слабыми.

Такой вариант подойдёт небольшим сайтам, которых ещё не атаковали или атаки были слабыми.

Минус в том, что при атаке даже средней мощности такой защиты может не хватить и работа сайта всё равно нарушится.

Средняя защита стоит около $200 долларов в месяц. На неё можно перейти, если базовый тариф не подошёл. Такая защита спасёт от большинства видов атак и у вас будет больше возможностей настройки фильтров на стороне провайдера.

Даже если атака окажется мощной, защита возьмёт на себя большую часть нагрузки. Из-за этого сайт может оставаться работоспособным, хотя без защиты давно перестал бы открываться. Это даст системным администраторам возможность принять меры на своей стороне.

Полноценная защита от DDoS-атак любого типа и мощности стоит от $1000 в месяц. Её предоставляют крупные компании вроде DataDome или Sucuri. Стоимость может быть и выше, потому что её часто рассчитывают индивидуально, исходя из размера сайта.

Такая защита подойдёт, если сайт работает на нескольких выделенных серверах и в прошлом его уже доводили до отказа. Главное — оценить убытки от простоя. При регулярной недоступности они могут оказаться больше, чем стоимость защиты.

Главное — оценить убытки от простоя. При регулярной недоступности они могут оказаться больше, чем стоимость защиты.

А какую защиту используете вы? Расскажите о своём опыте борьбы с DDoS-атаками в комментариях.

Как устроить DoS атаку на сервер баз данных одной строчкой / Хабр

40 МБит / сек — неплохой трафик для DoS атаки. Именно на столько внезапно вырос входящий трафик до одного из наших серверов. Сайт мужественно держался. Время начала всплеска аномально высокого трафика подозрительно точно совпадало с временем выкладывания одного крупного релиза, что и навело на мысль о том что мы DoS`им себя сами.

Ситуацию осложняло то, что в релиз попали изменения порядка сотни разных php-файлов и просмотреть весь список изменений было очень трудоёмко. tcpdump помог выяснить что трафик вырос до сервера баз данных PostgreSQL. Круг сужался.

Первым предположение было то что в одном из SQL-запросов забыли limit и он выбирает весь набор данных вместо одной строки. Но как узнать что это за запрос? На помощь пришёл pgFouine. Анализ лога работы сервера баз данных за две минуты и вот он — источник зла!

Но как узнать что это за запрос? На помощь пришёл pgFouine. Анализ лога работы сервера баз данных за две минуты и вот он — источник зла!

select oid,typname from pg_type

Вот он — запрос без limit`а, который выполнялся тысячи раз. Но в наших исходниках не было этого запроса! Нигде, ни в одном файле он не встречался.

Источник проблемы скрывался в php-функции pg_field_type, которая всего навсего возвращала символьное имя типа колонки результата выборки.

Проблема уходит своими корнями как минимум в 2005 год но до сих пор в официальной документации не добавлено замечание о то, что библиотека php-pgsql для доступа к PostgreSQL делает дополнительный запрос к СУБД выбирая полный список из более чем 1000 типов данных.

Возможно на редко посещаемом сайте это совсем не сказывается на быстродействии, но на нагруженном проекте это может создать серьёзную проблему. Мы обошли проблему, использовав вместо функции pg_field_type её аналог pg_field_type_oid, которая возвращает внутренний oid типа данных вместо его символьного имени. Да, это немного ухудшило читабельность кода, но разгрузило канал до сервера баз данных на 40 МБит.

Да, это немного ухудшило читабельность кода, но разгрузило канал до сервера баз данных на 40 МБит.

Возможно если бы мы использовали True FastCGI, то у нас бы не было это проблемы, но php стал готов к этому всего несколько месяцев назад, а проблема существует уже около 6 лет.

Поищите в ваших исходниках по ключевому слову pg_field_type — возможно вы сможете очень облегчить тяжёлую жизнь вашего сервера PostgreSQL.

Как происходят DDoS атаки? | Лаборатория Касперского

Распределенные сетевые атаки часто называются распределёнными атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все . .. и вызвать отказ в обслуживании.

.. и вызвать отказ в обслуживании.

Стандартные цели DDoS-атак:

- Сайты интернет-магазинов

- Онлайн-казино

- Компания или организация, работа которой связана с предоставлением онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом. Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти следующее:

- Существенное замедление время ответа на запросы.

- Отказ в обслуживании всех запросов пользователей или части из них.

Как правило, конечной целью злоумышленника является полное прекращение работы веб-ресурса – «отказ в обслуживании». Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Использование сети зомби-компьютеров для проведения DDoS-атак

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров». Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Природа современных DDoS-угроз

В начале и середине 2000-х такая преступная деятельность была довольно распространенной. Однако количество успешных DDoS-атак уменьшается. Это, вероятно, обусловлено следующими факторами:

- Полицейские расследования, которые привели к аресту преступников по всему миру

- Технические контрмеры, которые успешно применяются для противодействия DDoS-атакам

Распределенные сетевые атаки / DDoS

Kaspersky

DDoS-атака – это способ заблокировать работу сайта путем подачи большого количества запросов, превышающих пропускную способность сети. Научитесь защищать свою систему.

DDoS атака — как ее устроить и защита от нее

DoS (Denial of Service — отказ в обслуживании) — хакерская атака на компьютерную систему с целью доведения ее до отказа, то есть создание условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам) или доступ затруднен.Опишем DDoS атаку и защиту от нее.

Отказ или ненормальное функционирование атакуемой системы также может быть шагом к освоению системы (если в нештатной ситуации программное обеспечение выдает какую-либо критическую информацию — например, версию, часть программного кода и т. Д.).

Если DDoS атака выполняется одновременно с большого числа компьютеров, говорят о DDoS-атаке (от англ. Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»).

Distributed Denial of Service, распределённая атака типа «отказ в обслуживании»).

Для обнаружения и защиты от распределенных атак типа «отказ в обслуживании» их необходимо классифицировать и понимать, как они работают.

В данной работе в качестве критерия классификации мы будем рассматривать объект, на который направлена атака. В этом случае существует четыре основных класса атак, соответствующих уровням модели ISO OSI.

Чуть-чуть об уровнях:

Канальный уровень (L2) — атаки направлены на исчерпание полосы пропускания сетевого канала. В результате сервер теряет доступ к внешней сети. Для реализации используются объемные транспортные потоки. В настоящее время измеряется в ГБ / сек. Во время этой DDoS атаки трафик должен обрабатываться на стороне провайдера, то есть в дата-центре.С помощью BGP Flow Spec (преза, Pdf-ка) фильтруется часть атак по сигнатурам пакета. Amplification атаки (теория) отсекаются по порту.

Сетевой уровень (L3) — атаки направлены на нарушение работы элементов сетевой инфраструктуры. Требуется ручной анализ сетевой инфраструктуры. Если нет собственной автономной системы, то провайдер или центр обработки данных борются с этим классом атак. Желательно сотрудничество с ними.

Транспортный уровень (L4) — атаки направлены на использование уязвимостей в стеке TCP. Протокол TCP использует таблицу открытых соединений. Атаки, с другой стороны, составляют этот класс. Требуется постоянный анализ поведения TCP-стека, TCP-клиентов и TCP-пакетов. Эвристический анализ.

Прикладной уровень (L7) — атаки, направленные на нарушение работы веб-приложения. Атаки этого класса отличаются большим разнообразием. Отсутствие серверных ресурсов. Требуется поведенческий анализ и корреляция, мониторинг ресурсов сервера. Необходимо оптимально настроить сервер под решаемые им задачи. Полностью автоматизировать борьбу с этим классом атак практически невозможно.

1.Медленные атаки:

1.1 SlowLoris

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака Slowloris устанавливает много открытых соединений на сервере с помощью постоянной отправки незавершенных HTTP-запросов. В определенные моменты времени Slowloris отправляет следующие HTTP заголовки для каждого запроса, но не завершает соединение. Если запросы посылаются с оптимальной периодичностью, сервер начинает ожидать завершения открытых соединений. В данном случае ресурсы сервера остаются относительно свободными, но сам сервер перестаёт обслуживать новые подключения.

Дело в том, что веб-серверы Apache 1.x, Apache 2.x, dhttpd, GoAhead WebServer и Squid поддерживают ограниченное число одновременно открытых подключений. Но Slowloris не представляет угрозы для серверов IIS, lighttpd, NGINX. Они имеют эффективные механизмы распределения нагрузки и используют worker pool — «пулы рабочих потоков», которые позволяют удерживать любое количество открытых соединений при наличии свободных ресурсов.

1.2 Slow HTTP POST/GET

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

DDoS атака основана на уязвимости в протоколе HTTP. Slow HTTP POST атака отправляет POST заголовок с полем «Content-Length». Веб-сервер понимает, какой объём данных он должен получить. После этого с очень низкой скоростью передаётся тело POST сообщения. Это позволяет задействовать ресурсы сервера длительное время, и в последствии помешать обработке других запросов. Атака опасна для веб-серверов Microsoft IIS и Apache и NGINX со стандартными настройками в рамках протоколов HTTP, HTTPS, подключений SSL, VPN. Также атака может быть настроена для работы с SMTP и DNS-серверами.

Этот тип атаки типа «отказ в обслуживании» может быть организован через прокси. Трафик для этой атаки аналогичен легитимному трафику.

1.3 Sockstress

Уровень атаки: транспортный уровень (L4).

Описание и принцип работы:

Атака заключается в следующем. Если на веб-сервере есть объект, размер которого больше send buffer, выделенного ядром для соединения. То можно заставить ядро не принимать данные, а сервер будет пробовать отправить кусок данных, занимая стек соединений, ресурсы процессора и память. При большом количество подобных соединений TCP-стек заполниться и не будет открывать новые соединения.

Если на веб-сервере есть объект, размер которого больше send buffer, выделенного ядром для соединения. То можно заставить ядро не принимать данные, а сервер будет пробовать отправить кусок данных, занимая стек соединений, ресурсы процессора и память. При большом количество подобных соединений TCP-стек заполниться и не будет открывать новые соединения.

Примеры:

Размер окна пакета равен нулю, т.е. нет места для приема данных. Сценарий Sockstress отправляет эти пакеты и подсчитывает время их отправки, чтобы таймер сохраняемости не загружался.

Создайте сокет с небольшим буфером приема на клиенте. Отправьте HTTP-запрос объекту сайта, размер которого превышает размер буфера. Время от времени мы читаем несколько байтов из буфера приема. Сервер попытается загрузить данные и загрузить ресурсы.

2. Атака произвольными пакетами:

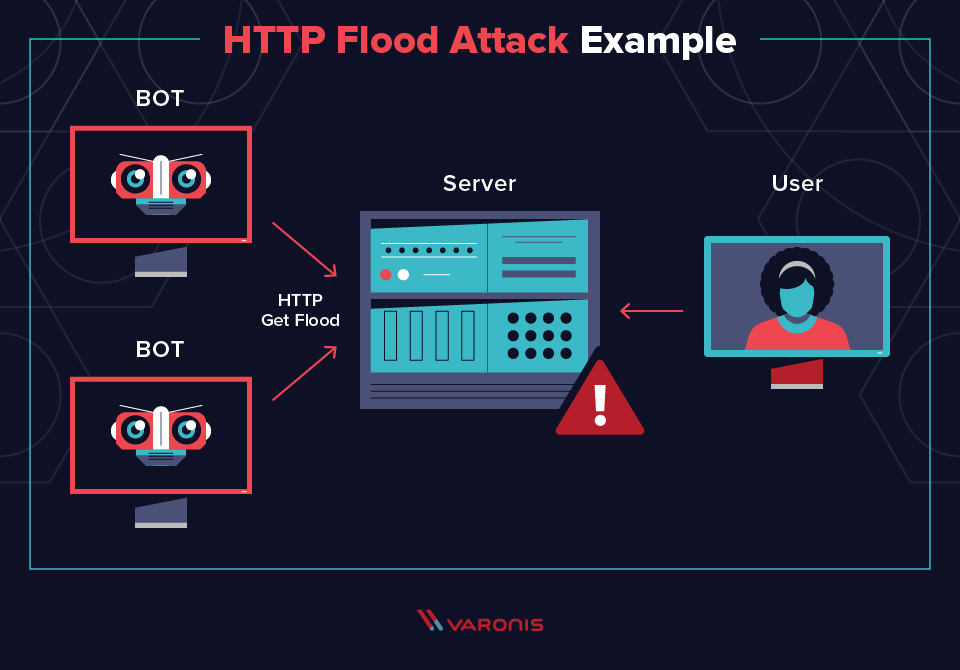

2.1 HTTP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

В основе этой DDoS атаки лежит механизм отправления максимального числа HTTP запросов на 80-й порт веб-сервера. Целью атаки может быть корень сервера или ресурсоёмкий элемент. В результате данной атаки возможно прекращение предоставления услуг по HTTP, и затруднен доступ легитимных пользователей к сайту. Распознать атаку можно с помощью выявления быстрого роста количества запросов к некоторым элементам веб-сервера и логов сервера.

Целью атаки может быть корень сервера или ресурсоёмкий элемент. В результате данной атаки возможно прекращение предоставления услуг по HTTP, и затруднен доступ легитимных пользователей к сайту. Распознать атаку можно с помощью выявления быстрого роста количества запросов к некоторым элементам веб-сервера и логов сервера.

2.UDP-Flood

Уровень атаки: канальный уровень (L2), прикладной уровень (L7).

Описание и принцип работы:

UDP flood атака основана на отправке большого количества UDP-пакетов на некоторые порты сервера. Он должен определить приложение для каждого полученного пакета, удостоверится в его неактивности и отправить в ответ ICPM-сообщение «недоступен». В итоге вырастут затрачиваемые ресурсы атакуемого сервера и полоса пропускания заполнится UDP-пакетами. В UDP протоколе нет механизма проверки отправителя пакетов, тем самым злоумышленник может подменить IP-адреса и обеспечить анонимность.

2.

3 SYN-Flood

3 SYN-Flood

Уровень атаки: канальный уровень (L2), транспортный уровень (L4).

Описание и принцип работы:

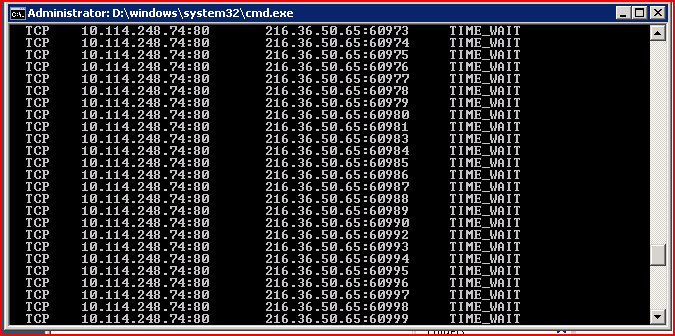

SYN Flood атака использует механизм рукопожатия в протоколе TCP. Работает следующим образом. Посылается пакет с флагом SYN на атакуемый сервер. Он вынужден отправить в ответ пакеты с флагами SYN+ACK. Злоумышленник игнорирует SYN+ACK пакеты сервера и не высылает в ответ пакет ACK. Либо подделывает IP-адрес SYN пакета, чтобы ответный SYN+ACK отправляется на некорректный адрес. Цель данной атаки — заполнение TCP стека множеством полуоткрытых соединений, в следствие чего сервер перестают устанавливать соединения с новыми клиентами. Запросы на соединение полученные сервером хранятся в стеке с определенным размером, который зависит от операционной системы. Они находятся в стеке, пока сервер не получит информацию об установленном соединении от клиента.

2.4 ICMP-Flood

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Данный тип флуда направлен на сетевое оборудование. Принцип данной DDoS атаки заключается в том, что ICMP-пакет при небольшом размере самого запроса требует от устройств значительно большего объёма работы. То есть, при отправлении сравнительно небольшого объёма ICMP запросов возникает перегрузка сетевого оборудования и значительная часть легитимных запросов теряется. Злоумышленник, меняет IP-адрес источника, отправляет ICMP Echo Request пакет к определённым компьютерам, входящим в бот-нет. Они отвечают ICMP Echo Reply пакетом, посылая его на изменённый IP-адрес. Для увеличения мощности атаки используют локальные сети (LAN) с включенной опцией направленной широковещательной рассылки (directed broadcast).

3.Атака с помощью SSL

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Secure Sockets Layer (SSL) — это протокол безопасности для защиты целостности сети связи и передачи данных. SSL может зашифровать подключение к сети на транспортном уровне. Процессы шифрования протокола SSL, расшифровки и обмена ключами потребляют огромное количество системных ресурсов. Существует два типа атака основанных на протоколе SSL.

SSL может зашифровать подключение к сети на транспортном уровне. Процессы шифрования протокола SSL, расшифровки и обмена ключами потребляют огромное количество системных ресурсов. Существует два типа атака основанных на протоколе SSL.

Первый тип эксплуатирует механизм рукопожатия, который исчерпывает ресурсы атакуемого сервера. Злоумышленник посылает некорректные SSL данные на сервер, на обработку которых затрачивается большое количество вычислительной мощности.

Второй тип использует функцию повторного подтверждения соединения — SSL Renegotiation. Установка безопасного соединения и повторное подтверждение SSL затрачивают в разы больше вычислительной мощности на сервере, чем на стороне клиента. Благодаря этому возможно осуществление атаки и истощение ресурсов атакуемого сервера. Как правило, HTTPS расшифровывается глубоко внутри организационной сети, где серверы и модули более уязвимы к вредоносному трафику. Также злоумышленники используют этот протокол для обхода механизмов безопасности. Таким образом, возможно туннелирование других атак.

Таким образом, возможно туннелирование других атак.

4.Атака почтового сервера c SMTP-Flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

В DDoS атаках этого типа злоумышленник пытается установить соединение с почтовым сервером и отправляет произвольные письма на сгенерированные случайным образом адреса, либо бездействует до истечения тайм-аута, удерживая соединение открытым. Каждое SMTP соединение утилизирует часть ресурсов сервера, тем самым атакующий пытается вызвать отказ в обслуживании.

Технология заключается в том, что когда мы пишем электронное письмо от несуществующего получателя, SMTP-сервер предупреждает нас, используя электронную почту (отправителя), что письмо не придет. Мы отправляем много запросов на SMTP-сервер (пишем письма) и указываем, что не все электронные письма действительны, а отправитель (цель атаки). И им сообщат, что письмо не пришло. Несколько серверов SMTP отправят трафик на цель атаки.

5.Некорректные пакеты/фрагменты:

5.1 UDP fragment flood

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атаки основан на отправки UDP датаграмм, которые случайным образом ссылаются на датаграммы отсутствующие в потоке. Это приводит к увеличению потребления памяти на атакуемом сервере. При атаке UDP Fragment Flood, злоумышленники посылают UDP пакеты большого размера, для истощения пропускной способности канала.

5.2 Некорректные IP-фрагменты

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Данный тип DDoS атак эксплуатирует уязвимости в поддержке фрагментации пакетов протокола IP. Одна из атак этого типа — это пересечение IP-фрагментов. Она реализуется с помощью уязвимости операционной системы, которая заключается в сборке фрагментированных IP- пакетов. В процессе сборки образуется цикл по принятым фрагментам. Затем из них копируется информативная часть и передаётся на IP уровень. Разработчики предусмотрели проверку на чрезмерный объем копируемой информации, но не ввели проверку на копирование фрагмента отрицательной длины. Копирование блока информации отрицательной длины равносильно копированию очень большого блока информации. Это приводит к затиранию большого участка памяти и к нарушению работы системы.

Затем из них копируется информативная часть и передаётся на IP уровень. Разработчики предусмотрели проверку на чрезмерный объем копируемой информации, но не ввели проверку на копирование фрагмента отрицательной длины. Копирование блока информации отрицательной длины равносильно копированию очень большого блока информации. Это приводит к затиранию большого участка памяти и к нарушению работы системы.

Существует две программы с небольшими отличиями в константах механизма, который осуществляет пересечение IP-фрагментов: newtear и teardrop. Они отправляют пакеты с заданного IP-адреса на любой порт, независимо, открыт он или закрыт. Еще один вариант данной атаки — bonk. После сборки фрагментов в пакете остаются пустые места. Это приводит к сбою ядра операционной системы и нарушению работы электронных вычислительных средств. Данные уязвимости присутствуют в старых версиях ОС(операционных систем) Windows и Linux. На сегодняшний день большинство сетевых ОС защищены от сбоев в работе, вызванных данной атакой.

5.3 Неверные значения в заголовках пакетов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

Эти DDoS атаки нацелены на определенные приложения и операционные системы, которые неправильно обрабатывают недопустимые значения в заголовках пакетов. Land

attack является примером такой атаки. При этом злоумышленник определяет один и тот же IP-адрес для источника и назначения в пакете. Это приводит к зацикливанию в подключении сервера к самому себе.

6.Amplification атаки (атаки N-усиления)

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Эти DDoS атаки основаны на отсутствии проверки отправителя в протоколе UDP. Ответ отправляется адресату, указанному в заголовках пакетов. Злоумышленник может подделать свой IP-адрес с IP-адресом атакованного сервера в заголовках отправленных пакетов. Суть атаки также заключается в том, что объем ответа многократно превышен по сравнению с запросом. Таким образом, злоумышленник может анонимно запускать атаки с большим объемом трафика. Для проведения такой DDoS атаки можно использовать сервисы на основе протокола UDP: DNS, NTP, SNMP, rsyslog и многие другие. Дело в том, что сетевые устройства, предоставляющие эти услуги, широко распространены в сети. Службы включены по умолчанию и часто неправильно настроены.

В таблице 1 представлены типы amplification атак проведённых в ходе исследования. В ней отображается по какому протоколу осуществляются атаки, коэффициент их усиления и уязвимая команда, используемая для реализации атаки.

6.1 NTP amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Злоумышленник отправляет на NTP-сервер запрос monlist с IP-адресом атакуемого сервера. Ответ Monlist включает в себя список из 600 недавних клиентов ntpd. Суть амплификации заключается в том, что злоумышленник отправляет небольшой запрос на уязвимый сервер, и с него на атакованный сервер отправляется большой поток UDP-трафика. Уязвимый NTP-сервер — невольный посредник в атаке. Ntpd до версии 4.2.7p26 уязвимы для атак.

6.2 DNS Amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Атака основана на том, что злоумышленник отправляет на уязвимый DNS-сервер запрос с IP-адресом атакуемого сервера. DNS-сервер отправляет жертве ответ, который во много раз превышает размер запроса. Таким образом, пропускная способность атакуемого сервера исчерпана.

Можно выделить ключевые моменты атаки:

- Эффект отражения: подмена IP-адреса позволяет перенаправить ответы от всех DNS-серверов на атакуемый сервер.

- Коэффициент усиления атаки: (amplification factor): он может принимать значения от 28 до 92. То есть на 1 байт запроса — совокупность DNS-серверов отправит 28-92 байт ответа. Это обеспечивает кратное увеличение объёма трафика.

- Проблема «open resolver»: это неправильно настроенный или старой версии DNS-сервер. Он разрешает получать запросы из сторонних сетей, выполняя рекурсивные запросы для них, и отправлять ответы без необходимых предварительных проверок.

6.3 HTTP flood с помощью сервисов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

WordPress сайт с включенным Pingback, можно использовать для проведения HTTP flood атаки на другие сайты. Они отправляют множество запросов к атакуемому сайту со случайными параметрами («?a=a» и др.), с помощью которых обходится кэширование страницы. Эта операция быстро расходует ресурсы атакуемого сервера и нарушает его работу. Злоумышленник может использовать большое количество обычных WordPress сайтов для DDoS атаки и не бояться быть обнаруженным с помощью Pingback запросу к файлу XML-RPC. Google использует FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу

=image(«link»).

Если в клетку таблицы вставить формулу

=image(«http://target/file.pdf»),

то Google отправит FeedFetcher скачать этот PDF файл и закэшировать для дальнейшего отображения в таблице. Но если добавлять случайный параметр к URL картинке (от «?r=1» до «?r=1000»), FeedFetcher будет скачивать её каждый раз заново. Это приведёт к исчерпанию лимита трафика атакуемого сервера. Злоумышленник может запустить массированную HTTP GET flood атаку на веб-сервер, используя браузер с одной открытой вкладкой.

Некоторые DoS & DDoS инструменты

1. Встроенные тулзы Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации DDoS атак.

kali linux ddos tools

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

kali linux ddos tools

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов DDoS атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos

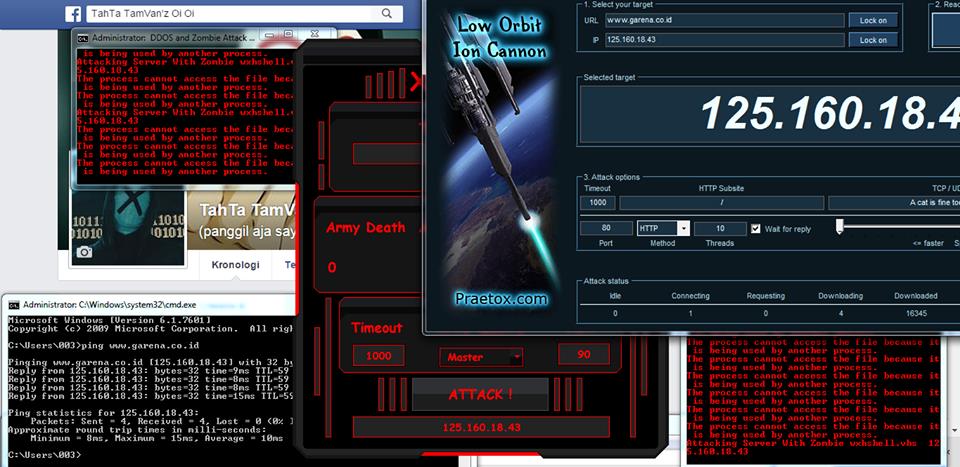

2. LOIC

The Low Orbit Ion Cannon (LOIC) или Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Low Orbit Ion Cannon

DDoS атаки, организованные с помощью LOIC, могут быть устранены путем блокировки пакетов UDP и ICMP на сетевых устройствах провайдера. Вы можете бесплатно скачать LOIC с SourceForge. Этот инструмент основан на Windows и очень прост в использовании. Укажите сайты жертвы и просто нажмите одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

HOIC

3. HULK

HTTP Unbearable Load King (король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам.

HTTP Unbearable Load King

4. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению DDoS атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security

R-U-Dead-Yet

5. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

5. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения. Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

6. DDOSIM – Layer 7 DDoS эмулятор

Этот инструмент создан Storm Security симулирует DDoS атаку с множества “зомби” компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно. Она также способна симулировать различные типы флуда по протоколам SMTP и TCP flood на различные порты. Программа будет очень полезна для нагрузочного тестирования сервера. Скачать можно с сайта SourceForge.

Сколько стоит заказать DDoS на черном рынке?

Distributed Denial of Service (DDoS) — один из самых популярных инструментов в арсенале киберпреступников. Мотивом DDoS-атаки может быть что угодно, от кибер-хулиганства до шантажа. Известны случаи, когда преступные группировки угрожали своим жертвам DDoS-атакой, если они не заплатили им 5 биткойнов (то есть более 5000 долларов). DDoS-атака часто используется для отвлечения ИТ-персонала во время совершения другого киберпреступления, например Б. кража данных или внедрение вредоносного ПО.

DDoS как услуга

Предлагая функции своего ботнета, организаторы службы DDoS, как мы обнаружили, предлагают своим клиентам тариф, по которому покупатель платит за пропускную способность ботнета в секунду. Например, 300 секунд DDoS-атаки с использованием ботнета с общей пропускной способностью 125 ГБ в секунду обойдутся заказчику в 5 долларов. Более того, все остальные характеристики (мощности и сценарии) были одинаковыми для всех тарифов.

В свою очередь, 10 800 секунд DDoS-атак обходятся клиенту в 60 долларов, или около 20 долларов в час атаки, характеристики которой (сценарий атаки и потребляемая вычислительная мощность) злоумышленники не всегда указывали на своем ресурсе для опытных клиентов. По-видимому, не все киберпреступники считают целесообразным раскрыть внутреннюю работу своего ботнета (и вполне возможно, что не все владельцы ботнета понимают технические характеристики из-за своей некомпетентности). В частности, злоумышленники не раскрывают типы ботов, которые включены в ботнет для этой цели.

За указанную цену преступники обещают своим клиентам реализовать довольно тривиальные сценарии:

- SYN-flood;

- UDP-flood;

- NTP-amplification;

- Multi-vector amplification (несколько amplification-сценариев одновременно).

Сколько стоит DDoS устроить

Некоторые сервисы предлагают выбрать конкретный сценарий DDoS атаки, что позволяет киберпреступникам комбинировать разные сценарии и проводить атаки с учетом индивидуальных характеристик жертвы. Например, если жертве удается обработать SYN-поток, злоумышленник может изменить сценарий атаки в панели управления и оценить реакцию жертвы.

Сколько стоит DDoS устроить

Среди проанализированных нами предложений мы также встретили такие, в которых злоумышленники предлагают разные цены на свои услуги в зависимости от типа жертвы.

Сколько стоит DDoS устроить

Информация, найденная на русскоязычном сайте, целиком посвященном сервису DDoS-атак

Например, киберпреступники предлагают 400 долларов в день за сайт / сервер, который использует службы защиты от DDoS-атак, что в четыре раза больше, чем незащищенный сайт.

Кроме того, не все киберпреступники, организующие DDoS-атаки, будут атаковать государственные ресурсы: за ними следят правоохранительные органы, а организаторы атак не хотят снова «включать» свои ботнеты. Однако нам попадались предложения, в которых DDoS-атаки на госресурсы включались в прайс-лист отдельным пунктом.

Сколько стоит DDoS устроить

Любопытно, что некоторые преступники не брезгуют наряду со своими сервисами DDoS предоставлять и защиту от DDoS-атак.

Сколько стоит DDoS устроить

А как же защита от ДДоС?

Данный вопрос рано или поздно начинает волновать каждого хозяина успешного сайта Мы также не являемся исключением. Дешёвым и мало эффективным методом защиты от DDoS атак, является самостоятельная защита. Как правило ее пробивают с помощью обычного флуда, направленного на переполнение канала к серверу. После этого ваш хостинг провайдер отключает IP адрес вашего сайта.

А как же тогда защитить себя от ДДоСа? Мы используем защиту от DDoS атак от сервиса antiddos.biz

Данный сервис проверен временем и предоставляет одну из лучших защит в мире. Да, я не преувеличиваю Если у вас будет подобная проблема, можете смело обращаться сославшись на наш блог. В этом случае вы сможете даже расчитывать на скидку!

Click to rate this post!

[Total: 1 Average: 5]

Что такое DDoS-атаки и как защитить от них свой сайт и сервер?

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

- государственных учреждений,

- крупных корпораций,

- здравоохранительных организаций,

- онлайн-школ,

- игровых сервисов,

- местных и региональных СМИ,

- онлайн-кинотеатров,

- банков,

- хостинг-провайдеров.

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге, VPS и выделенных серверах REG.RU установлена бесплатная защита от данных типов атак.

Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

Ping of death. Это атака, которая заключается в отправке эхо-запроса, который превышает допустимый объём в 65535 байт. Устройство не знает, как обработать такой запрос, и перестаёт отвечать. В настоящее время Ping of death уже не используется — проверка размера при сборке пакета решила проблему. Пакеты, размер которых превышает допустимый, отбрасываются как неверные. Эта атака относится к классу DoS, так как в качестве отправителя выступает один компьютер, а не сеть из разных устройств, как в случае с DDoS.

SYN Flood. Клиент отправляет серверу огромное количество SYN-пакетов с поддельным IP-адресом. Сервер отвечает на каждый запрос и ожидает подключения клиента. Клиент игнорирует приглашение и создаёт новые запросы, чем переполняет очередь на подключение. В итоге производительность сервера падает вплоть до полного прекращения работы.

HTTP Flood. Каждый участник ботнета генерирует большое количество HTTP-запросов к серверу, за счёт чего сильно повышает нагрузку. Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.

UDP Flood. Злоумышленник отправляет жертве много UDP-пакетов большого размера на определенные или случайные порты. Получатель тратит ресурсы на обработку запросов и отправку ICMP-ответа, что может привести к отказу в обслуживании.

DNS Flood. Это разновидность UDP Flood. Отличается тем, что атаке подвергается DNS-сервер. Сервер не может отличить участника такой атаки от обычного пользователя и обрабатывает все запросы, на что может не хватить ресурсов.

VoIP Flood. Снова вариант UDP Flood, цель которой — IP-телефония. Сервер получает запросы с разных IP-адресов, которые приходится обрабатывать вместе с запросами от легитимных клиентов.

ICMP Flood. На сервер жертвы отправляется множество ICMP-запросов с разных IP-адресов. Этот вид флуда может использоваться как для перегрузки сервера, так и для сбора информации о сервере при подготовке к другой атаке.

DNS-амплификация. Атакующие устройства отправляют небольшие запросы на публичные DNS-серверы. Запросы формируются так, чтобы ответ содержал как можно больше данных. Кроме этого, в запросе подменяется IP-адрес реального отправителя на адрес жертвы, на который DNS-сервер и отправит ответы. В результате жертва получит много больших пакетов данных от DNS-сервера, что вызовет переполнение канала.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

Изучите ПО, которое планируете использовать в вашем проекте или уже используете, на наличие уязвимостей и критических ошибок. Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

Используйте сложные пароли для доступа к административным частям вашего ресурса.

Настройте сеть так, чтобы доступ к админке был из только из внутренней сети или через VPN.

Подключите WAF и CDN. WAF — брандмауэр веб-приложений для проверки легитимности трафика и его фильтрации. CDN — сеть доставки контента позволяет распределять нагрузку на серверы и увеличивать скорость загрузки страниц за счёт географически распределённых серверов.

Установите капчу или другие компоненты в форму обратной связи на сайте. Это защитит сайт от спам-ботов.

Распределите ресурсы сайта между несколькими серверами, которые не зависят друг от друга. В случае сбоя одного из серверов, работу обеспечат запасные серверы.

Перенаправьте атаку на злоумышленника. Таким образом вы сможете не только отразить удар, но и нанести ущерб злоумышленнику. Для этого требуются специалисты, но это вполне реально.

Узнайте у вашего хостинг-провайдера, какой уровень защиты он гарантирует для вашего хостинга или VDS. Если хостер не предоставляет защиту, выберите другого провайдера.

Компания REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Закажите услугу «Сервер для бизнеса»

Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием.

Подробнее

Помогла ли вам статья?

58

раз уже

помогла

Автогол. Как я сделал DDoS атаку на наш сервер

Тема DDoS-атак, их типов и способов защиты уже неоднократно поднималась нашими авторами в прошлом. Мы внимательно следим за пожеланиями наших читателей и поэтому сегодня продемонстрируем услугу по защите от DDoS на живом примере. В этой статье мы разберем подобную задачу: сделаем тестовое веб-приложение, организуем стресс-тест, симулирующий DDoS-атаку, и сравним статистику загрузки сети с защитой и без неё.

О типах DDoS-атак и способах защиты от них мы уже писали в нашем предыдущем материале. Помимо базовых решений по контролю и фильтрации сетевого трафика, Selectel предоставляет услугу по расширенной защите от DDoS-атак. Подобный уровень защиты добавляет в комплекс очистки трафика дополнительную ступень в виде специального прокси-сервера, настроенного под конкретные приложения.

В этой статье мы рассмотрим случай атаки, нацеленной на перегрузку полосы пропускания, а конкретно используем метод DrDOS (Distributed Reflection Denial of Service), использующий технику отражения запросов. Подобный метод интересен тем, что позволяет многократно усиливать объем атаки по сравнению с пропускной способностью зараженной машины, и был выбран нами поскольку наглядно показывает масштаб возможной атаки.

План действий

Демонстрацию услуги по защите от DDoS-атак мы проведем с помощью эксперимента, целью которого будет сравнение работоспособности веб-сервера, находящегося под DDoS-атакой, с подключенной услугой и без неё. Для этого мы организуем два стресс-теста с одинаковыми параметрами атаки на заранее подготовленный веб-сервер в VPC через защищенный и прямой IP-адрес. Степень влияния услуги по защите от DDoS-атак на фильтрацию нежелательного трафика мы оценим с помощью метрик загрузки процессора и сетевого устройства. Кроме того, используем инструмент мониторинга сервисов для определения доступности веб-сервера в разных локациях.

Веб-сервер:

- Простой сайт на WordPress, развернутый с помощью стандартного LAMP-стека;

- Виртуальный сервер в VPC с 1 vCPU и 1 GB оперативной памяти на Ubuntu.

Инструменты мониторинга:

- Утилита Netdata для просмотра сведений о системе в реальном времени;

- Мониторинг доступности сервисов, в котором мы используем простой GET-запрос для проведения теста.

Инструмент для стресс-теста:

- IP Stresser, предоставляющий возможность создания теста с объемом атаки до 3 Гбит/c.

В результате проведения испытаний ожидается, что при подключенной услуге по защите от DDoS-атак работоспособность сервиса нарушена не будет. В следующей части мы рассмотрим создание и настройку приложения в VPC и процесс подключения услуги. Затем проведем стресс-тесты и сравним показания метрик.

Настройка приложения и подключение услуги по защите от DDoS

В качестве среды для размещения веб-сервера мы выбрали виртуальное приватное облако за возможность быстрого создания виртуальной машины и подключения публичной подсети:

В состав выделенных ресурсов мы также включили публичную подсеть — для работы с услугой по защите от DDoS плавающий IP-адрес не подходит:

Далее создадим сервер внутри проекта, используя в качестве источника для установки системы готовый образ Ubuntu 16.04. В разделе настройки сети необходимо выбрать подключение через зарезервированную ранее публичную подсеть, а также выбрать и записать публичный IP-адрес: он понадобится нам позже.

После установки сервера настроим WordPress, используя стандартный LAMP-стек:

Убедившись в работоспособности приложения, перейдем к заказу услуги по защите от DDoS.

Подключение услуги Базовая защита от DDoS

Заказ услуги осуществляется в разделе Сети и услуги в личном кабинете Selectel:

Выберем пункт Базовая защита от DDoS 10 Мбит/с и произведем оплату услуги:

После подключения услуги будет создан тикет в техническую поддержку для настройки защиты под ваше приложение. Сотруднику техподдержки необходимо сообщить IP-адрес и тип приложения. После получения всей необходимой информации будет произведена настройка защиты. Дополнительные сведения о подключенной защите и сервисах будут в ответном сообщении службы поддержки:

Нам был выделен защищенный IP-адрес, который мы настроим далее, а также указаны данные для доступа к сервису статистики атак. Кроме того, как видно из сообщения, необходимо настроить приложение для работы с новым выделенным защищенным IP-адресом, поскольку трафик, поступающий на первоначальный IP-адрес не будет фильтроваться.

Настройка алиасов немного различается в различных системах, в нашем примере мы используем Ubuntu, где это осуществляется следующей командой:

$ sudo ifconfig eth0:0 95.213.255.18 up

Для многих компаний техподдержка не является главным приоритетом и поэтому время ответа на запросы может стремиться к бесконечности, а качество предлагаемых решений оставляет желать лучшего. Однако, в Selectel круглосуточная поддержка, которая отвечает даже в вечер воскресенья (у автора статьи возникла проблема с доступом к сервису статистики):

На данном этапе остается протестировать работу и доступность сервиса через защищенный IP-адрес:

Стресс-тест на незащищенный IP-адрес

Перейдем к стресс-тесту системы на незащищенный IP-адрес со следующими настройками атаки:

В качестве целевого хоста указан адрес, который при реальном использовании услуги необходимо будет скрывать — трафик, идущий на него не будет фильтроваться и приведет к отказу работоспособности системы.

Начнём первый стресс-тест:

Видно, что почти мгновенно происходит перегрузка процессора и объем принимаемого трафика стремится к 3Гбит/с:

Теперь оценим доступность и время отклика сервиса в разных географических точках:

Большая часть точек проверок показала недоступность указанного сервиса и большое время отклика, что говорит об успешном проведении стресс-теста и уязвимости текущей конфигурации перед DDoS-атаками транспортного уровня.

Резюмируя полученные результаты, очевидно, что веб-сервер полностью принял на себя весь объем тестовой атаки, а в случае увеличения нагрузки произошел бы отказ работоспособности приложения. Далее мы протестируем доступность веб-сервера с подключенной услугой по защите от DDoS атак, однако в реальных системах крайне желательно провести дополнительные мероприятия по обеспечению безопасности приложения на программном уровне.

Стресс-тест на защищенный IP-адрес

Используя полностью аналогичные параметры для атаки кроме IP-адреса, запустим стресс-тест:

Видно, что регистрируемый объем входящего трафика составляет около 120 Мбит/с, а нагрузка на процессор составляет около 20%:

Теперь перейдем к тестированию доступности и времени отклика веб-сервера через инструмент мониторинга:

Уже сейчас можно сказать, что использование подобной услуги по защите от DDoS-атак обеспечивает определенный уровень безопасности веб-сервера.

Мониторинг атак и статистика

Как только начинается атака на защищенный адрес, служба Servicepipe уведомляет клиента об этом по email:

Для просмотра информации об атаках в реальном времени доступен веб-интерфейс:

В нем содержится более подробная информация о поступающем трафике:

А также можно увидеть источники трафика по странам:

Вывод

Проведенный опыт показал сохранение работоспособности веб-сервера под тестовой DDoS-атакой при подключенной услуге по защите от DDoS. Кроме того, использование сервиса Servicepipe позволяет отслеживать в реальном времени поступающие DDoS-атак без дополнительных настроек рабочих систем и оперативно реагировать на них.

В пространство дальнейших исследований можно включить создание более сложных стресс-тестов и использование не только базовой защиты, но и расширенной с более совершенными инструментами фильтрации трафика.

Ознакомиться с типами защит и успешным опытом наших клиентов можно на странице услуги.

Атаки на сайты

Атаки на сайты — совершение противоправных действий, направленных на получение конкурентных преимуществ путем взлома, заражения вредоносным кодом, блокирования доступа (с дальнейшем требованием выкупа), кражи конфиденциальных данных, вывода из строя программного обеспечения, в отношении сетевых ресурсов (веб-сайтов).

Веб-сайт — это информационный актив и вид собственности. Он может подвергаться атакам злоумышленников с самыми разными целями. Сайт всегда на виду, всегда должен быть доступен, и это делает его крайне уязвимым.

Способы атак на сайты

На первом этапе киберпреступник изучает ресурс на предмет уязвимостей. Они, в свою очередь, бывают нескольких типов.

Уязвимости кода сайта появляются ввиду ошибок или недостаточной проработки вопросов безопасности со стороны программистов, создающих ядро и расширения сайта. При наличии подобных изъянов злоумышленник может внедрить свой код в исполняемые сценарии, запросы к базе данных (SQL-инъекции) или почтовому серверу сайта (email-инъекции), либо в страницу, которую пользователь открывает в своем браузере, с целью кражи его личных данных, включая пароли (межсайтовый скриптинг).

Ошибки в настройке прав пользователей проявляются по-разному.Распространенной ошибкой можно назвать слабые пароли. Они по-прежнему встречаются сплошь и рядом, хотя о правилах составления надежных паролей написаны тысячи статей. Злоумышленнику достаточно подобрать брутфорсом хотя бы одно из кодовых слов.

Бекдоры в сторонних модулях и расширениях также позволяют проводить атаки на сайты. Очень редко весь код сайта пишется с нуля, гораздо чаще используются одна из существующих CMS (систем управления контентом), а также различные модули и расширения, добавляющие нужную функциональность. Часть из них распространяется бесплатно, за другие просят деньги. Взломав такое платное расширение, злоумышленник добавляет в него шелл-код, открывающий доступ к сайту или веб-серверу, и предлагает для скачивания уже бесплатно.

Наконец, уязвимым может быть и хостинг-провайдер. Часто десятки и сотни сайтов размещаются на одном сервере, и если он настроен неправильно, то киберпреступник сможет получить доступ ко всем этим многочисленным ресурсам.

Наличие любого типа уязвимости веб-сайта приводит к атакам, целью которых в большинстве случаев становится полный несанкционированный доступ к содержимому сайта. Получение доступа зависит от характера уязвимости — например, при SQL-инъекции путем различных запросов к базе данных извлекают логины и пароли всех пользователей, включая администратора.

Имея же права администратора, с зараженным сайтом можно делать что угодно. Иногда злоумышленники не вмешиваются в нормальную работу, ограничиваясь кражей клиентской базы и данных пользователей, а в других случаях они уничтожают или подменяют содержимое либо дополняют функциональность согласно собственным нуждам — размещают рекламные баннеры, ссылки на распространяющие запрещенную информацию ресурсы или фишинговые сайты, сценарии для межсайтовой подделки запроса, когда от лица пользователя, зашедшего на страницу и имеющего аккаунт на другом ресурсе (к примеру, в электронной платежной системе), делается запрос на перевод денег преступнику.

Отчасти особняком стоят получившие широкую известность и распространенность DDoS-атаки. Их цель — не внедриться в систему, подменить контент или украсть чужие данные, а сделать сайт недоступным на некоторое время. После этого владельцев сайта, как правило, шантажируют, вымогая у них деньги за остановку атаки. Осуществляется DDoS-атака одновременной посылкой запросов с множества компьютеров ботнета. Перегружая сервер потоком бессмысленных сообщений, атакующий делает его недоступным для обычных посетителей.

Какие сайты атакуют?

Интернет-сайты на популярных CMS взламывают массово с целью заражения через типовые уязвимости.

Что же касается DDoS-атак, то их делают по заказу, и здесь есть конкретные группы риска. Например, очень часто атакуют бизнес, который зависит от интернета, так что любой инцидент простоя приводит к убыткам. Злоумышленники начинают атаку и предлагают владельцу откупиться.

По статистике, чаще всего подвергаются нападениям:

- купонные сервисы,

- платежные системы,

- информационные агрегаторы,

- электронная коммерция,

- игры и игровые площадки.

Веб-страницы банков и электронных платежных систем взламывают с целью кражи денег; сайты коммерческих компаний атакуют ради клиентской базы и создания проблем конкуренту, либо ради шантажа, требуя деньги за возобновление нормальной работы; сайты правительственных органов и общественных организаций атакуются идеологическими противниками.

Анализ угроз для сайтов

Основным источником угрозы для сайта является его собственный код, написанный небрежно, с ошибками, без учета строгих правил безопасности, вкупе с использованием устаревших либо скачанных с пиратских сайтов модулей, расширений и плагинов.

Другая серьезная проблема — неправильное администрирование. Предоставляя пользователям излишне широкие права, позволяя им загружать на сайт файлы без должной проверки, администратор фактически открывает ворота для всевозможных троянов, бэкдоров и прочих экземпляров вредоносного кода.

Третий источник опасности — плохие пароли.

Наконец, еще одна, не связанная напрямую с созданием и работой сайта угроза — содержимое как таковое. Например, движущей силой многих DDoS-атак является месть. От таких нападений не спасает самый идеальный код и надежное администрирование — атака целиком и полностью идет извне.

Сделать сайт стопроцентно устойчивым к любым атакам нереально. Можно лишь усложнить преступникам достижение их целей. В конце концов, атака на сайт требует времени и денег, и если предполагаемая выгода или ущерб противника окажется меньше затрат на попытку взлома, то злоумышленник переключится на более привлекательную цель.

Как не допустить атаку на сайт?

Следует использовать при создании сайта лишь надежные, проверенные ядра, а если заказывается свой «движок», то нужно поручать его написание команде опытных профессионалов. При использовании готовых систем управления контентом необходимо регулярно их обновлять — большинство обновлений предназначено как раз для устранения очередной выявленной уязвимости. Нельзя использовать старые и уж тем более необновляемые CMS — изъяны в их безопасности никем не закрываются и хорошо известны хакерам, которые не замедлят ими воспользоваться.

То же самое касается любых приложений и расширений. Бесплатные — скачивать только с официальных сайтов разработчиков и своевременно обновлять, платные — либо честно покупать, либо отказаться от их использования. За условно-бесплатное скачивание с пиратского сайта в конечном счете придется заплатить намного больше, когда понадобится восстанавливать как содержимое, так и репутацию в глазах поисковых систем, которые игнорируют сайты, содержащие нерелевантные ссылки и распространяющие зараженные файлы.

Необходимо четко разграничить права разных категорий пользователей. Никто не должен иметь больше возможностей, чем необходимо.

Пароли для администраторов и привилегированных групп пользователей должны быть сложными.

Желательно использовать различные программы и утилиты, повышающие безопасность. Неплохо также проверить сайт специальными программами поиска уязвимостей, либо, если надежность важна и финансы позволяют, поручить задачу профессионалам.

Защита от DDoS-атак (по крайней мере, низкой и средней мощности) осуществляется размещением сайта на серверах с высокой пропускной способностью. Также используются анализ и фильтрование трафика с блокировкой IP-адресов атакующих машин. В случае же мощных атак зачастую остается лишь переждать, пока они прекратятся. Заказчики DDoS-атак редко располагают собственными ресурсами для их проведения и вынуждены платить хакерам — владельцам ботнетов (сетей зараженных компьютеров, с которых и ведется атака). Соответственно, мощная атака стоит немалых денег и редко длится дольше нескольких дней. Другим вариантом является приобретение специальных средств для защиты от отказа в обслуживании. Чтобы снизить вероятность DDoS-атак, не стоит размещать контент, оскорбительный для больших групп людей или влиятельных структур, способных отомстить.

Наконец, полезно регулярно выполнять резервное копирование сайта, чтобы в случае серьезных проблем быстро его восстановить.

Типы DDoS-атак и методы смягчения

Определение распределенной атаки типа «отказ в обслуживании» (DDoS)

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка сделать онлайн-сервис недоступным для пользователей, обычно путем временного прерывания или приостановки обслуживания его хост-сервера.

DDoS-атака запускается с множества взломанных устройств, которые часто распространяются по всему миру в так называемых ботнетах.Он отличается от других атак типа «отказ в обслуживании» (DoS) тем, что использует одно подключенное к Интернету устройство (одно сетевое соединение) для наводнения цели вредоносным трафиком. Этот нюанс — основная причина существования этих двух, несколько разных определений.

«И на этом наша вечеринка DDoS завершается: журнал Escapist, Eve Online, Minecraft, League of Legends + 8 телефонных запросов». Твитнул LulzSec — 14 июня 2011 г., 23:07

В общих чертах, DoS- и DDoS-атаки можно разделить на три типа:

Атаки на основе объема

Включает лавинную рассылку UDP, лавинную рассылку ICMP и другие лавинные потоки поддельных пакетов.Цель атаки — заполнить полосу пропускания атакуемого сайта, и ее величина измеряется в битах в секунду (бит / с).

Протокол атак

Включает SYN-флуд, атаки с использованием фрагментированных пакетов, Ping of Death, Smurf DDoS и многое другое. Этот тип атаки потребляет фактические ресурсы сервера или промежуточного коммуникационного оборудования, такого как межсетевые экраны и балансировщики нагрузки, и измеряется в пакетах в секунду (Pps).

Атаки на уровне приложений

Включает низко-медленные атаки, наводнения GET / POST, атаки, нацеленные на уязвимости Apache, Windows или OpenBSD, и многое другое.Целью этих атак, состоящих из кажущихся законными и невинных запросов, является сбой веб-сервера, а величина измеряется в запросах в секунду (Rps).

Распространенные типы DDoS-атак

Некоторые из наиболее часто используемых типов DDoS-атак включают:

UDP Наводнение

UDP-флуд, по определению, — это любая DDoS-атака, которая наводняет цель пакетами протокола пользовательских дейтаграмм (UDP). Цель атаки — заполнить случайные порты на удаленном хосте.Это заставляет хост многократно проверять, прослушивает ли этот порт приложение, и (если приложение не найдено) отвечает пакетом ICMP «Destination Unreachable». Этот процесс истощает ресурсы хоста, что в конечном итоге может привести к недоступности.

ICMP (Ping) Флуд

В принципе, аналогично атаке UDP-лавинной рассылки, ICMP-лавинная переполняет целевой ресурс пакетами эхо-запроса ICMP (ping), обычно отправляя пакеты как можно быстрее, не дожидаясь ответов.Этот тип атаки может потреблять как исходящую, так и входящую полосу пропускания, поскольку серверы жертвы часто пытаются ответить пакетами эхо-ответа ICMP, что приводит к значительному общему замедлению работы системы.

SYN Flood

Атака SYN flood DDoS использует известную слабость в последовательности TCP-соединения («трехстороннее рукопожатие»), при которой на SYN-запрос для инициирования TCP-соединения с хостом должен быть получен ответ SYN-ACK от этого хоста, и затем подтверждается ответом ACK от запрашивающей стороны.В сценарии SYN-лавинной рассылки запрашивающая сторона отправляет несколько SYN-запросов, но либо не отвечает на ответ SYN-ACK хоста, либо отправляет SYN-запросы с поддельного IP-адреса. В любом случае хост-система продолжает ждать подтверждения для каждого запроса, привязывая ресурсы до тех пор, пока новые соединения не перестанут быть установлены, что в конечном итоге приведет к отказу в обслуживании.

Пинг смерти

Атака POD (POD) включает в себя отправку злоумышленником нескольких неверно сформированных или вредоносных запросов на компьютер.Максимальная длина IP-пакета (включая заголовок) составляет 65 535 байт. Однако уровень канала передачи данных обычно устанавливает ограничения на максимальный размер кадра — например, 1500 байтов по сети Ethernet. В этом случае большой IP-пакет разделяется на несколько IP-пакетов (известных как фрагменты), и хост-получатель повторно собирает IP-фрагменты в полный пакет. В сценарии Ping of Death после злонамеренного манипулирования содержимым фрагмента получатель получает IP-пакет, размер которого при повторной сборке превышает 65 535 байт.Это может привести к переполнению буферов памяти, выделенных для пакета, что приведет к отказу в обслуживании законных пакетов.

Slowloris

Slowloris — это целенаправленная атака, позволяющая одному веб-серверу отключать другой сервер, не затрагивая другие службы или порты в целевой сети. Slowloris делает это, удерживая как можно больше открытых подключений к целевому веб-серверу. Это достигается путем создания соединений с целевым сервером, но отправкой только частичного запроса.Slowloris постоянно отправляет новые заголовки HTTP, но никогда не выполняет запрос. Целевой сервер сохраняет открытыми каждое из этих ложных подключений. Это в конечном итоге приводит к переполнению максимального пула одновременных подключений и приводит к отказу от дополнительных подключений от законных клиентов.

Усиление NTP

В атаках с усилением NTP злоумышленник использует общедоступные серверы Network Time Protocol (NTP), чтобы перегружать целевой сервер трафиком UDP. Атака определяется как атака с усилением, потому что соотношение запросов и ответов в таких сценариях составляет от 1:20 до 1: 200 или более.Это означает, что любой злоумышленник, который получает список открытых серверов NTP (например, с помощью такого инструмента, как Metasploit, или данных из Open NTP Project), может легко создать разрушительную DDoS-атаку большого объема с высокой пропускной способностью.

HTTP-флуд

При DDoS-атаке HTTP-потоком злоумышленник использует кажущиеся законными запросы HTTP GET или POST для атаки на веб-сервер или приложение. HTTP-потоки не используют искаженные пакеты, методы спуфинга или отражения и требуют меньшей полосы пропускания, чем другие атаки, чтобы вывести из строя целевой сайт или сервер.Атака наиболее эффективна, когда она заставляет сервер или приложение выделять максимально возможные ресурсы в ответ на каждый отдельный запрос.

Imperva смягчает массивный HTTP-поток: 690 000 000 DDoS-запросов с 180 000 IP-адресов ботнетов.

DDoS-атаки нулевого дня

Определение «нулевого дня» охватывает все неизвестные или новые атаки, использующие уязвимости, для которых еще не выпущено исправление. Этот термин хорошо известен среди членов хакерского сообщества, где практика торговли уязвимостями нулевого дня стала популярным занятием.

Мотивация DDoS-атак

DDoS-атаки быстро становятся наиболее распространенным типом киберугроз, которые, согласно последним исследованиям рынка, за последний год быстро выросли как по количеству, так и по объему. Тенденция заключается в более короткой продолжительности атаки, но большем объеме атаки пакетов в секунду.

Основными мотивами злоумышленников являются:

- Идеология — Так называемые «хактивисты» используют DDoS-атаки как средство нацеливания на веб-сайты, с которыми они не согласны идеологически.

- Деловые распри — Компании могут использовать DDoS-атаки для стратегического уничтожения веб-сайтов конкурентов, например, чтобы не допустить их участия в значительном событии, таком как Киберпонедельник.

- Скука — Кибервандалы, также известные как «скрипт-кидди», используют заранее написанные сценарии для запуска DDoS-атак. Виновным в этих атаках обычно бывает скучно, потенциальные хакеры ищут прилив адреналина.

- Вымогательство — Злоумышленники используют DDoS-атаки или угрозу DDoS-атак как средство вымогательства денег у своих целей.

- Кибервойна — санкционированные правительством DDoS-атаки могут использоваться как для нанесения вреда оппозиционным веб-сайтам, так и для инфраструктуры вражеской страны. LOIC (Low Orbit Ion Cannon): инструмент DoS-атаки «начального уровня», используемый для кибервандализма

Узнайте, как Imperva DDoS Protection может помочь вам с DDoS-атаками.

Решения Imperva уменьшают ущерб от DDoS-атак

Imperva беспроблемно и комплексно защищает веб-сайты от всех трех типов DDoS-атак, обращаясь к каждому с помощью уникального набора инструментов и стратегии защиты:

Объемные атаки

Imperva противостоит этим атакам, поглощая их с помощью глобальной сети центров очистки, которые масштабируются по запросу для противодействия многогигабайтным DDoS-атакам.

Протокол атак

Imperva смягчает этот тип атак, блокируя «плохой» трафик еще до того, как он достигает сайта, используя технологию идентификации посетителей, которая различает законных посетителей веб-сайта (люди, поисковые системы и т. Д.) И автоматических или злонамеренных клиентов.

Атаки на уровне приложений

Imperva смягчает атаки на уровне приложений, отслеживая поведение посетителей, блокируя известные плохие боты и проверяя подозрительные или нераспознанные объекты с помощью теста JS, запроса cookie и даже CAPTCHA.

Imperva предотвращает DDoS-атаку 250 Гбит / с — одну из крупнейших в Интернете.

Во всех этих сценариях Imperva применяет свои решения для защиты от DDoS-атак за пределами вашей сети, что означает, что только отфильтрованный трафик достигает ваших хостов. Кроме того, Imperva поддерживает обширную базу знаний об угрозах DDoS, которая включает в себя новые и появляющиеся методы атак. Эта постоянно обновляемая информация собирается по всей нашей сети, выявляя новые угрозы по мере их появления, выявляя известных злоумышленников и применяя средства защиты в режиме реального времени на всех веб-сайтах, защищенных Imperva.

6 советов по борьбе с DDoS-атаками

Знание, как быстро остановить DDoS-атаку, может стать разницей между процветанием вашей организации и ее банкротством. Это связано с тем, что последствия успешной DDoS-атаки могут быть разрушительными: ваша организация исчезнет из Интернета и не сможет взаимодействовать с клиентами.

Если вы стали жертвой DDoS-атаки, вы не одиноки. Среди известных жертв DDoS-атак в 2018 году были такие разные организации, как Google, Amazon, PlayStation, Pinterest и GitHub, которые подверглись самой масштабной DDoS-атаке, когда-либо наблюдавшейся.

Базовая атака типа «отказ в обслуживании» (DoS) включает в себя бомбардировку IP-адреса большим объемом трафика. Если IP-адрес указывает на веб-сервер, то он (или вышестоящие маршрутизаторы) может быть перегружен. Законный заголовок трафика для веб-сервера не сможет связаться с ним, и сайт станет недоступен. В обслуживании отказано.

Посмотрите наши подборки ведущих поставщиков DDoS-атак

Распределенная атака типа «отказ в обслуживании» (DDoS) — это особый тип атаки типа «отказ в обслуживании».Принцип тот же, но вредоносный трафик генерируется из нескольких источников, хотя и управляется из одной центральной точки. Тот факт, что источники трафика распределены — часто по всему миру — делает DDoS-атаку намного сложнее заблокировать, чем атаку, исходящую с одного IP-адреса.

Узнайте о различных типах DDoS-атак

Участие DDoS-атак

Согласно исследованию, опубликованному Corero Network Security в конце 2017 года, DDoS-атаки

становятся все более обычным явлением.Согласно отчету DDoS Trends and Analysis, количество атак увеличилось на 35% в период со 2 квартала 2017 года по 3 квартал 2017 года.

Одной из причин их роста является рост числа незащищенных устройств Интернета вещей (IoT), которые заражаются и задействуются в ботнетах, таких как Reaper.

Объем данных, передаваемых жертвами DDoS-атак, также значительно вырос, в основном благодаря атакам с усилением, таким как метод атаки с усилением memcached. Ранее в этом году киберпреступники предприняли около 15 000 атак memcached, включая атаку на GitHub, которая достигла поразительной отметки в 1.35 Тбит / с.

Предотвратить DDoS-атаку, когда злоумышленники могут запустить на ваших серверах скорость более 1 Тбит / с, практически невозможно, а это означает, что как никогда важно понять, как остановить DDoS-атаку после того, как она начала влиять на ваши операции. Вот шесть советов по предотвращению DDoS-атаки.

Как остановить DDoS-атаку

1. Определите раннюю DDoS-атаку

Если у вас есть собственные серверы, вы должны иметь возможность определять, когда вы подвергаетесь атаке.Это потому, что чем раньше вы определите, что проблемы с вашим сайтом вызваны DDoS-атакой, тем скорее вы сможете остановить DDoS-атаку.