Php авторизация: Как сделать авторизацию на PHP? Пишем авторизацию пользователя

Содержание

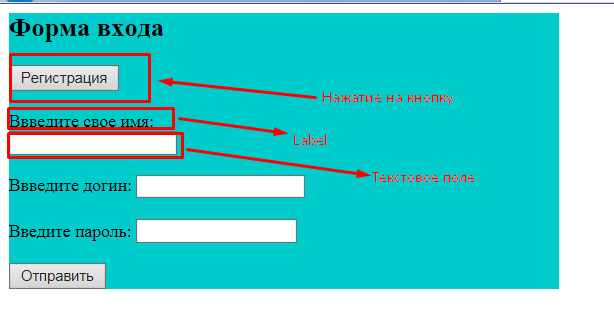

Как сделать систему авторизации и регистрации на PHP

Автор статьи: admin

Тут я расскажу как сделать систему авторизации и регистрации на чистом PHP, не каких библиотек не надо будет использовать, но эта статья подойдёт только начинающим PHP разработчиком, также файлы программы я оставлю внизу.

Перед тем как читать эту статью, рекомендую прочитать наш учебник про основы программирования на PHP (Ссылка на учебник), также у нас есть статья которая показывает как сделать регистрацию через Email (Ссылка на учебник).

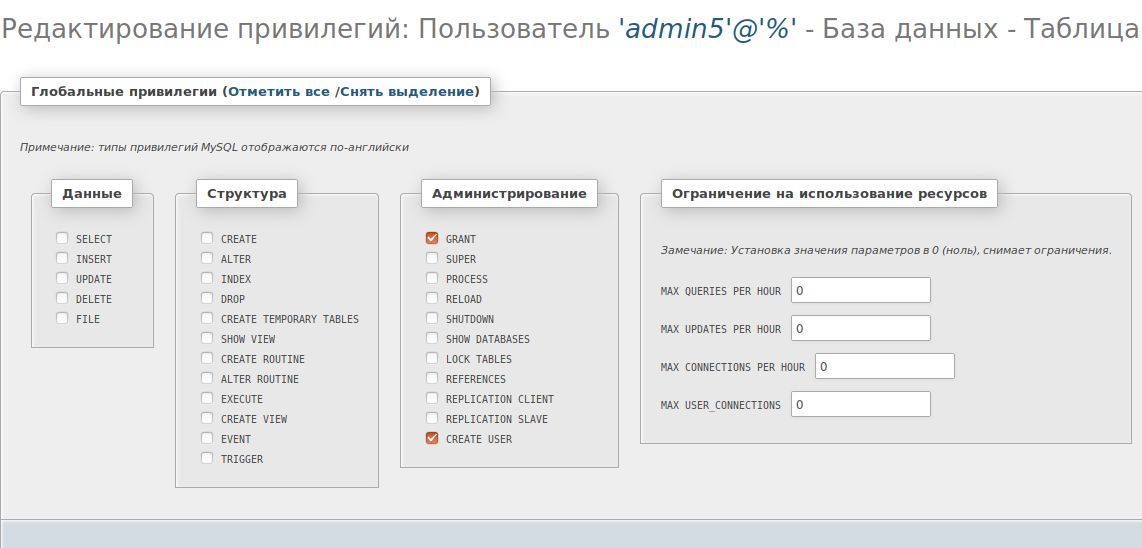

Настройка базы данных:

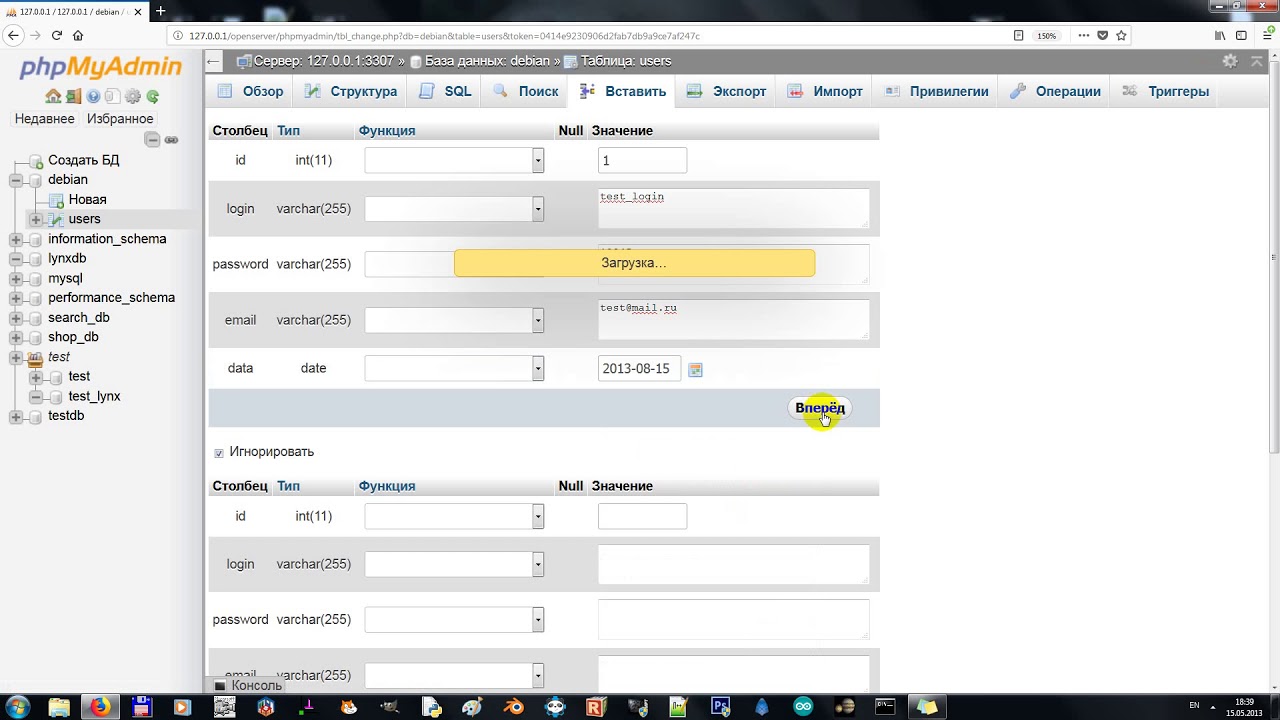

Для начала нам надо создать и настроить базу данных, для этого заходим в PhpMyAdmin.

Создание базы данных:

Создаём базу данных, называем её user-login и выбираем кодировку utf8_general_ci.

Нажимаем кнопку, создать БД

Настройка БД

Создание и настройка таблицы в БД:

Называем таблицу users, и настраиваем её, я не буду объяснять что каждая настройка значит, так как эта статья не о том как работать с БД, а просто покажу на скриншоте, после нажимаем сохранить.

База данных у нас готова, теперь надо подключится к ней.

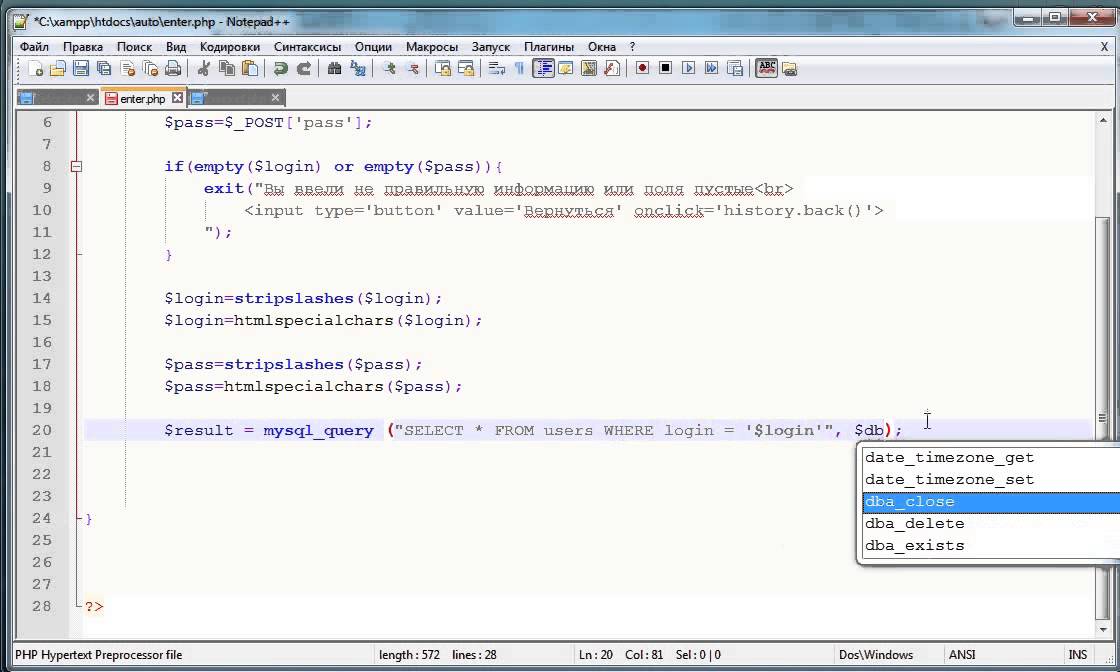

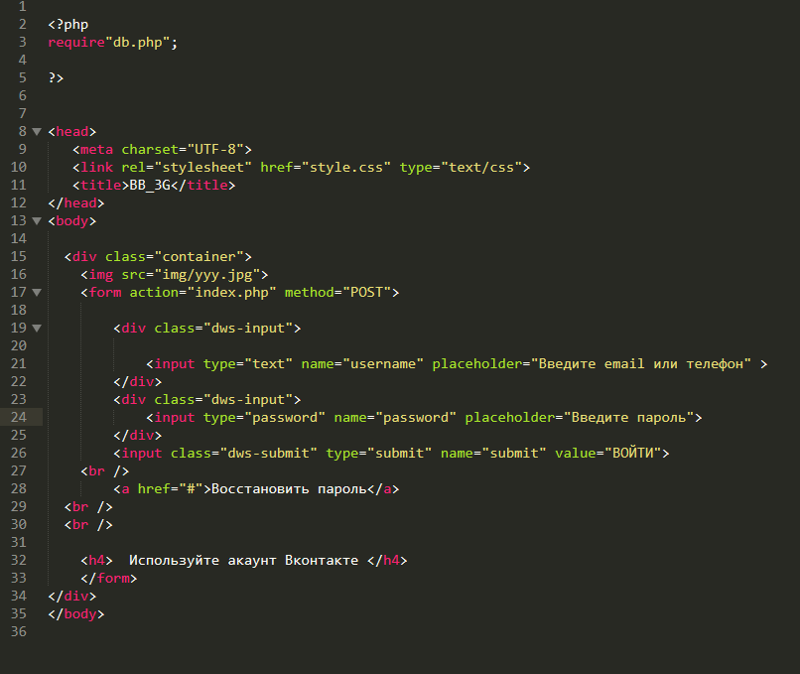

Подключение БД к PHP:

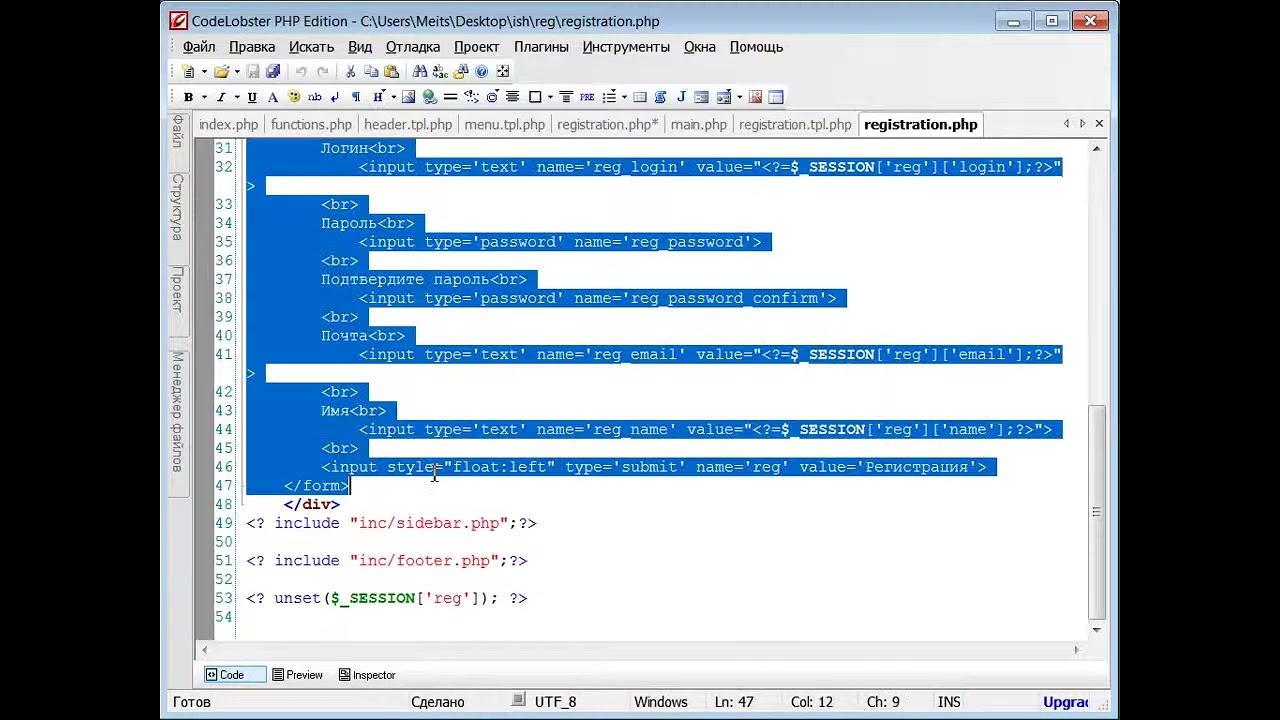

Для этого создаём файлы connect.php, index.php и checkin.php. Сначала мы в connect.php подключаемся к самой БД, для этого пишем код ниже.

|

<?php $server = ‘localhost’; // Имя или адрес сервера $user = ‘root’; // Имя пользователя БД $password = »; // Пароль пользователя $db = ‘authorization-system’; // Название БД $db = mysqli_connect($server, $user, $password, $db); // Подключение // Проверка на подключение if (!$db) { // Если проверку не прошло, то выводится надпись ошибки и заканчивается работа скрипта echo «Не удается подключиться к серверу базы данных!»; exit; } |

Подключаем connect.php к index.php

|

// Подключение БД require_once ‘connect.php’; |

Проверяем скрипт, для этого запускаем программу.

После того как проверили на работа способность, можете убрать вывод надписи «подключение к базе данных прошло успешно».

Создаём регистрацию на PHP:

Для этого пишем скрипт который будет ниже:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 |

// Проверяем нажата ли кнопка отправки формы if (isset($_REQUEST[‘doGo’])) {

// Все последующие проверки, проверяют форму и выводят ошибку // Проверка на совпадение паролей if ($_REQUEST[‘pass’] !== $_REQUEST[‘pass_rep’]) { $error = ‘Пароль не совпадает’; }

// Проверка есть ли вообще повторный пароль if (!$_REQUEST[‘pass_rep’]) { $error = ‘Введите повторный пароль’; }

// Проверка есть ли пароль if (!$_REQUEST[‘pass’]) { $error = ‘Введите пароль’; } // Проверка есть ли email if (!$_REQUEST[’email’]) { $error = ‘Введите email’; } // Проверка есть ли логин if (!$_REQUEST[‘login’]) { $error = ‘Введите login’; } // Если ошибок нет, то происходит регистрация if (!$error) { $login = $_REQUEST[‘login’]; $email = $_REQUEST[’email’]; // Пароль хешируется $pass = password_hash($_REQUEST[‘pass’], PASSWORD_DEFAULT); // Если день рождения не был указан, то будет самый последний год из доступных $DOB = $_REQUEST[‘year_of_birth’];

// Добавление пользователя mysqli_query($db, «INSERT INTO `users` (`login`, `email`, `password`, `DOB`) VALUES (‘» .

// Подтверждение что всё хорошо echo ‘Регистрация прошла успешна’; } else { // Если ошибка есть, то выводить её echo $error; } } ?> <!DOCTYPE html> <html lang=»ru»> <head> <meta charset=»UTF-8″> <meta name=»viewport» content=»width=device-width, initial-scale=1.0″> <meta http-equiv=»X-UA-Compatible» content=»ie=edge»> <title>Зарегистрироваться</title> </head> <body> <form action=»<?= $_SERVER[‘SCRIPT_NAME’] ?>»> <p>Логин: <input type=»text» name=»login»> <samp>*</samp></p> <p>EMail: <input type=»email» name=»email»><samp>*</samp></p> <p>Пароль: <input type=»password» name=»pass»><samp>*</samp></p> <p>Повторите пароль: <input type=»password» name=»pass_rep»><samp>*</samp></p> <?php $year = date(‘Y’); ?> Год рождения: <select name=»year_of_birth»> <option value=»»>—-</option> <?php for ($i = $year — 14; $i > $year — 14 — 100; $i—) { ?> <option value=»<?= $i ?>»><?= $i ?></option> <?php } ?> </select> <p><input type=»submit» value=»Зарегистрироваться» name=»doGo»></p> </form> </body> </html> |

HTML я не стал рассказывать, так как, там всё понятно, да и вообще программист должен разберется в коде.

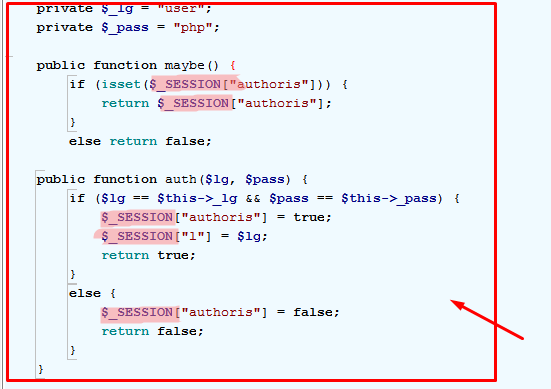

Создаём авторизацию на PHP:

Код будет очень сильно похож на файл регистрацию, но есть ряд не больших отличий.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 |

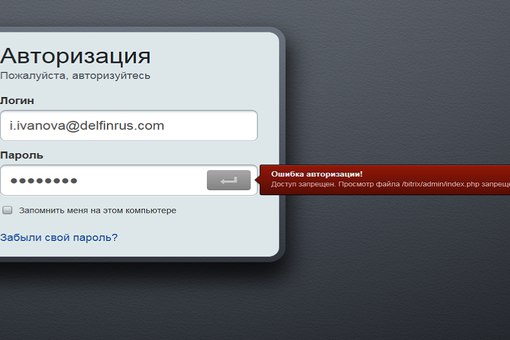

// Проверка нажата ли кнопка отправки формы if (isset($_REQUEST[‘doGo’])) { // Последующий код проверяет вообще есть формы // Проверяет логин if (!$_REQUEST[‘login’]) { $error = ‘Введите логин’; } // Проверяет пароль if (!$_REQUEST[‘pass’]) { $error = ‘Введите пароль’; } // Проверяет ошибки if (!$error) { $login = $_REQUEST[‘login’]; $pass = $_REQUEST[‘pass’]; // берёт из БД пароль и id пользователя if ($result = mysqli_query($db, «SELECT `password`, `id` FROM `users` WHERE `login`='» . while( $row = mysqli_fetch_assoc($result) ){ // Проверяет есть ли id if ($row[‘id’]) { // если id есть, то он сравнивает пароли функцией password_verify if (password_verify($pass, $row[‘password’])) { // Если функция возвращает true, то вы входите echo «Вы вошли»; // скрипт больше не выполняется exit; } else { // Если функция возвращает false, то выводит ошибку echo «Пароль не совпадает»; } } else { // Выводит ошибку если не нашли такой логин echo «Ввели не верны логин»; } } } } else { // Выводит ошибки, если есть пустые поля формы echo $error; } } ?> <!DOCTYPE html> <html lang=»ru»> <head> <meta charset=»UTF-8″> <meta name=»viewport» content=»width=device-width, initial-scale=1. <meta http-equiv=»X-UA-Compatible» content=»ie=edge»> <title>Войти</title> </head> <body> <form action=»<?= $_SERVER[‘SCRIPT_NAME’] ?>»> <p>Логин: <input type=»text» name=»login»></p> <p>Пароль: <input type=»password» name=»pass»> <p><input type=»submit» value=»Войти» name=»doGo»></p> </form> </body> </html> |

Информацию о функции password_verify найдёте здесь, как видите код очень простой, но это ещё не всё, дальше вы сами напишите.

Что ещё надо сделать:

Ну, во-первых, авторизацию нельзя считать полноценной, пока данные о пользователи не будут сохранятся в браузере, для этого можно использовать куки, во-вторых, надо улучить условия принятия данных из формы, например, пропускать только определёныt символы в паролях и логинах

Вывод:

Я не стал делать всё за вас, так как программист должен сам учится всё делать и уметь находить информацию, также надо сказать, что эта статья сделана для начинающим PHP разработчикам, поэтому, более опытным, эта статья вряд ли поможет.

В будущем я напишу более продвинутую статью, о том как сделать систему авторизации и регистрации на PHP, но используя уже более продвинутые технологии.

Подписываетесь на соц-сети:

Также рекомендую:

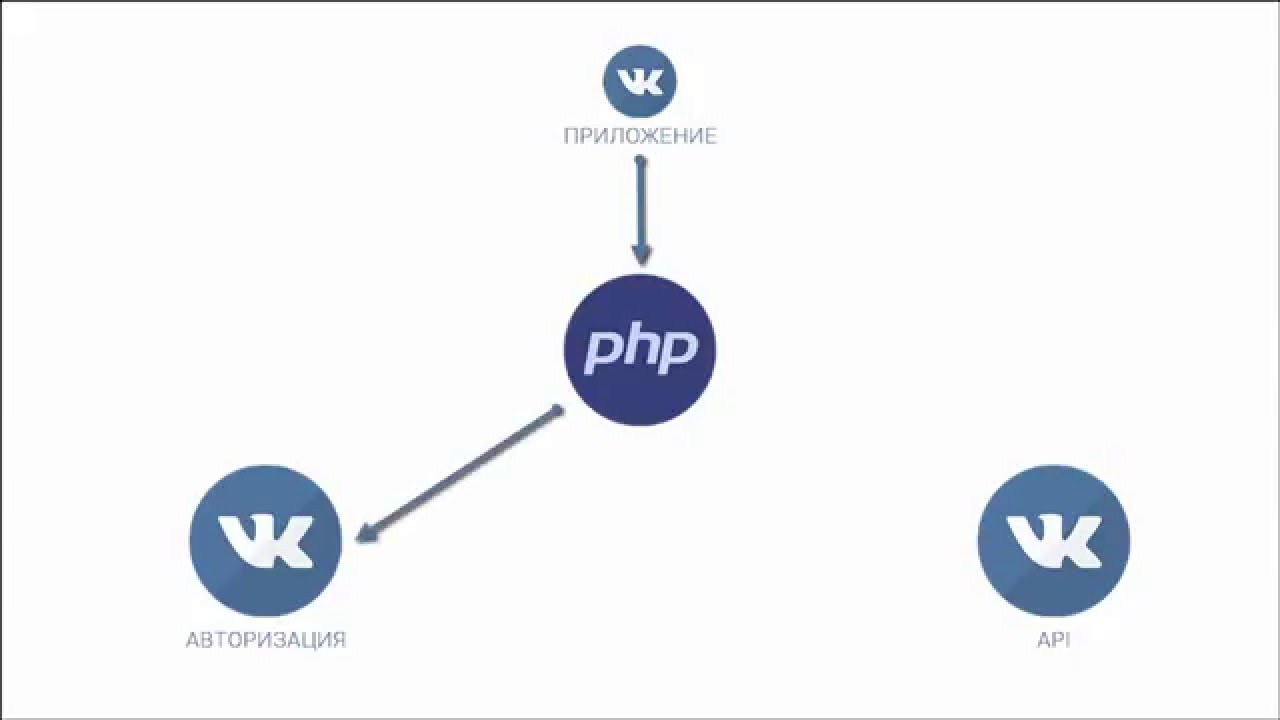

Авторизация в публичных интеграциях

При разработке публичной интеграции, не зависимо от того, есть в ней виджет или нет, вам необходимо создать интеграцию. После создания интеграции вам необходимо передать её на модерацию, чтобы, в случае успешного прохождения, она начала отображаться в публичном маркетплейсе.

В данный момент интеграции без виджетов не могут быть отображены в общем списке интеграций, но получаю больше возможностей по сравнению с приватными (подробней о статусах).

Доступ к API аккаунта можно получить несколькими способами:

- Через установку кнопки на сайт на ваших страницах

- Через получении кода из интерфейса

- Посредством Webhook, который будет отправлен на Redirect URI после установки виджета

Рассмотрим способы подробней

-

Если ваша интеграция работает с amoCRM только через API и не несет в себе виджета, то самым лучшим надежным вариантом получения доступа к API является установки кнопки на сайт.

При нажатии кнопки пользователю будет предоставлен выбор аккаунтов, в которых он состоит, а в случае предоставления доступа он будет перенаправлен на страницу Redirect URI с GET-параметрами code, referer, state. Затем полученный код вы сможете обменять на Access токен, а пользователь увидит интеграцию в списке установленных. Важно отметить, что для прохождения модерации подобным интеграциям необходимо в описании указывать четкое описание функционала, куда нужно перейти, чтобы установить интеграцию, где можно подробнее ознакомится с ценами (если таковые имеются) и возможностями. В будущем подобные интеграции станут частью маркетплейса и будут отображаться в списках, на равне с интеграциями, в которых есть виджет.

При нажатии кнопки пользователю будет предоставлен выбор аккаунтов, в которых он состоит, а в случае предоставления доступа он будет перенаправлен на страницу Redirect URI с GET-параметрами code, referer, state. Затем полученный код вы сможете обменять на Access токен, а пользователь увидит интеграцию в списке установленных. Важно отметить, что для прохождения модерации подобным интеграциям необходимо в описании указывать четкое описание функционала, куда нужно перейти, чтобы установить интеграцию, где можно подробнее ознакомится с ценами (если таковые имеются) и возможностями. В будущем подобные интеграции станут частью маркетплейса и будут отображаться в списках, на равне с интеграциями, в которых есть виджет.

- Если ваша интеграция является приватной, то самым простым способом получения кода авторизации является его копирование из окна интеграции. Дальше вам необходимо будет лишь обменять его на Access токен и использовать API.

- Если ваша интеграция содержит в себе виджет, то независимо от её статуса, при включении виджета из интерфейса amoCRM вы получите Webhook на указанный в настройках интеграции Redirect URI с GET-параметрами code, referer, from_widget.

Параметр code содержит Authorization code, параметр referer – адрес аккаунта пользователя, параметр from_widget – говорит о том, что запрос был вызван установкой виджета. Ограничение на отправку хука с нашей стороны – 3 секунды. Код ответа не проверяется, а повторная отправка невозможна. Важно отметить, что в виджетах запрещены виртуальные клики на кнопку установить.

Параметр code содержит Authorization code, параметр referer – адрес аккаунта пользователя, параметр from_widget – говорит о том, что запрос был вызван установкой виджета. Ограничение на отправку хука с нашей стороны – 3 секунды. Код ответа не проверяется, а повторная отправка невозможна. Важно отметить, что в виджетах запрещены виртуальные клики на кнопку установить.

Как проверить механизм авторизации до прохождения модерации?

В случае, если вы разрабатываете сервис, который будет работать через API, то до прохождения модерации, вы можете использовать функционал кнопки на сайт, но в ограниченом режиме. В окне предоставления доступов будет доступен лишь один аккаунт – тот, в котором интеграция создана. После выбора аккаунта отработает та же самая механика перенаправления пользователя, что и в публичной интеграции.

В случае, если вы разрабатываете интеграцию, в которой есть и виджет и backend часть, работающая с нашим API, вы всегда, независимо от статуса интеграции, сможете получить Webhook при установке/включении виджета.

Технический аккаунт

Мы считаем аккаунт техническим для интеграции, если она была в нём создана. Т.е. данному аккаунту принадлежит интеграция. Управлять ее названием, описанием, активностью, обновлением сможет любой администратор, но только из этого единственного аккаунта. Все вопросы связанные с разработкой и модерацией интеграции должны быть направлены в поддержку из технического аккаунта.

Смотрите также

Пример по шагам

Кнопка на сайт

Запросы к API c Access токеном

Передача виджета на модерацию

Одноразовая авторизация по ссылке

Вы здесь:

Главная — PHP — PHP Основы — Одноразовая авторизация по ссылке

Иногда полезной функцией на сайте является одноразовая авторизация по ссылке. Например, у Вас своя служба поддержки, в которой есть закрытый раздел общения с пользователем. Он задаёт вопросы, Вы отвечаете. После каждого Вашего ответа пользователь получает письмо с уведомлением о том, что на его вопрос уже есть ответ. Он переходит по ссылке и вынужден авторизовываться, поскольку его вопрос закрыт от посторонних. Чтобы не создавать таких неудобств, делается специальная ссылка, которая отправляется всё в том же письме. При переходе по этой ссылке пользователь автоматически авторизуется, плюс попадает на соответствующую страницу со своим вопросом. Вот о реализации такой полезной возможности речь сегодня и пойдёт.

Он переходит по ссылке и вынужден авторизовываться, поскольку его вопрос закрыт от посторонних. Чтобы не создавать таких неудобств, делается специальная ссылка, которая отправляется всё в том же письме. При переходе по этой ссылке пользователь автоматически авторизуется, плюс попадает на соответствующую страницу со своим вопросом. Вот о реализации такой полезной возможности речь сегодня и пойдёт.

Задача состоит из нескольких шагов:

- Сформировать ссылку.

- Отправить её на e-mail.

- При переходе по ссылке авторизовать пользователя и перенаправить на нужную страницу.

- В целях безопасности сделать ссылку одноразовой.

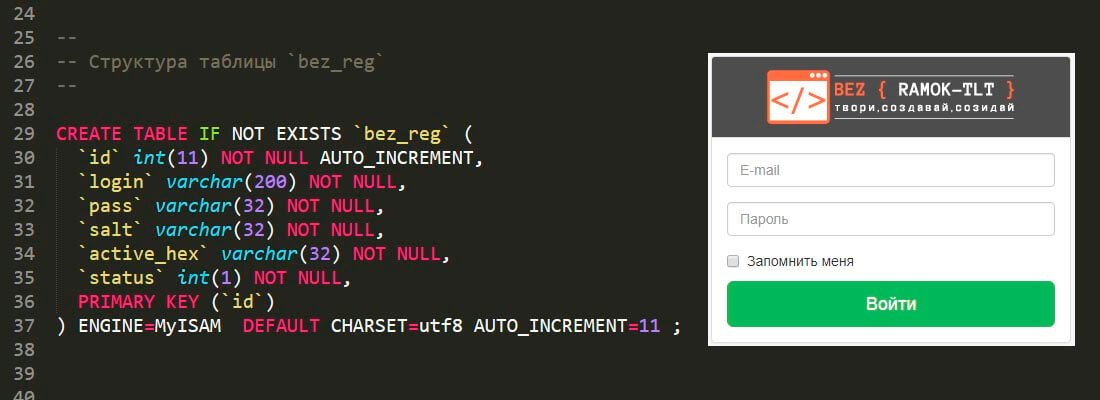

Для этого нам потребуется таблица:

- id — уникальный идентификатор.

- user_id — id пользователя, который должен быть авторизован.

- key — секретный ключ, который будет находиться в ссылке в виде GET-параметра.

- r — адрес страницы, куда будет совершён переход после авторизации.

Теперь разберём алгоритм скрипта, который будет вызываться перед отправкой письма пользователю:

- Получаем id пользователя, которому мы хотим создать ссылку и которому мы будем отправлять письмо.

- Генерируем случайный ключ, например, с помощью функции uniqid().

- Формируем адрес страницы, на который должен попасть пользователь после перехода по одноразовой ссылке.

- Добавляем в таблицу новую запись с данными полученными в предыдущих пунктах.

- Формируем ссылку вида: http://ваш_сайт/login.php?key=сгенерированный_ключ.

- Отправляем пользователю письмо с необходимой информацией и созданной ссылкой.

Дальше начинается работа скрипта login.php:

- Считываем значение key.

- По значению key выбираем запись из таблицы.

- Если записи не найдено, значит, ссылка уже была использована, либо является поддельной.

- По user_id в записи получаем логин и пароль из таблицы с пользователями и авторизуем его.

- Удаляем запись из таблицы с ключами.

- Делаем редирект по ссылке из поля «r» у записи.

Вот такой достаточно прозрачный алгоритм одноразовой авторизации по ссылке Вы можете сделать у себя на сайте.

А если Вы хотите научиться не только создавать, но и реализовывать алгоритмы на PHP, то рекомендую посмотреть этот курс.

-

Создано 18.09.2013 19:07:05 -

Михаил Русаков

Предыдущая статья Следующая статья

Копирование материалов разрешается только с указанием автора (Михаил Русаков) и индексируемой прямой ссылкой на сайт (http://myrusakov.ru)!

Добавляйтесь ко мне в друзья ВКонтакте: http://vk. com/myrusakov.

com/myrusakov.

Если Вы хотите дать оценку мне и моей работе, то напишите её в моей группе: http://vk.com/rusakovmy.

Если Вы не хотите пропустить новые материалы на сайте,

то Вы можете подписаться на обновления: Подписаться на обновления

Если у Вас остались какие-либо вопросы, либо у Вас есть желание высказаться по поводу этой статьи, то Вы можете оставить свой комментарий внизу страницы.

Порекомендуйте эту статью друзьям:

Если Вам понравился сайт, то разместите ссылку на него (у себя на сайте, на форуме, в контакте):

-

Кнопка:

<a href=»https://myrusakov.ru» target=»_blank»><img src=»https://myrusakov.ru/images/button.gif» alt=»Как создать свой сайт» /></a>Она выглядит вот так:

-

Текстовая ссылка:

<a href=»https://myrusakov.ru» target=»_blank»>Как создать свой сайт</a>Она выглядит вот так: Как создать свой сайт

- BB-код ссылки для форумов (например, можете поставить её в подписи):

[URL=»https://myrusakov. ru»]Как создать свой сайт[/URL]

ru»]Как создать свой сайт[/URL]

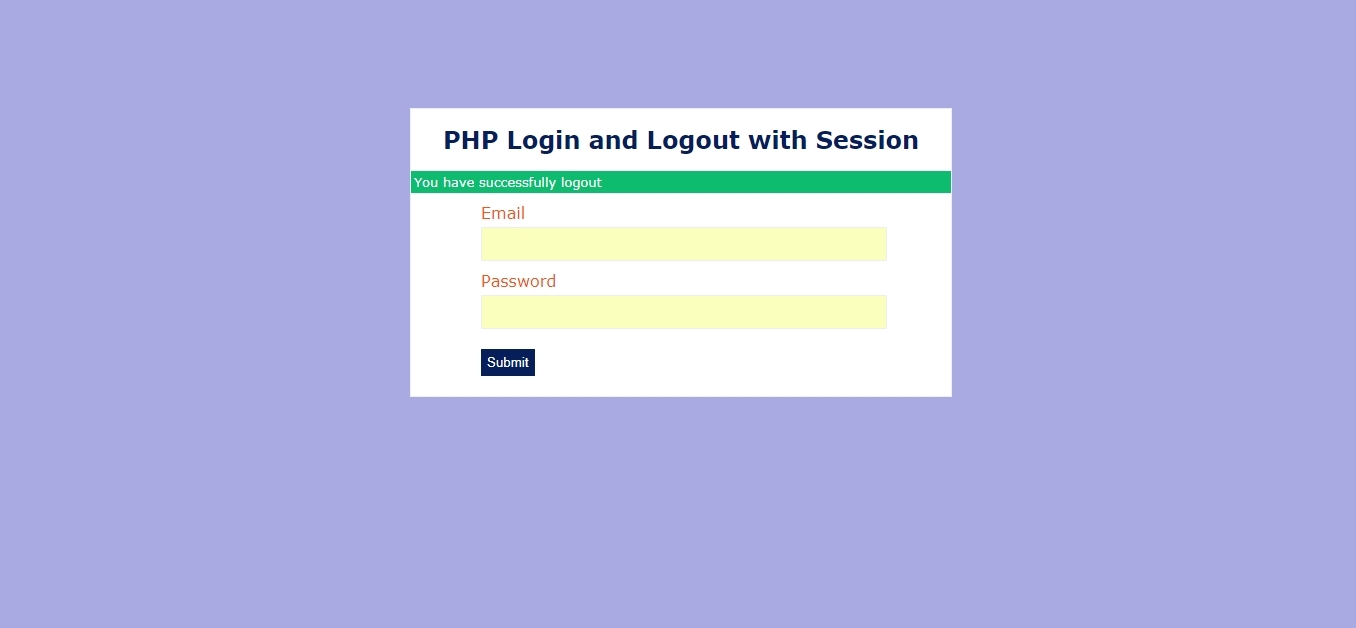

Авторизация PHP с помощью JWT (JSON Web Tokens)

Было время, когда единственный способ аутентифицировать себя в приложении заключался в предоставлении ваших учетных данных (обычно имени пользователя или адреса электронной почты и пароля), а затем использовался сеанс для поддерживать состояние пользователя до тех пор, пока пользователь не выйдет из системы. Чуть позже мы начали использовать API аутентификации. А в последнее время JWT или веб-токены JSON все чаще используются как еще один способ аутентификации запросов к серверу.

В этой статье вы узнаете, что такое JWT и как использовать их с PHP для выполнения запросов пользователей с аутентификацией.

JWT по сравнению с сеансами

Но сначала, почему сеансы не , а — это хорошо? Что ж, есть три основных причины:

- Данные хранятся в виде обычного текста на сервере .

Несмотря на то, что данные обычно не хранятся в общей папке, любой, у кого есть достаточный доступ к серверу, может прочитать содержимое файлов сеанса.

- Они включают запросы чтения / записи файловой системы .

Каждый раз при запуске сеанса или изменении его данных серверу необходимо обновить файл сеанса. То же самое происходит каждый раз, когда приложение отправляет файл cookie сеанса. Если у вас большое количество пользователей, вы можете получить медленный сервер, если не используете альтернативные варианты хранения сеансов, такие как Memcached и Redis. - Распределенные / кластерные приложения .

Поскольку файлы сеансов по умолчанию хранятся в файловой системе, трудно иметь распределенную или кластерную инфраструктуру для приложений высокой доступности — тех, которые требуют использования таких технологий, как балансировщики нагрузки и кластерные серверы.Необходимо реализовать другие носители данных и особые конфигурации — и делать это с полным осознанием их последствий.

JWT

А теперь давайте начнем изучать JWT. Спецификация веб-токена JSON (RFC 7519) была впервые опубликована 28 декабря 2010 г. и последний раз обновлялась в мае 2015 г.

и последний раз обновлялась в мае 2015 г.

JWT имеют много преимуществ перед ключами API, в том числе:

- Ключи API — это случайные строки, тогда как JWT содержат информацию и метаданные. Эта информация и метаданные могут описывать широкий спектр вещей, таких как личность пользователя, данные авторизации и срок действия токена в течение определенного периода времени или по отношению к домену.

- не требуется централизованный орган выдачи или отзыва.

- JWT совместимы с OAUTh3.

- JWT можно проверить.

- JWT есть элементы управления сроком действия.

- JWT предназначены для сред с ограниченным пространством, таких как заголовки авторизации HTTP.

- Данные передаются в формате JavaScript Object Notation (JSON).

- JWT представлены с использованием кодировки Base64url

Для JWT

Данные

У

Как выглядит JWT?

Вот образец JWT:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9. eyJpYXQiOjE0MTY5MjkxMDksImp0aSI6ImFhN2Y4ZDBhOTVjIiwic2NvcGVzIjpbInJlcG8iLCJwdWJsaWNfcmVwbyJdfQ.XCEwpBGvOLma7XhLohBE08

eyJpYXQiOjE0MTY5MjkxMDksImp0aSI6ImFhN2Y4ZDBhOTVjIiwic2NvcGVzIjpbInJlcG8iLCJwdWJsaWNfcmVwbyJdfQ.XCEwpBGvOLma7XhLohBE08

На первый взгляд кажется, что строка — это просто случайные группы символов, объединенных точкой или точкой. Таким образом, он может не сильно отличаться от ключа API. Однако, если вы присмотритесь, есть три отдельные строки.

Первая строка — это заголовок JWT. Это строка JSON в кодировке Base64 с кодировкой URL.Он указывает, какой криптографический алгоритм использовался для создания подписи, и тип токена, который всегда установлен на JWT . Алгоритм может быть либо симметричным , либо асимметричным .

Симметричный алгоритм использует один ключ как для создания, так и для проверки токена. Ключ используется совместно создателем JWT и его потребителем. Важно убедиться, что секрет известен только создателю и потребителю. В противном случае любой может создать действительный токен.

Асимметричный алгоритм использует закрытый ключ для подписи токена и открытый ключ для его проверки. Эти алгоритмы следует использовать, когда общий секрет нецелесообразен или другим сторонам нужно только проверить целостность токена.

Полезная нагрузка JWT

Вторая строка — это полезная нагрузка JWT. Это также строка JSON в кодировке Base64 с кодировкой URL. Он содержит несколько стандартных полей, которые называются «претензиями». Существует три типа требований: зарегистрированные , публичные и частные .

Зарегистрированные заявки предопределены. Вы можете найти их список в RFC JWT. Вот некоторые из наиболее часто используемых:

-

iat: метка времени выпуска токена. -

ключ: уникальная строка, которая может использоваться для проверки токена, но противоречит отсутствию централизованного органа эмитента. -

iss: строка, содержащая имя или идентификатор эмитента. Может быть доменным именем и может использоваться для удаления токенов из других приложений.

Может быть доменным именем и может использоваться для удаления токенов из других приложений. -

nbf: отметка времени, когда токен должен считаться действительным. Должно быть больше или равноiat. -

exp: отметка времени, когда токен должен перестать быть действительным. Должно быть большеiatиnbf.

Публичные претензии могут быть определены по вашему усмотрению. Однако они не могут совпадать с зарегистрированными претензиями или претензиями по уже существующим публичным претензиям. Вы можете создавать частные претензии по своему желанию.Они предназначены только для использования двумя сторонами: производителем и потребителем.

Подпись JWT

Подпись JWT — это криптографический механизм, предназначенный для защиты данных JWT с помощью цифровой подписи, уникальной для содержимого токена. Подпись обеспечивает целостность JWT, чтобы потребители могли убедиться, что она не была взломана злоумышленником.

Подпись JWT представляет собой комбинацию трех вещей:

- заголовок JWT

- полезная нагрузка JWT

- секретное значение

Эти три подписаны цифровой подписью ( не зашифрованы, ) с использованием алгоритма, указанного в заголовке JWT.Если мы расшифруем приведенный выше пример, у нас будут следующие строки JSON:

Заголовок JWT

{

"alg": "HS256",

"тип": "JWT"

}

Данные JWT

{

«iat»: 1416929109,

"jti": "aa7f8d0a95c",

"области": [

"репо",

"public_repo"

]

}

Попробуйте сами jwt.io, где вы можете поиграться с кодированием и декодированием ваших собственных JWT.

Давайте использовать JWT в приложении на основе PHP

Теперь, когда вы узнали, что такое JWT, пора научиться использовать их в приложении PHP.Прежде чем мы углубимся, не стесняйтесь клонировать код для этой статьи или следуйте инструкциям и создавайте его по мере продвижения.

Есть много способов подойти к интеграции JWT, но вот как мы это сделаем.

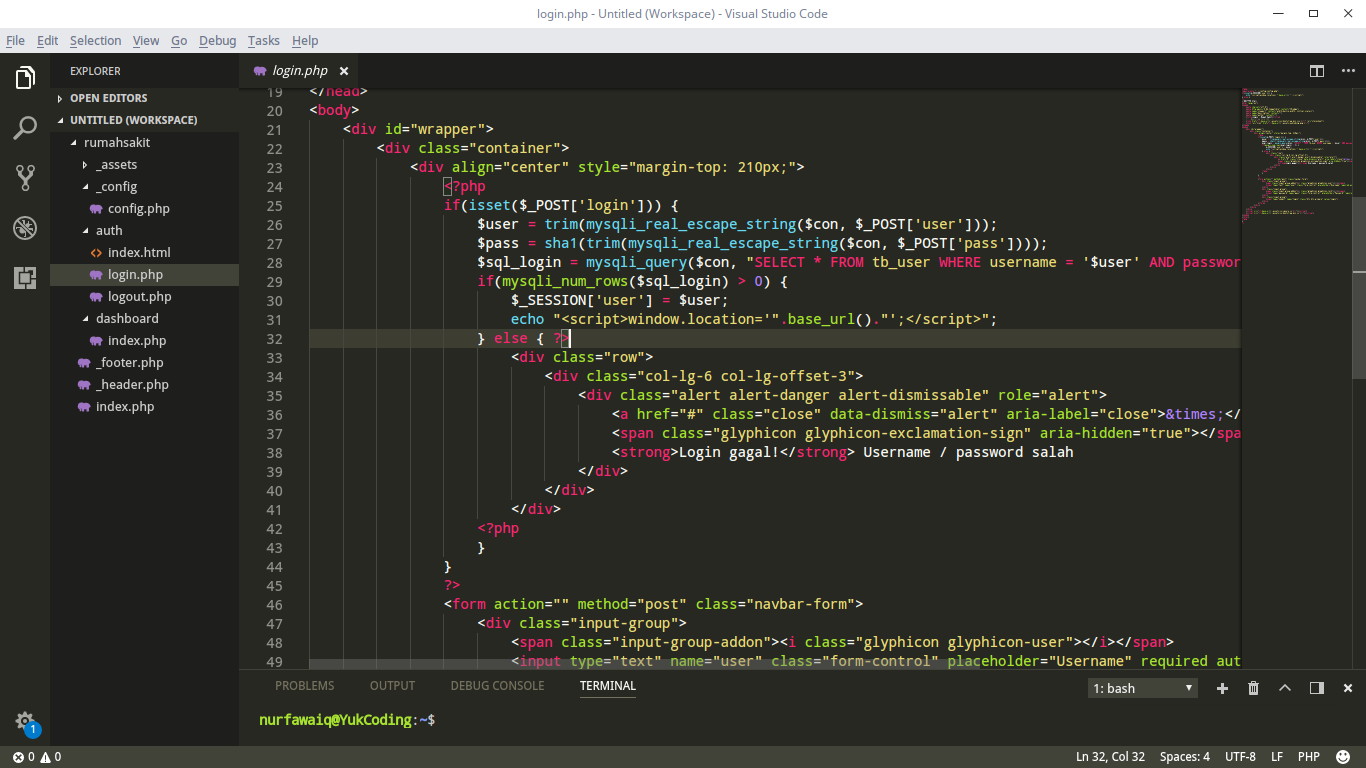

Все запросы к приложению, за исключением страницы входа и выхода, должны быть аутентифицированы через JWT. Если пользователь сделает запрос без JWT, он будет перенаправлен на страницу входа.

После того, как пользователь заполнит и отправит форму входа, форма будет отправлена через JavaScript в конечную точку входа, аутентифицируется.php , в нашем приложении. Затем конечная точка извлечет учетные данные (имя пользователя и пароль) из запроса и проверит, действительны ли они.

Если да, он сгенерирует JWT и отправит его обратно клиенту. Когда клиент получает JWT, он сохранит его и будет использовать с каждым будущим запросом к приложению.

Для упрощенного сценария пользователь может запросить только один ресурс — файл PHP с метким названием resource.php . Он ничего не сделает, просто вернет строку, содержащую текущую временную метку на момент запроса.

Есть несколько способов использовать JWT при выполнении запросов. В нашем приложении JWT будет отправлен в заголовке авторизации Bearer.

Если вы не знакомы с авторизацией на предъявителя, это форма аутентификации HTTP, при которой токен (например, JWT) отправляется в заголовке запроса. Сервер может проверить токен и определить, следует ли предоставить доступ «носителю» токена.

Вот пример заголовка:

Авторизация: предъявитель ab0dde18155a43ee83edba4a4542b973

Для каждого запроса, полученного нашим приложением, PHP будет пытаться извлечь токен из заголовка Bearer.Если он присутствует, значит, он подтвержден. Если он действителен, пользователь увидит обычный ответ на этот запрос. Однако, если JWT недействителен, пользователю не будет разрешен доступ к ресурсу.

Обратите внимание, что JWT был , а не , предназначенным для замены файлов cookie сеанса.

Предварительные требования

Для начала нам нужно, чтобы в наших системах были установлены PHP и Composer.

В корне проекта запустите composer install . Это приведет к включению Firebase PHP-JWT, сторонней библиотеки, которая упрощает работу с JWT, а также ламинаса-config, предназначенного для упрощения доступа к данным конфигурации в приложениях

.

Форма входа

После установки библиотеки давайте пройдемся по коду входа в Authentication.php . Сначала мы выполняем обычную настройку, гарантируя, что автозагрузчик, созданный Composer, доступен.

После получения формы, учетные данные проверяются в базе данных или другом хранилище данных. В этом примере мы предположим, что они действительны, и установим для $ hasValidCredentials значение true.

Затем мы инициализируем набор переменных, которые будут использоваться для генерации JWT. Имейте в виду, что, поскольку JWT может быть проверен на стороне клиента, не включает в себя какую-либо конфиденциальную информацию.

Имейте в виду, что, поскольку JWT может быть проверен на стороне клиента, не включает в себя какую-либо конфиденциальную информацию.

Еще одна вещь, на которую стоит обратить внимание, это то, что секретный ключ $ не будет инициализирован таким образом. Скорее всего, вы установите его в среде и извлекете с помощью библиотеки, такой как phpdotenv, или в файле конфигурации. Я избегал этого в этом примере, так как хочу сосредоточиться на коде JWT.

Никогда не разглашайте его и не храните под контролем версий!

$ secretKey = 'bGS6lzFqvvSQ8ALbOxatm7 / Vk7mLQyzqaS34Q4oR1ew =';

$ selectedAt = новый DateTimeImmutable ();

$ expire = $ publishedAt-> modify ('+ 6 минут') -> getTimestamp ();

$ serverName = "ваш.доменное имя";

$ username = "имя пользователя";

$ data = [

'iat' => $ selectedAt-> getTimestamp (),

'iss' => $ serverName,

'nbf' => $ IssuatedAt-> getTimestamp (),

'exp' => $ истекает,

'userName' => $ имя пользователя,

];

Когда данные полезной нагрузки готовы к работе, мы теперь используем статический метод кодирования в php-jwt для создания JWT.

Метод:

- преобразует массив в JSON

- изготовить жатки

- подписывает полезную нагрузку

- кодирует последнюю строку

Принимает три параметра:

- информация о полезной нагрузке

- секретный ключ

- алгоритм, используемый для подписи токена

При вызове echo для результата функции возвращается сгенерированный токен:

Потребление JWT

Теперь, когда у клиента есть токен, вы можете сохранить его с помощью JavaScript или любого другого механизма, который вам больше нравится.Вот пример того, как это сделать с помощью ванильного JavaScript. В файле index.html после успешной отправки формы возвращенный JWT сохраняется в памяти, форма входа скрыта и отображается кнопка для запроса метки времени:

const store = {};

const loginButton = document. querySelector ('# frmLogin');

const btnGetResource = document.querySelector ('# btnGetResource');

const form = document.forms [0];

store.setJWT = function (data) {

this.JWT = данные;

};

loginButton.addEventListener ('отправить', async (e) => {

e.preventDefault ();

const res = await fetch ('/ authenticate.php', {

метод: 'POST',

заголовки: {

'Content-type': 'application / x-www-form-urlencoded; charset = UTF-8 '

},

body: JSON.stringify ({

имя пользователя: form.inputEmail.value,

пароль: form.inputPassword.value

})

});

if (res.status> = 200 && res.status <= 299) {

const jwt = ждать res.text ();

store.setJWT (jwt);

frmLogin.style.display = 'нет';

btnGetResource.style.display = 'блок';

} еще {

console.log (res.status, res.statusText);

}

});

querySelector ('# frmLogin');

const btnGetResource = document.querySelector ('# btnGetResource');

const form = document.forms [0];

store.setJWT = function (data) {

this.JWT = данные;

};

loginButton.addEventListener ('отправить', async (e) => {

e.preventDefault ();

const res = await fetch ('/ authenticate.php', {

метод: 'POST',

заголовки: {

'Content-type': 'application / x-www-form-urlencoded; charset = UTF-8 '

},

body: JSON.stringify ({

имя пользователя: form.inputEmail.value,

пароль: form.inputPassword.value

})

});

if (res.status> = 200 && res.status <= 299) {

const jwt = ждать res.text ();

store.setJWT (jwt);

frmLogin.style.display = 'нет';

btnGetResource.style.display = 'блок';

} еще {

console.log (res.status, res.statusText);

}

});

Использование JWT

При нажатии кнопки «Получить текущую отметку времени» выполняется запрос GET к resource.php , который устанавливает JWT, полученный после аутентификации, в заголовке авторизации.

btnGetResource.addEventListener ('щелчок', async (e) => {

const res = await fetch ('/ resource.php', {

заголовки: {

'Авторизация': `Магазин на предъявителя $ {.JWT} `

}

});

const timeStamp = ждать res.text ();

console.log (отметка времени);

});

Когда мы нажимаем на кнопку, делается запрос, подобный следующему:

GET /resource.php HTTP / 1.1

Хост: yourhost.com

Подключение: keep-alive

Принимать: */*

X-Requested-с: XMLHttpRequest

Авторизация: Знаменосец eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE0MjU1ODg4MjEsImp0aSI6IjU0ZjhjMjU1NWQyMjMiLCJpc3MiOiJzcC1qd3Qtc2ltcGxlLXRlY25vbTFrMy5jOS5pbyIsIm5iZiI6MTQyNTU4ODgyMSwiZXhwIjoxNDI1NTkyNDIxLCJkYXRhIjp7InVzZXJJZCI6IjEiLCJ1c2VyTmFtZSI6ImFkbWluIn19.HVYBe9xvPD8qt0wh7rXI8bmRJsQavJ8Qs29yfVbY-A0

Предполагая, что JWT действителен, мы увидим ресурс, после чего ответ будет записан в консоль.

Проверка JWT

Наконец, давайте посмотрим, как мы можем проверить токен в PHP. Как всегда, мы добавили автозагрузчик Composer. Затем мы могли бы, при желании, проверить, был ли использован правильный метод запроса. Я пропустил код, чтобы продолжить, чтобы сосредоточиться на коде, специфичном для JWT:

Как всегда, мы добавили автозагрузчик Composer. Затем мы могли бы, при желании, проверить, был ли использован правильный метод запроса. Я пропустил код, чтобы продолжить, чтобы сосредоточиться на коде, специфичном для JWT:

Затем код попытается извлечь маркер из заголовка Bearer. Я сделал это с помощью preg_match. Если вы не знакомы с этой функцией, она выполняет сопоставление регулярного выражения со строкой

.

Регулярное выражение, которое я использовал здесь, будет пытаться извлечь токен из заголовка Bearer и сбросить все остальное. Если он не найден, возвращается неверный запрос HTTP 400:

.

if (! Preg_match ('/ Bearer \ s (\ S +) /', $ _SERVER ['HTTP_AUTHORIZATION'], $ соответствует)) {

заголовок ('HTTP / 1.0 400 Bad Request ');

echo 'Токен не найден в запросе';

выход;

}

Обратите внимание, что по умолчанию Apache не передает заголовок HTTP_AUTHORIZATION в PHP. Причина этого:

Причина этого:

Базовый заголовок авторизации является безопасным только в том случае, если ваше соединение осуществляется через HTTPS, поскольку в противном случае учетные данные отправляются в виде закодированного простого текста (не зашифрованного) по сети, что является огромной проблемой безопасности.

Я полностью понимаю логику этого решения.(. +) $

RewriteRule. * - [E = HTTP_AUTHORIZATION:% {HTTP: Authorization}]

Затем мы пытаемся извлечь совпавший JWT, который будет во втором элементе переменной $ match . Если он недоступен, значит, JWT не был извлечен, и возвращается неверный запрос HTTP 400:

.

$ jwt = $ соответствует [1];

if (! $ jwt) {

заголовок ('HTTP / 1.0 400 Bad Request');

выход;

}

Если мы дойдем до этого момента, JWT был извлечен , поэтому мы переходим к этапу декодирования и проверки.Для этого нам снова понадобится наш секретный ключ, который будет извлечен из среды или конфигурации приложения. Затем мы используем статический метод

Затем мы используем статический метод decode в php-jwt, передавая ему JWT, секретный ключ и массив алгоритмов для декодирования JWT.

Если его удается успешно декодировать, мы пытаемся его проверить. Пример, который у меня здесь, довольно упрощен, поскольку он использует только эмитента, а не временные метки до и истечения срока действия. В реальном приложении вы, вероятно, также будете использовать ряд других утверждений.

$ secretKey = 'bGS6lzFqvvSQ8ALbOxatm7 / Vk7mLQyzqaS34Q4oR1ew =';

$ token = JWT :: decode ($ jwt, $ secretKey, ['HS512']);

$ сейчас = новый DateTimeImmutable ();

$ serverName = "your.domain.name";

if ($ token-> iss! == $ serverName ||

$ token-> nbf> $ now-> getTimestamp () ||

$ токен-> exp <$ сейчас-> getTimestamp ())

{

заголовок («HTTP / 1.1 401 Unauthorized»);

выход;

}

Если токен недействителен, потому что, например, срок действия токена истек, пользователю будет отправлен заголовок HTTP 401 Unauthorized, и сценарий завершится.

Если процесс декодирования JWT завершился неудачно, это могло быть так:

- Количество предоставленных сегментов не соответствует стандартным трем, как описано ранее.

- Заголовок или полезные данные не являются допустимой строкой JSON

- Подпись недействительна, значит, данные были подделаны!

- Требование

nbfустанавливается в JWT с меткой времени, когда текущая метка времени меньше этого. - Утверждение

iatустанавливается в JWT с меткой времени, если текущая метка времени меньше этого значения. - Требование

expустанавливается в JWT с меткой времени, когда текущая метка времени больше этого.

Как видите, JWT имеет хороший набор элементов управления, которые помечают его как недопустимый, без необходимости вручную отозвать его или сверять со списком допустимых токенов.

Если процесс декодирования и проверки завершится успешно, пользователю будет разрешено сделать запрос, и ему будет отправлен соответствующий ответ.

В заключение

Это краткое введение в веб-токены JSON или JWT и их использование в приложениях на основе PHP.С этого момента вы можете попробовать реализовать JWT в своем следующем API, возможно, попробовав некоторые другие алгоритмы подписи, которые используют асимметричные ключи, такие как RS256, или интегрируя его в существующий сервер аутентификации OAUTh3 в качестве ключа API.

Если у вас есть какие-либо комментарии или вопросы, не стесняйтесь обращаться к нам в Twitter.

микросервисов PHP: аутентификация и авторизация | Девин Диксон | Helium MVC

Из-за сложности микросервисов, безопасность становится более сложной проблемой, потому что существует так много областей для решения этой проблемы:

- На сетевом уровне, который обычно включает частные сети, VPN и т. Д.

- Если Restful API, на конечной точке и обычно выполняется с помощью OAuth или JSON WebTokens

- На уровне приложения, который проверяет связь между микросервисами

В этом руководстве ТОЛЬКО будет сосредоточено на безопасной передаче информации между микросервисами с использованием аутентификации токена. Токен будет одноразовым токеном, а также будет разрешать действия.

Токен будет одноразовым токеном, а также будет разрешать действия.

Код этого руководства доступен по адресу: https://github.com/ProdigyView-Toolkit/Microservices-Examples-PHP

Используйте папку с именем security и следуйте инструкциям README.

Это руководство является продолжением предыдущих руководств по PHP и микросервисам. Предлагается понять концепции, пытаясь изучить информацию, обсуждаемую здесь.

Сначала мы кратко резюмируем аутентификацию и авторизацию.Аутентификация - это процесс проверки учетных данных пользователя. Входит ли пользователь в систему и совпадает ли его имя пользователя с паролем? Авторизация - это то, какие разрешения у них есть в системе. Могут ли они создать пользователя, отправить электронное письмо, получить доступ к конфиденциальным данным?

Аутентификация и авторизация в этом руководстве будут проходить следующим образом:

- Отправьте логин и пароль в службу аутентификации

- Получите обратно токен

- Отправьте этот токен в платежную службу

- Платежная служба проверяет аутентификацию service, что токен действителен и имеет правильные разрешения.

- Выполнить обработку платежа.

. Отличным вариантом использования такого рода безопасности является то, что вы беспокоитесь о публичном доступе к вашим услугам.Например, если вы использовали Heroku для создания множества микросервисов, существует потенциальный риск воздействия на сети, которые вы не контролируете. Такой подход поможет предотвратить использование вашего сервиса нежелательными третьими сторонами.

В этом руководстве мы создадим платежный шлюз, доступ к которому должен осуществляться с помощью действующего токена. Платежные сервисы, такие как Braintree и Stripe, часто возвращают одноразовый номер. Одноразовые значения обычно возвращаются веб-клиентам, а веб-клиент передает их вашему бэкэнду, который выполняет фактическую платежную транзакцию.В нашем client.php наша команда curl, представляющая отправку nonce из веб-клиента:

В отличие от других руководств, где у нас был Restful CRUD API с несколькими файлами, в этом руководстве у нас есть один index. php , который действует как Frontend Controller. Определение маршрута после публикации в этом руководстве намного проще:

php , который действует как Frontend Controller. Определение маршрута после публикации в этом руководстве намного проще:

Подводя итог, запросы CURL отправляют данные на index.php , которые затем перенаправляются на наш первый микросервис!

К кодированию! На первом этапе мы займемся возможностью войти в систему и получить токен.Класс для обработки этого процесса называется AuthBearer , и у него будет две функции. Первая функция - взять имя пользователя и пароль и передать их серверу аутентификации.

При успешном входе в систему будет получен токен. Если вход в систему не прошел, будет возвращено false. Теперь мы собираемся закодировать службу аутентификации.

Служба аутентификации будет построена на нескольких функциях. Мы постараемся максимально приблизить это к функциональной программе.Мы рассмотрим функциональное программирование и тестирование в следующем руководстве.

Начнем с добавления фиктивных данных в виде «базы данных» , в которой хранятся логины, пароли и привилегии.

Для простоты мы храним пароли в виде обычного текста, но в реальной среде пароли должны быть хешированы. Часть привилегий представляет «авторизацию» того, какой доступ будет иметь логин. Когда сообщение получено, нам нужно будет проверить, кем они являются:

Поскольку в этом руководстве основное внимание уделяется аутентификации и авторизации токена, мы собираемся создать токен как таковой:

Поскольку мы не можем хранить данные в В нашем примере мы собираемся использовать фиктивный токен.Но на производстве мы хотим создать уникальный токен. Функция Security в Prodigyview является абстракцией собственных функций PHP7 bin2hex (random_bytes (64)) . Мы используем это, чтобы гарантировать уникальность нашего токена.

Поток работает так, что при успешной аутентификации мы хотим создать токен и назначить ему привилегии. Это происходит на следующем шаге:

Обратите внимание, как вызывается функция storeToken ? Последний шаг - нам нужно сохранить информацию токена в нашей «базе данных» , как показано ниже.

Приведенный выше код создаст истечение срока действия токена, поскольку токены, живущие в течение длительного времени, создают проблемы с безопасностью. Мы также назначаем, какие привилегии привязаны к этому токену, на основе вышеуказанной функции. Теперь токен возвращается к запрашивающей службе.

Нашим следующим шагом будет отправка токена в платежную службу вместе с данными о покупке или возмещении. Это просто делается путем добавления токена из функции AuthBear :: getToken к данным, а затем отправки в службу закупок.

Попав в платежную службу, мы должны проверить, что токен действителен. Снова используя AuthBearer , мы передаем токен и желаемое действие. Помните, что действие является частью нашей схемы авторизации, установленной ранее.

AuthBearer :: hasAccess ($ data ['token'], $ action)

Функция hasAccess приведена ниже:

Вернувшись в службу аутентификации, нам нужно проверить токен. Проверка будет проверять как время, так и привилегии. Он начинается с этой функции, которая является оболочкой для функции hasExpired и checkPrivileges .

Проверка будет проверять как время, так и привилегии. Он начинается с этой функции, которая является оболочкой для функции hasExpired и checkPrivileges .

hasExpired Функция проверяет, действителен ли токен по времени

Функция checkPrivileges проверяет, имеет ли токен авторизацию

Токен возвращается из службы аутентификации, и, если токен действителен, мы можем выполнить платеж. Если он недействителен, служба может вернуть сообщение об ошибке, указывающее на наличие проблемы.

Теперь у нас есть успешная аутентификация токена между службами в вашей системе! Чтобы просмотреть полный код и пример, который вы можете запустить на своем локальном компьютере, посетите: https: // github.com / ProdigyView-Toolkit / Microservices-Examples-PHP

Весь код будет находиться в папке security с инструкциями по запуску примеров.

В нашем следующем руководстве используется тот же код и объясняются две скрытые жемчужины, которые были включены в это руководство: функциональное программирование и модульное тестирование с помощью микросервисов.

Маркер в этом руководстве используется только для связи между микросервисами с помощью сокетов. Можно ли использовать токен для связи между конечными точками REST API?

Как отправить запрос GET с заголовком авторизации токена-носителя?

Код PHP для примера заголовка авторизации токена носителя запроса GET

Этот фрагмент кода PHP был сгенерирован автоматически для примера заголовка авторизации токена носителя запроса GET.

<< Назад к примеру заголовка авторизации токена носителя запроса GET

Что такое аутентификация на носителе?

HTTP обеспечивает основу для управления доступом к защищенным ресурсам. HTTP-аутентификация выполняется путем отправки учетных данных аутентификации в заголовке авторизации для получения доступа к защищенному ресурсу. Аутентификация на предъявителя (также называемая аутентификацией токена) - это одна из схем аутентификации HTTP, которую можно понимать как предоставление доступа носителю этого токена.Аутентификация токена-носителя выполняется путем отправки токена безопасности с каждым HTTP-запросом, который мы делаем к серверу.

Авторизация: токен-носитель {токен}

Токен-носитель - это зашифрованная строка, которая сама по себе не имеет значения и не используется, но становится важной в рамках надлежащей системы токенизации. Маркер-носитель обычно генерируется сервером в ответ на запрос входа в систему и сохраняется в сеансе браузера или в локальном хранилище.

Если ваш запрос не включает заголовок авторизации или содержит недопустимый токен носителя, сервер может ответить кодом состояния 401 (Неавторизованный) и предоставить информацию о том, как пройти аутентификацию с использованием заголовка WWW-Authenticate.

Схема аутентификации носителя изначально была создана как часть OAuth 2.0 в RFC6750, но иногда также используется сама по себе. По соображениям безопасности токен-носитель следует отправлять только через соединения HTTPS (SSL).

Пример аутентификации токена-носителя

Пример HTTP-запроса GET с заголовком аутентификации токена-носителя, который мы отправляем на URL-адрес echo ReqBin.

Пример аутентификации токена носителя

GET / echo / get / json HTTP / 1.1

Авторизация: предъявитель {токен}

Хост: reqbin.ком

См. Также HTTP-аутентификация, POST JSON с заголовком авторизации токена-носителя и запрос Curl с заголовком авторизации токена-носителя.

Создание фрагментов кода для PHP и других языков программирования

Преобразуйте запрос заголовка авторизации токена носителя запроса GET в фрагменты кода PHP, JavaScript / AJAX, Curl / Bash, Python, Java, C # /. NET с помощью генератора кода PHP.

Аутентификация пользователей с помощью PHP | Google Cloud

Фон

В этом руководстве для аутентификации пользователей используется IAP.Это только один из нескольких возможных подходов.

Узнать больше

о различных методах аутентификации пользователей см.

Раздел концепций аутентификации.

Hello

адрес электронной почты пользователя приложение

Приложение для этого руководства представляет собой минимальное приложение Hello world App Engine,

с одной нетипичной особенностью: вместо "Hello world" отображается

"Привет адрес электронной почты пользователя ", где

адрес электронной почты пользователя является аутентифицированным

адрес электронной почты пользователя.

Эта функция возможна при проверке аутентифицированной информации.

который IAP добавляет к каждому веб-запросу, передаваемому вашему приложению.

Есть

три новых заголовка запроса добавляются к каждому веб-запросу, который достигает ваше приложение.

Первые два заголовка представляют собой простые текстовые строки, которые можно использовать для

идентифицировать пользователя. Третий заголовок - это объект с криптографической подписью.

с той же информацией.

-

X-Goog-Authenticated-User-Email: их идентифицирует адрес электронной почты пользователя.Не храните личную информацию, если ваше приложение может этого избежать. Это приложение не

хранить любые данные; он просто повторяет его пользователю. -

X-Goog-Authenticated-User-Id: этот идентификатор пользователя, присвоенный Google, не

показывает информацию о пользователе, но позволяет приложению знать

что вошедший в систему пользователь - это тот же пользователь, которого видели ранее.

-

X-Goog-Iap-Jwt-Assertion: вы можете настроить приложения Google Cloud

принимать веб-запросы от других облачных приложений, минуя

IAP, в дополнение к веб-запросам в Интернете.Если приложение такое

настроен, такие запросы могут иметь поддельные заголовки.

Вместо использования любого из ранее упомянутых текстовых заголовков вы

может использовать и проверить этот криптографически подписанный заголовок, чтобы проверить, что информация

был предоставлен Google. И адрес электронной почты пользователя, и постоянный

ID пользователя доступны как часть этого подписанного заголовка.

Если вы уверены, что приложение настроено так, что только Интернет

веб-запросы могут достичь его, и что никто не может отключить IAP

сервис для приложения, то получение уникального идентификатора пользователя занимает всего одну строку

кода:

$ userId = getallheaders () ['X-Goog-Authenticated-User-Id'] ?? ноль;

Примечание: getallheaders

функция доступна только для NGINX в PHP 7. 3 или новее.

3 или новее.

Однако устойчивое приложение должно ожидать, что что-то пойдет не так, в том числе

неожиданная конфигурация или проблемы с окружающей средой, поэтому мы рекомендуем

создание функции, которая использует и проверяет заголовок с криптографической подписью.

Подпись этого заголовка нельзя подделать, и после проверки ее можно использовать для

вернуть удостоверение личности.

Создайте исходный код

-

С помощью текстового редактора создайте файл с именем

index.phpи вставьте

в нем следующий код:Это индекс

.phpподробно объясняется в

Понимание кода

раздел далее в этом руководстве. -

Создайте еще один файл с именем

composer.jsonи вставьте следующий

в нее:В файле

composer.перечислены все библиотеки PHP, необходимые вашему приложению. json

json

App Engine для загрузки: -

Создайте файл с именем

app.yamlи поместите в него следующий текст:Приложение

.yamlсообщает App Engine, в какой языковой среде используется ваш код.

требует.

Понимание кода

В этом разделе объясняется, как работает код в файле index.php . Если ты просто хочешь бежать

приложение, вы можете перейти к

Разверните приложение

раздел.

Следующий код находится в файле index.php . Когда HTTP GET запрос на

домашняя страница

полученный приложением, вызывается корпус переключателя для /:

Оператор switch получает значение заголовка утверждения JWT, которое IAP

добавляется из входящего запроса и вызывает функцию для проверки этого

криптографически подписанное значение. Первое возвращенное значение (адрес электронной почты) затем используется в

Первое возвращенное значение (адрес электронной почты) затем используется в

минимальная веб-страница, которую он создает и возвращает.

Функция validate_assertion использует библиотеку google / auth для проверки того, что

утверждение правильно подписано, и для извлечения информации о полезной нагрузке из

утверждение. Если утверждение не может быть декодировано, функция выдает

исключение. В случае успеха функция возвращает электронную почту аутентифицированного пользователя.

адрес и постоянный уникальный идентификатор пользователя.

Проверка утверждения JWT требует знания сертификатов открытых ключей

субъект, подписавший утверждение (в данном случае Google), и аудитория

утверждение предназначено для. Для приложения App Engine аудитория

строка с идентификационной информацией проекта Google Cloud.

Эта функция получает

эти сертификаты и строка аудитории из предшествующих ей функций.

Вы можете найти числовой идентификатор и название проекта Google Cloud и поместить их в

исходный код самостоятельно, но функция аудитории делает это за вас, запрашивая

стандартная служба метаданных, доступная для каждого приложения App Engine.

Служба метаданных App Engine (и аналогичные службы метаданных для других

Сервисы облачных вычислений Google) выглядит как веб-сайт и запрашивается

стандартные веб-запросы. Однако на самом деле это не внешний сайт, а

внутренняя функция, которая возвращает запрошенную информацию о запущенном

app, поэтому можно безопасно использовать http вместо запросов https .

Он используется для получения текущих идентификаторов Google Cloud, необходимых для определения

Целевая аудитория утверждения JWT.

Развертывание приложения

Теперь вы можете развернуть приложение, а затем включить IAP, чтобы требовать пользователей

для аутентификации, прежде чем они смогут получить доступ к приложению.

-

В окне терминала перейдите в каталог, содержащий файл

app.yaml,

и разверните приложение в App Engine:развертывание приложения gcloud -

При появлении запроса выберите ближайший регион.

-

Когда вас спросят, хотите ли вы продолжить операцию развертывания, введите

Y.Через несколько минут ваше приложение появится в Интернете.

-

Посмотреть приложение:

просмотр приложения gcloudВ выводе скопируйте

web-site-url, web-адрес

для приложения. -

В окне браузера вставьте

URL-адрес веб-сайта, чтобы открыть

приложение.

Электронная почта не отображается, потому что вы еще не используете IAP, поэтому нет

информация о пользователе отправляется в приложение.

Включить IAP

Теперь, когда существует экземпляр App Engine, вы можете защитить его с помощью

ИАП:

-

В консоли Google Cloud перейдите на страницу Identity-Aware Proxy .

Перейти на страницу Identity-Aware Proxy

-

Поскольку вы впервые включили опцию аутентификации для

этого проекта вы увидите сообщение о том, что вам необходимо настроить свое согласие OAuth

экран, прежде чем вы сможете использовать IAP.Щелкните Настройка экрана согласия .

-

На вкладке OAuth Consent Screen страницы Credentials заполните

следующие поля:-

Если ваша учетная запись находится в организации Google Workspace, выберите Внешний

и щелкните Create . Для начала приложение будет доступно только пользователям, которым вы

Для начала приложение будет доступно только пользователям, которым вы

явно разрешить. -

В поле Application name введите

IAP Example. -

В поле Support email введите свой адрес электронной почты.

-

В поле Авторизованный домен введите часть имени хоста приложения

URL-адрес, напримерiap-example-999999.uc.r.appspot.com. Нажмите клавишуEnter

после ввода имени хоста в поле. -

В поле Ссылка на домашнюю страницу приложения введите URL-адрес вашего приложения, для

например,https://iap-example-999999.uc.r.appspot.com/. -

В поле строки политики конфиденциальности приложения укажите тот же URL-адрес, что и для

ссылка на домашнюю страницу в целях тестирования.

-

-

Нажмите Сохранить . Когда будет предложено создать учетные данные, вы можете закрыть окно.

-

В облачной консоли перейдите на страницу Identity-Aware Proxy .

Перейти на страницу Identity-Aware Proxy

-

Чтобы обновить страницу, щелкните

Обновить Обновить . В

На странице отображается список ресурсов, которые вы можете защитить. -

В столбце IAP щелкните, чтобы включить IAP для приложения.

-

В браузере снова перейдите по адресу

web-site-url. -

Вместо веб-страницы есть экран входа в систему для аутентификации.

Когда вы входите в систему, вам отказывают в доступе, потому что IAP не

иметь список пользователей, которым разрешено использовать приложение.

Добавить авторизованных пользователей в приложение

-

В облачной консоли перейдите на страницу Identity-Aware Proxy.

Перейти на страницу Identity-Aware Proxy

-

Установите флажок для приложения App Engine и нажмите

Добавить участника . -

Введите

allAuthenticatedUsers, а затем выберите

Cloud IAP / IAP-Secured Web App User роль. -

Нажмите Сохранить .

Теперь любой пользователь, прошедший аутентификацию Google, может получить доступ к приложению. Если ты хочешь,

вы можете дополнительно ограничить доступ, добавив только одного или нескольких человек или

групп в составе:

-

Любой адрес электронной почты Gmail или Google Workspace

-

Адрес электронной почты Группы Google

-

Доменное имя Google Workspace

Доступ к приложению

-

В браузере перейдите по адресу

web-site-url.

-

Чтобы обновить страницу, нажмите Обновить обновить .

-

На экране входа в систему войдите со своими учетными данными Google.

На странице отображается страница «Здравствуйте,

, адрес электронной почты пользователя,» с вашим

Адрес электронной почты.Если вы по-прежнему видите ту же страницу, что и раньше, возможно, проблема в

браузер не обновляет полностью новые запросы теперь, когда вы включили

ИАП. Закройте все окна браузера, снова откройте их и попробуйте еще раз.

Концепции аутентификации

Приложение может аутентифицировать своих пользователей и ограничивать доступ несколькими способами.

только авторизованным пользователям. Общие методы аутентификации с уменьшением уровня усилий

для приложения перечислены в следующих разделах.

| Опция | Преимущества | Недостатки |

|---|---|---|

| Аутентификация приложения |

|

|

| OAuth3 |

|

|

| ИАП |

|

|

Аутентификация, управляемая приложением

С помощью этого метода приложение управляет всеми аспектами аутентификации пользователя.

самостоятельно. Приложение должно поддерживать собственную базу данных учетных данных пользователей и управлять

пользовательские сеансы, и он должен предоставлять функции для управления учетными записями пользователей и

пароли, проверка учетных данных пользователя, а также выпуск, проверка и обновление пользовательских сеансов

с каждым аутентифицированным логином. На следующей диаграмме показан управляемый приложением

На следующей диаграмме показан управляемый приложением

Метод аутентификации.

Как показано на схеме, после входа пользователя в систему приложение создает и поддерживает

информация о сеансе пользователя. Когда пользователь делает запрос к приложению,

запрос должен включать информацию о сеансе, за которую отвечает приложение

проверка.

Основным преимуществом этого подхода является его автономность и

управление приложением. Приложение даже не должно быть

доступно в Интернете.Главный минус в том, что

теперь приложение отвечает за все управление аккаунтом

функциональность и защита всех конфиденциальных учетных данных.

Внешняя аутентификация с помощью OAuth3

Хорошей альтернативой работе со всем в приложении является использование

внешняя служба идентификации, такая как Google, которая обрабатывает всех пользователей

информацию об учетной записи и ее функциональность, и несет ответственность за сохранность

конфиденциальные учетные данные. Когда пользователь пытается войти в приложение,

Когда пользователь пытается войти в приложение,

запрос перенаправляется в службу идентификации, которая проверяет подлинность

пользователя, а затем перенаправить запрос обратно в приложение с необходимыми

предоставлена информация для аутентификации.Для получения дополнительной информации см.

Аутентификация как конечный пользователь.

На следующей схеме показана внешняя аутентификация с помощью OAuth3.

метод.

Поток на диаграмме начинается, когда пользователь отправляет запрос на доступ к

приложение. Вместо того, чтобы отвечать напрямую, приложение перенаправляет браузер пользователя.

на платформу идентификации Google, которая отображает страницу для входа в Google. После

После успешного входа в систему браузер пользователя возвращается в приложение.

Этот запрос включает информацию, которую приложение может использовать для поиска информации.

о теперь аутентифицированном пользователе, и теперь приложение отвечает пользователю.

Этот метод имеет много преимуществ для приложения. Делегирует все

Делегирует все

функциональность управления аккаунтом и риски для внешнего сервиса, который

может улучшить безопасность входа и учетной записи без необходимости приложения

менять. Однако, как показано на предыдущей диаграмме, приложение должно

иметь доступ к Интернету, чтобы использовать этот метод. Приложение также

отвечает за управление сеансами после аутентификации пользователя.

Прокси-сервер с идентификацией

Третий подход, который рассматривается в этом руководстве, - использовать IAP для

обрабатывать всю аутентификацию и управление сеансами с любыми изменениями в

приложение.IAP перехватывает все веб-запросы к вашему приложению, блокирует

любой, который не был аутентифицирован, и передает другим пользователям

идентификационные данные добавляются к каждому запросу.

Обработка запроса показана на следующей диаграмме.

Запросы от пользователей перехватываются IAP, который блокирует

неаутентифицированные запросы. Запросы, прошедшие проверку подлинности, передаются в

Запросы, прошедшие проверку подлинности, передаются в

приложение, при условии, что аутентифицированный пользователь находится в списке разрешенных

пользователей. К запросам, прошедшим через IAP, добавлены заголовки.

идентификация пользователя, который сделал запрос.

Приложению больше не требуется обрабатывать учетную запись пользователя или сеанс.

Информация. Любая операция, которой необходимо знать уникальный идентификатор для

пользователь может получить это непосредственно из каждого входящего веб-запроса. Однако это может

использоваться только для вычислительных служб, поддерживающих IAP, например

как App Engine и

балансировщики нагрузки. Вы не можете использовать IAP на локальной машине разработки.

авторизовать Модуль

- Автор: Эрнесто Ревилла [email protected], Яко Системас, Райан Пэннинг

- Пакет: SimpleSAMLphp

Этот модуль предоставляет фильтр авторизации пользователей, основанный на сопоставлении атрибутов для тех приложений, которые не отделяют аутентификацию от авторизации и не устанавливают некоторые разрешения по умолчанию для аутентифицированных пользователей.

-

авторизовать: авторизовать - Авторизовать определенных пользователей на основе соответствия атрибутов

1

авторизовать: авторизовать

Можно определить три параметра конфигурации: deny , regex и reject_msg . Все остальные параметры конфигурации фильтра считаются правилами сопоставления атрибутов.

Неавторизованным пользователям будет показана страница 403 Forbidden.

1,1

отрицать

По умолчанию фильтр выполняет авторизацию только в том случае, если найдено совпадение атрибутов (по умолчанию разрешено).Если установлено значение TRUE, эта опция отменяет это правило и авторизует пользователя, если не найдено совпадение атрибутов (по умолчанию - запретить), вызывая несанкционированное действие.

Примечание. Эта опция должна быть логической (ИСТИНА / ЛОЖЬ), иначе она будет считаться правилом сопоставления атрибутов.

1,2

регулярное выражение

Включает или отключает сопоставление шаблонов регулярных выражений для определенных значений атрибутов. Для обратной совместимости этот параметр по умолчанию имеет значение ИСТИНА, но его можно отключить, установив для него значение ЛОЖЬ.

Примечание. Эта опция должна быть логической (ИСТИНА / ЛОЖЬ), иначе она будет считаться правилом сопоставления атрибутов.

1,3

reject_msg

Этот параметр можно использовать для предоставления локализованного настраиваемого сообщения неавторизованному пользователю. Например: индивидуальные инструкции по устранению проблемы с авторизацией, конкретные контактные данные и т. Д.

Это должен быть массив пар ключ / значение с ключами в качестве кода языка. Вы можете использовать HTML в сообщении. См. Пример ниже.

1.4 Правила атрибутов

Каждая дополнительная опция конфигурации фильтра считается правилом сопоставления атрибутов. Для каждого атрибута вы можете указать строку или массив строк для сопоставления. Если один из этих атрибутов соответствует одному из правил (оператор ИЛИ), пользователь авторизован / не авторизован (в зависимости от параметра конфигурации deny).

Для каждого атрибута вы можете указать строку или массив строк для сопоставления. Если один из этих атрибутов соответствует одному из правил (оператор ИЛИ), пользователь авторизован / не авторизован (в зависимости от параметра конфигурации deny).

Примечание: если регулярное выражение включено, вы должны использовать формат preg_match, то есть вы должны заключить его с разделителем, который не появляется внутри регулярного выражения (например,(user1 | user2 | user3) @ example.edu $ / ',

],

'schacUserStatus' => '@urn: mace: terena.org: userStatus:'.

'example.org:service:active.*@',

]

]

Альтернативный способ использования этого фильтра - запретить определенным пользователям. Или даже используйте несколько фильтров для создания простого ACL, сначала разрешив группу пользователей, но затем запретив «черный список» пользователей.

'authproc.sp' => [

60 => массив [

'class' => 'авторизовать: авторизовать',

'deny' => правда,

'uid' => [

'/. (stu1 | stu2 | stu3) @ example.edu $ / ',

]

]

]

(stu1 | stu2 | stu3) @ example.edu $ / ',

]

]

]

Сопоставление с образцом регулярного выражения можно отключить, что позволяет использовать правила точного сопоставления атрибутов. Это может быть полезно в тех случаях, когда вы знаете, каким должно быть значение. Примером этого является использование атрибута memberOf или использование фильтра ldap: AttributeAddUsersGroups с атрибутом group.

Кроме того, показаны некоторые полезные инструкции.

'authproc.sp' => [

60 => [

'class' => 'авторизовать: авторизовать',

'regex' => ложь,

'группа' => [

'CN = SimpleSAML Student, CN = Users, DC = example, DC = edu',

'CN = Все учителя, OU = Персонал, DC = example, DC = edu',

],

'reject_msg' => [

'ru' => 'Эта услуга доступна только студентам и учителям.'.

'Обратитесь в службу поддержки .',

'nl' => 'Deze dienst is alleen beschikbaar voor studenten en docenten. ' .

'Neem contact op встретил поддержку .',

]

]

]

' .

'Neem contact op встретил поддержку .',

]

]

]

PHP 8 MySQL Tutorial: Создание системы входа и аутентификации пользователей

В этом руководстве мы узнаем, как создать безопасную систему аутентификации пользователей PHP 8 и входа в систему с базой данных MySQL, используя подход процедурного программирования.В следующей демонстрации вы можете проверить окончательный результат этого руководства по системе входа в PHP 8.

Аутентификация пользователя - это стандартный механизм безопасности. Он позволяет идентифицированным пользователям получать доступ к любому цифровому приложению или веб-сайту. Это строго предотвращает доступ неопознанных пользователей к веб-сайту или мобильному приложению.

В повседневной жизни мы используем цифровые продукты, такие как Facebook, Twitter, Gmail, и мы почти знакомы с механизмами регистрации и входа в систему. Вы создаете учетную запись перед входом в эти приложения, чтобы вы могли использовать их функции.

Вы создаете учетную запись перед входом в эти приложения, чтобы вы могли использовать их функции.

Что мы узнаем:

В этой статье мы выделим некоторые из основных функций, которые необходимы для создания полной системы входа и регистрации с PHP и MySQL.

- Создание форм входа и регистрации с помощью Bootstrap 4

- Установление подключения к базе данных MySQL с помощью проекта PHP

- Управление данными пользователя в сеансе

- Проверка PHP на стороне сервера

- Обработка сообщений об ошибках

- Отправка сообщения электронной почты с подтверждением пользователя с использованием подключаемого модуля SwiftMailer

- Защита пароля с помощью механизма хеширования пароля

- Проверка пароля

- Перенаправление URL-адресов на основе состояния входа пользователя в систему

- Отображение данных пользователя, вошедшего в систему, с помощью сеанса PHP

- Выход и разрушение сеанса

Структура файлов и папок PHP 8

Откройте MAMP или XAMPP и затем запустите свой веб-сервер, перейдите в папку htdocs и создайте следующую папку и файлы, которые необходимы для разработки нашей системы аутентификации пользователей.

\ - аутентификация пользователя php

| - конфигурация

| --- db.php

| - контроллеры

| --- login.php

| --- register.php

| --- user_activation.php

| - css

| --- style.css

| - lib

| --- Сторонние плагины

| - dashboard.php

| - header.php

| - index.php

| - logout.php

| - signup.php

| - user_verification.php

Создание базы данных и таблицы в MySQL

Наш локальный веб-сервер запущен и работает, перейдите в PHPMyAdmin.

Сначала создайте базу данных `your_database_name` .

Создайте таблицу `table_name` в базе данных MySQL.

Вы можете создать столбцы вручную или даже выполнить приведенный ниже сценарий sql на вкладке SQL , чтобы создать столбцы со следующими значениями.

СОЗДАТЬ ТАБЛИЦУ `users` (

`id` int (11) НЕ ПУСТО,

varchar (100) NOT NULL,

varchar (100) NOT NULL,

`email` varchar (50) НЕ NULL,

varchar (50) NOT NULL,

varchar (255) NOT NULL,

`token` varchar (255) НЕ NULL,

is_active enum ('0', '1') НЕ NULL,

date_time дата NOT NULL

) ДВИГАТЕЛЬ = ИННОДБ ДИАГРАММА ПО УМОЛЧАНИЮ = utf8;

Connect Database

Добавьте следующий код в файл config / db. php файл.

php файл.

Метод ob_start () следит за буферизацией вывода и позволяет нам использовать заголовок.

$ _SESSION позволяет нам сохранять данные, которые мы можем использовать в нашем приложении PHP, сеанс остается активным, пока открыто окно браузера.

Создание пользовательского интерфейса формы регистрации и входа в систему с помощью Bootstrap 4

Для разработки пользовательского интерфейса формы регистрации и входа в систему мы используем Bootstrap 4, добавляем ссылку Bootstrap CSS, JavaScript и jQuery в раздел заголовка HTML-макета.

Добавьте следующий код в файл signup. php .

php .

Пример системы регистрации пользователей PHP

Добавьте следующий код в индекс . php для создания макета формы входа.

php для создания макета формы входа.

Система входа в PHP

Чтобы добавить стиль в приложение аутентификации пользователей PHP, перейдите в css / style. css и добавьте следующий код.

css и добавьте следующий код.

* {

размер коробки: рамка-рамка;

}

тело {

font-weight: 400;

цвет фона: # EEEFF4;

}

тело,

html,

.Приложение,

.vertical-center {

ширина: 100%;

высота: 100%;

}

.navbar {

фон: # 1833FF! important;

ширина: 100%;

}

.btn-outline-primary {

цвет границы: # 1833FF;

цвет: # 1833FF;

}

.btn-outline-primary: hover {

цвет фона: # 1833FF;

цвет: #ffffff;

}

.vertical-center {

дисплей: гибкий;

выравнивание текста: слева;

justify-content: center;

flex-direction: столбец;

}

.inner-block {

ширина: 450 пикселей;

маржа: авто;

фон: #ffffff;

box-shadow: 0px 14px 80px rgba (34, 35, 58, 0,2);

отступ: 40px 55px 45px 55px;

переход: все .3s;

радиус границы: 20 пикселей;

}

.vertical-center .form-control: focus {

цвет границы: # 2554FF;

тень коробки: нет;

}

.vertical-center h4 {

выравнивание текста: центр;

маржа: 0;

высота строки: 1;

padding-bottom: 20 пикселей;

}

метка {

font-weight: 500;

}

Сборка системы регистрации пользователей

Чтобы создать безопасную систему регистрации пользователей, нам нужно проникнуть внутрь контроллеров / регистра . php и поместите в него следующий код.

php и поместите в него следующий код.

0) {

$ email_exist = '

Пользователь с электронной почтой уже существует!

';

} еще {

$ _first_name = mysqli_real_escape_string ($ connection, $ firstname);

$ _last_name = mysqli_real_escape_string ($ connection, $ lastname);

$ _email = mysqli_real_escape_string ($ connection, $ email);

$ _mobile_number = mysqli_real_escape_string ($ connection, $ mobilenumber);

$ _password = mysqli_real_escape_string ($ соединение, $ пароль);

if (! preg_match ("/ ^ [a-zA-Z] * $ /", $ _first_name)) {

$ f_NameErr = '

Допускаются только буквы и пробелы. & + = §! \?] {8,20} $ / ", $ _password))) {

$ токен = md5 (rand (). time ());

$ password_hash = password_hash ($ пароль, PASSWORD_BCRYPT);

$ sql = "ВСТАВИТЬ пользователей (имя, фамилия, адрес электронной почты, номер мобильного телефона, пароль, токен, is_active,

date_time) VALUES ('{$ firstname}', '{$ lastname}', '{$ email}', '{$ mobilenumber}', '{$ password_hash}',

'{$ token}', '0', сейчас ()) ";

$ sqlQuery = mysqli_query ($ соединение, $ sql);

if (! $ sqlQuery) {

die ("Ошибка запроса MySQL!".mysqli_error ($ соединение));

}

if ($ sqlQuery) {

$ msg = 'Щелкните ссылку активации, чтобы подтвердить свой адрес электронной почты.

& + = §! \?] {8,20} $ / ", $ _password))) {

$ токен = md5 (rand (). time ());

$ password_hash = password_hash ($ пароль, PASSWORD_BCRYPT);

$ sql = "ВСТАВИТЬ пользователей (имя, фамилия, адрес электронной почты, номер мобильного телефона, пароль, токен, is_active,

date_time) VALUES ('{$ firstname}', '{$ lastname}', '{$ email}', '{$ mobilenumber}', '{$ password_hash}',

'{$ token}', '0', сейчас ()) ";

$ sqlQuery = mysqli_query ($ соединение, $ sql);

if (! $ sqlQuery) {

die ("Ошибка запроса MySQL!".mysqli_error ($ соединение));

}

if ($ sqlQuery) {

$ msg = 'Щелкните ссылку активации, чтобы подтвердить свой адрес электронной почты.

Нажмите здесь, чтобы подтвердить электронную почту

';

$ transport = (новый Swift_SmtpTransport ('smtp.gmail.com ', 465,' ssl '))

-> setUsername ('ваш[email protected]')

-> setPassword ('your_email_password');

$ mailer = новый Swift_Mailer ($ транспорт);

$ message = (new Swift_Message ('Пожалуйста, подтвердите адрес электронной почты!'))

-> setFrom ([$ email => $ firstname. ''. $ lastname])

-> setTo ($ email)

-> addPart ($ msg, "текст / html")

-> setBody ('Привет! Пользователь');

$ result = $ mailer-> отправить ($ сообщение);

if (! $ result) {

$ email_verify_err = '

Письмо с подтверждением не может быть отправлено!

';

} еще {

$ email_verify_success = '

Письмо с подтверждением отправлено!

';

}

}

}

}

} еще {

if (empty ($ firstname)) {

$ fNameEmptyErr = '

Имя не может быть пустым. ';

}

if (пусто ($ lastname)) {

$ lNameEmptyErr = '

Фамилия не может быть пустым.

';

}

if (empty ($ email)) {

$ emailEmptyErr = '

Адрес электронной почты не может быть пустым.

';

}

if (empty ($ mobilenumber)) {

$ mobileEmptyErr = '

Номер мобильного телефона не может быть пустым. ';

}

if (пусто ($ пароль)) {

$ passwordEmptyErr = '

Пароль не может быть пустым.

';

}

}

}

?>

';

}

if (пусто ($ lastname)) {

$ lNameEmptyErr = '

Фамилия не может быть пустым.

';

}

if (empty ($ email)) {

$ emailEmptyErr = '

Адрес электронной почты не может быть пустым.

';

}

if (empty ($ mobilenumber)) {

$ mobileEmptyErr = '

Номер мобильного телефона не может быть пустым. ';

}

if (пусто ($ пароль)) {

$ passwordEmptyErr = '

Пароль не может быть пустым.

';

}

}

}

?>

Включить базу данных для обработки пользовательских данных. Метод isset () проверяет данные формы, когда пользователь нажимает кнопку отправки с тем же атрибутом имени, который мы передали в форме регистрации.

Извлеките данные пользователя, такие как имя, фамилию, адрес электронной почты, мобильный номер и пароль , используя метод HTTP $ _POST [”] .

Проверить, существует ли адрес электронной почты, предоставленный пользователем, в базе данных с помощью сценария SQL с помощью метода mysqli_query () .

Проверить, не пустые ли значения формы.

Убедитесь, что адрес электронной почты пользователя уже существует, затем отобразите ошибку с помощью компонента сообщения Bootstrap alert. Мы делаем сообщение об ошибке глобальной переменной, чтобы мы могли показать его пользователю.

Метод mysqli_real_escape_string () очищает данные перед отправкой в базу данных.

Метод preg_match () выполняет проверку PHP для имени, мобильного имени и пароля. Для проверки значения электронной почты мы использовали метод filter_var () . Мы обернули ошибки и также сделали их глобальными.

Нам нужно сгенерировать случайный токен с помощью метода md5 (rand (). Time ()) для отправки проверочного письма на адрес электронной почты пользователя.

Для надежного хеширования пароля мы использовали метод password_hash (). Password_hash () создает новый хэш пароля, используя безопасный односторонний алгоритм хеширования.6.0 "

Нам нужно импортировать библиотеку SwiftMailer и добавить сценарий SwiftMailer, а также определить шаблон электронной почты, который будет отправлен пользователю.

Теперь нам нужно реализовать логику аутентификации пользователя внутри файла signup.php .

Пример системы регистрации пользователей PHP

googleapis.com/ajax/libs/jquery/3.5.1/jquery.min.js">

Скрипт проверки электронной почты пользователя в PHP 8

Мы определили конфигурации SwiftMailer в регистре . php , теперь реализуем скрипт проверки пользователя для отправки электронного письма с подтверждением.

php , теперь реализуем скрипт проверки пользователя для отправки электронного письма с подтверждением.

Добавьте следующий код в файл controllers / user_activation.php .

Электронный адрес пользователя успешно подтвержден!

';

}

} еще {

$ email_already_verified = '

Электронный адрес пользователя уже подтвержден!

';

}

}

} еще {

$ Activation_error = '

Ошибка активации!

';

}

}

?>

Добавьте следующий код в user_verification. php файл.

php файл.

Подтверждение пользователя

Демонстрация подтверждения адреса электронной почты пользователя

Если учетная запись пользователя подтверждена, нажмите следующую кнопку для входа.

Нажмите, чтобы войти

Создайте систему входа в PHP 8 с MySQL