Социальная инженерия для хакеров: способы и методы применения хакерами

Содержание

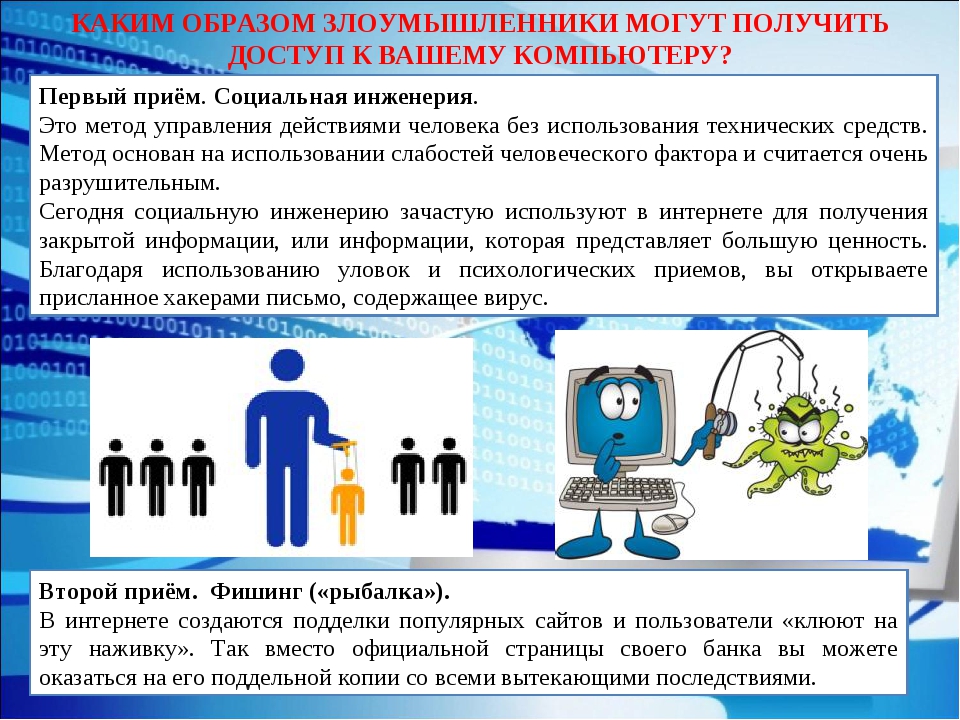

Социальная инженерия — методы, которыми хакеры пользуются, чтобы обмануть корпоративных пользователей и обойти самые мощные системы информационной безопасности.

Социальная инженерия — методы, которыми хакеры пользуются, чтобы обмануть корпоративных пользователей и обойти самые мощные системы информационной безопасности. О ловушках, расставляемых доверчивым сотрудникам, — в статье по итогам выступления Кевина Митника на конференции «Информационная безопасность предприятия», прошедшей в Москве в 2005 году.

Кевин Митник — в прошлом хакер, взломавший информационные системы крупнейших компаний мира, а ныне консультант по информационной безопасности, учредитель компании Mitnick Security Consulting. Автор книг «Искусство обмана» и «Искусство вторжения».

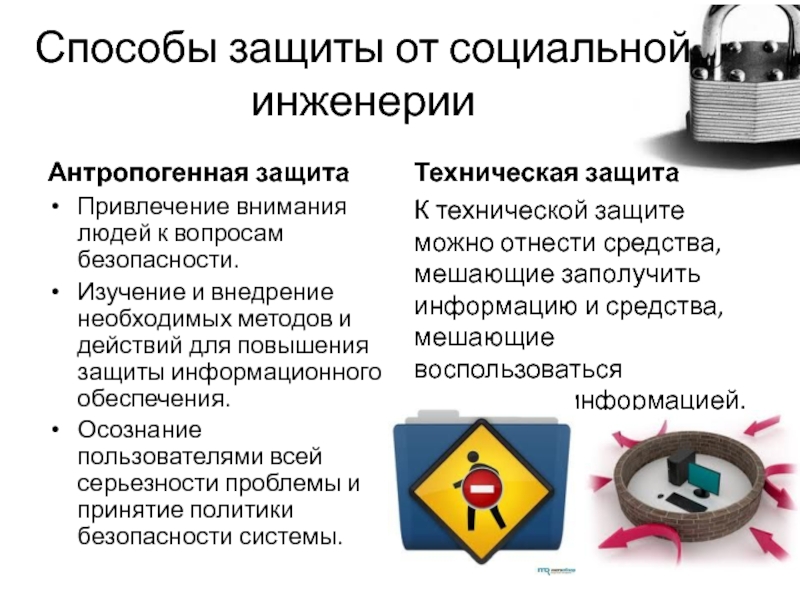

Сегодня человеческий фактор в информационной безопасности играет гораздо более важную роль, чем 20 лет назад, когда Интернет не был коммерческим и его пользователями были лишь специалисты. Многие компании, которые думают, что проблему информационной безопасности можно решить просто с помощью аппаратных и программных средств, сильно заблуждаются. Технологии безопасности, которым мы привыкли доверять, — межсетевые экраны, устройства идентификации, средства шифрования, системы обнаружения сетевых атак и другие — малоэффективны в противостоянии хакерам, использующим методы социальной инженерии. Необходима мощная работа с персоналом, обучение сотрудников применению политики безопасности и техникам противостояния социоинженерам — только тогда ваша система безопасности будет комплексной.

Многие компании, которые думают, что проблему информационной безопасности можно решить просто с помощью аппаратных и программных средств, сильно заблуждаются. Технологии безопасности, которым мы привыкли доверять, — межсетевые экраны, устройства идентификации, средства шифрования, системы обнаружения сетевых атак и другие — малоэффективны в противостоянии хакерам, использующим методы социальной инженерии. Необходима мощная работа с персоналом, обучение сотрудников применению политики безопасности и техникам противостояния социоинженерам — только тогда ваша система безопасности будет комплексной.

Непрямая атака

Представьте ситуацию: крупный московский офисный центр. Вы входите в лифт и видите на полу компакт-диск с логотипом известной компании и наклейкой: «Строго конфиденциально. Заработная плата сотрудников за 2005 год». Самая естественная человеческая реакция — взять этот диск, отнести в свой офис и вставить в CD-ROM своего рабочего компьютера. Предположим, вы так и сделали. На диске — файл со знакомой иконкой MS Excel. Вы пытаетесь его открыть, но вместо столбиков цифр и фамилий видите лишь сообщение операционной системы: «ошибка, файл поврежден». В этот момент на ваш компьютер, помимо вашей воли и вашего ведома, загружается вредоносная программа. В лучшем случае это «троянец», отслеживающий, какие клавиши вы нажимаете и какие совершаете операции, и передающий эту информацию по мгновенно налаженному каналу связи на чужой компьютер. В худшем варианте — вирус, который в считанные мгновения разрушит вашу информационную систему и распространится по локальной сети, пожирая всю корпоративную информационную систему. Вы ведь подключены к локальной сети, правда?

Предположим, вы так и сделали. На диске — файл со знакомой иконкой MS Excel. Вы пытаетесь его открыть, но вместо столбиков цифр и фамилий видите лишь сообщение операционной системы: «ошибка, файл поврежден». В этот момент на ваш компьютер, помимо вашей воли и вашего ведома, загружается вредоносная программа. В лучшем случае это «троянец», отслеживающий, какие клавиши вы нажимаете и какие совершаете операции, и передающий эту информацию по мгновенно налаженному каналу связи на чужой компьютер. В худшем варианте — вирус, который в считанные мгновения разрушит вашу информационную систему и распространится по локальной сети, пожирая всю корпоративную информационную систему. Вы ведь подключены к локальной сети, правда?

Это типичный пример социальной инженерии — нарушения информационной безопасности компании с помощью воздействия на человека. Есть много способов манипулировать людьми, и любопытство — только один из мотивов, которые можно использовать.

Почему злоумышленники прибегают к социальной инженерии?

- Это проще, чем взломать техническую систему безопасности.

- Такие атаки не вычислить с помощью технических средств защиты информации.

- Это недорого.

- Риск — чисто номинальный.

- Работает для любой операционной системы.

- Эффективно практически на 100%.

База для социоинженера

Первый этап любой атаки — исследование. Используя официальную отчетность компании-жертвы, ее заявки на патенты, сообщения о ней в прессе, рекламные буклеты этой фирмы и, конечно же, корпоративный сайт, хакер пытается получить максимум информации об организации и ее сотрудниках. В ход идет даже содержимое мусорных корзин, если его удается раздобыть. Социоинженер выясняет, кто в компании имеет доступ к интересующим его материалам, кто в каком подразделении работает и где это подразделение расположено, какое программное обеспечение установлено на корпоративных компьютерах…

Словом, все, что только можно.

Хакер всегда стремится выдать себя за того, кто имеет право на доступ к интересующим его данным и кому эти данные действительно нужны по долгу службы. Для этого он должен свободно ориентироваться в терминологии, владеть профессиональным жаргоном, знать внутренние порядки компании-жертвы. Затем следует разработка плана атаки: предстоит изобрести предлог или схему обмана, которые помогут построить доверительные отношения с нужным сотрудником. Если атака прошла успешно и работник организации ничего не заподозрил, хакер, скорее всего, не ограничится одним вторжением, а вернется и будет дальше пользоваться возникшим доверием.

Ошибка резидента (пример из фильма «Дневной дозор»): главный герой (Антон Городецкий), успешно сымитировав личность представителя вражеского стана, пытается проникнуть в этот самый стан. Проходя мимо охранника, он небрежно бросает ему: «Привет, Витек!» — ориентируясь на бейдж с именем стража, приколотый к его пиджаку. Разоблачение следует немедленно: пиджак на охраннике — чужой.

Разоблачение следует немедленно: пиджак на охраннике — чужой.

Самые распространенные методы атак:

- Выяснение, передача или несанкционированная смена паролей

- Создание учетных записей (с правами пользователя или администратора)

- Запуск вредоносного программного обеспечения (например, «троянца»)

- Выяснение телефонных номеров или иных способов удаленного доступа к корпоративной информационной системе

- Фишинг (электронное мошенничество)

- Несанкционированное добавление дополнительных прав и возможностей зарегистрированным пользователям системы

- Передача или распространение конфиденциальной информации.

Прямая атака

В «доэлектронную эру» социальной инженерией пользовались злоумышленники, звонившие по телефону. Например, для того чтобы получить доступ к базе абонентов телефонной компании, достаточно было позвонить туда и представиться сотрудником сервисной службы, совершающим плановую проверку, или работником органов власти, уточняющим данные. Главное — выбрать нужный тон. Этот метод действует и сейчас, а современные средства телефонии только облегчают хакерам задачу. Так, с помощью специальной приставки к аппарату звонящий может изменить тембр голоса. А использование офисной мини-АТС помогает замести следы — усложнить определение номера, с которого звонят. Хакер набирает один из телефонов компании и спрашивает у сотрудника его логин и пароль, представляясь системным администратором. Если это крупная организация, где не все сотрудники знают друг друга, велика вероятность того, что пользователь сообщит социоинженеру интересующие его данные.

Главное — выбрать нужный тон. Этот метод действует и сейчас, а современные средства телефонии только облегчают хакерам задачу. Так, с помощью специальной приставки к аппарату звонящий может изменить тембр голоса. А использование офисной мини-АТС помогает замести следы — усложнить определение номера, с которого звонят. Хакер набирает один из телефонов компании и спрашивает у сотрудника его логин и пароль, представляясь системным администратором. Если это крупная организация, где не все сотрудники знают друг друга, велика вероятность того, что пользователь сообщит социоинженеру интересующие его данные.

Невероятно, но факт: в ходе специального исследования 7 из 10 офисных сотрудниц лондонского вокзала Ватерлоо назвали свои логин и пароль незнакомцу в обмен на шоколадку!

С распространением компьютеров возможности социальной инженерии расширились. Теперь для атаки можно использовать электронную почту или ICQ. Иногда даже не нужно подделывать стиль того, от чьего имени пишешь, и сотрудник все равно ничего не заподозрит. Например, человеку приходит «письмо от начальства»: «Прошу направить мне копию базы данных по клиентам Северного Федерального округа в формате MS Excel в срок до 15.00 сегодня, 5 марта». Он, конечно же, направит — и прости-прощай секретные данные. Или «письмо от системного администратора»: «Уважаемые коллеги! В связи с обновлением версии системы совместной работы ваш логин и пароль изменен. Ваш новый логин и пароль — во вложенном файле». На самом же деле вложение содержит вирус, выводящий из строя операционную систему. Последнее — реальный пример из недавней практики московской компании «Òàóýð».

Например, человеку приходит «письмо от начальства»: «Прошу направить мне копию базы данных по клиентам Северного Федерального округа в формате MS Excel в срок до 15.00 сегодня, 5 марта». Он, конечно же, направит — и прости-прощай секретные данные. Или «письмо от системного администратора»: «Уважаемые коллеги! В связи с обновлением версии системы совместной работы ваш логин и пароль изменен. Ваш новый логин и пароль — во вложенном файле». На самом же деле вложение содержит вирус, выводящий из строя операционную систему. Последнее — реальный пример из недавней практики московской компании «Òàóýð».

Бреши в информационной системе — сотрудники обычно:

- считают, что корпоративная система безопасности непогрешима, и теряют бдительность

- легко верят полученной информации, независимо от ее источника

- считают соблюдение корпоративной политики безопасности пустой тратой времени и сил

- недооценивают значимость информации, которой владеют

- искренне хотят помочь каждому, кто об этом просит

- не осознают пагубных последствий своих действий.

Ключик к каждому

В различных странах люди по-разному подвержены социоинженерному воздействию. Россияне — не самая доверчивая нация, а вот жители США и Японии очень внушаемы. В каждой стране есть свои культурные особенности, которые должен учитывать социоинженер. Например, на западе прекрасно работает «норма взаимности»: если человеку сделать что-то приятное, он будет чувствовать себя обязанным и при первой же возможности постарается отплатить добром. В Испании атака успешнее всего пройдет, если использовать личное доверие, завязать с жертвой приятельские отношения. А немец скорее поддастся на уловки хакера, если сыграть на его приверженности к корпоративному порядку.

Независимо от национальности, наиболее уязвимы для атак социоинженеров новые сотрудники. Как правило, им еще не успели рассказать о всех существующих корпоративных правилах, они не изучили регламентов информационной безопасности. Новички еще не знают всех своих коллег, особенно лично. К тому же, им свойственна повышенная доверчивость и готовность помочь, дабы зарекомендовать себя как активных и отзывчивых членов команды, на которых можно положиться. Они вряд ли будут интересоваться правами доступа социального инженера, который выдает себя за другого сотрудника, особенно вышестоящего.

Новички еще не знают всех своих коллег, особенно лично. К тому же, им свойственна повышенная доверчивость и готовность помочь, дабы зарекомендовать себя как активных и отзывчивых членов команды, на которых можно положиться. Они вряд ли будут интересоваться правами доступа социального инженера, который выдает себя за другого сотрудника, особенно вышестоящего.

Возможно, вас атакуют, если ваш собеседник:

- проявляет к вам повышенный интерес, преувеличенное внимание и заботу

- отказывается дать вам свои координаты

- обращается к вам со странной или необычной просьбой

- пытается втереться к вам в доверие или льстит вам

- говорит с вами подчеркнуто начальственным тоном.

Даже самые бдительные сотрудники не всегда могут распознать социальную инженерию. Да они и не должны действовать как детектор лжи. Ключевой фактор успеха — обучение. Политики безопасности должны войти в плоть и кровь каждого, кто работает в компании. И, разумеется, прежде чем втолковывать сотрудникам суть этих политик, нужно их разработать.

И, разумеется, прежде чем втолковывать сотрудникам суть этих политик, нужно их разработать.

Социальная инженерия и хакеры | Блог Касперского

Социальная инженерия, иногда называемая наукой и искусством взлома человеческого сознания, становится все более популярной в связи с повышением роли социальных сетей, электронной почты или других видов онлайн-коммуникации в нашей жизни. В сфере информационной безопасности данный термин широко используется для обозначения ряда техник, используемых киберпреступниками. Последние имеют своей целью выманивание конфиденциальной информации у жертв либо побуждают жертв к совершению действий, направленных на проникновение в систему в обход системы безопасности.

Даже сегодня, когда на рынке доступно огромное количество продуктов для обеспечения информационной безопасности, человек все еще владеет ключами от всех дверей. Будь то комбинация учетных данных (логин и пароль), номер кредитной карты или данные для доступа к онлайн-банку, самое слабое звено в системе обеспечения безопасности — это не технологии, а живые люди. Таким образом, если злоумышленники применяют к пользователям манипулятивные психологические техники, очень важно знать, какие приемы наиболее характерны в данной ситуации, а также понимать принцип их работы, чтобы избежать неприятностей.

Таким образом, если злоумышленники применяют к пользователям манипулятивные психологические техники, очень важно знать, какие приемы наиболее характерны в данной ситуации, а также понимать принцип их работы, чтобы избежать неприятностей.

Социальная инженерия — понятие совсем не новое, оно появилось давным-давно. Известными специалистами-практиками в этой науке стали, например, Кевин Митник и Фрэнк Абаньяле, которые на сегодняшний день являются ведущими консультантами по безопасности. Они живая иллюстрация того, что преступники могут превращаться в уважаемых экспертов. К примеру, тот же Фрэнк Абаньяле был одним из самых знаменитых и виртуозных мошенников: он умел создавать множество личностей, подделывать чеки и обманывать людей, вытягивая из них конфиденциальную информацию, необходимую для работы мошеннических схем. Если вы смотрели фильм «Поймай меня, если сможешь», вы имеете представление о том, на что способен специалист по социнженерии, если он имеет перед собой ясную цель. Вам просто следует помнить, что для получения от вас нужной информации социнженер может использовать различные мошеннические схемы, не ограничивающиеся приемами, связанными с технологиями или компьютерами, так что лучше пользователям с осторожностью относиться к подозрительным действиям, даже если они кажутся обычными. Классическим приемом, например, является выманивание пароля в телефонном звонке. Кажется, что никто в здравом уме не сообщит свой пароль постороннему, но звонок «с работы» в 9 утра в воскресенье, требующий приехать для какой-то мелочевой технической операции над вашим компьютером, несколько меняет дело. Когда «ваш администратор» предложит просто сказать ему пароль, чтобы он все сделал за вас, вы не только сообщите пароль, но и поблагодарите его за заботу! Ну, может, не лично вы, но примерно половина ваших коллег поступит так гарантированно.

Вам просто следует помнить, что для получения от вас нужной информации социнженер может использовать различные мошеннические схемы, не ограничивающиеся приемами, связанными с технологиями или компьютерами, так что лучше пользователям с осторожностью относиться к подозрительным действиям, даже если они кажутся обычными. Классическим приемом, например, является выманивание пароля в телефонном звонке. Кажется, что никто в здравом уме не сообщит свой пароль постороннему, но звонок «с работы» в 9 утра в воскресенье, требующий приехать для какой-то мелочевой технической операции над вашим компьютером, несколько меняет дело. Когда «ваш администратор» предложит просто сказать ему пароль, чтобы он все сделал за вас, вы не только сообщите пароль, но и поблагодарите его за заботу! Ну, может, не лично вы, но примерно половина ваших коллег поступит так гарантированно.

«Компания может тратить сотни тысяч долларов на брандмауэры, шифрование и другие технологии обеспечения безопасности, но, если мошенник может позвонить одному из надежных сотрудников и через него получить доступ к конфиденциальной информации, все средства, потраченные во имя безопасности, были потрачены зря», — говорит Кевин Митник.

Большинство киберпреступников не станут тратить время на осуществление технологически сложных приемов взлома, если необходимые сведения можно получить, используя навыки в области социнженерии. Более того, существует множество сайтов, где описаны принципы работы подобных техник и причины их успеха. Один из этих сайтов называется SocialEngineer.org, и он предлагает весьма полезную основу для теоретического изучения принципов социнженерии, дополняя ее большим количеством реальных примеров.

Мы используем речь каждый день, влияя на действия друг друга, хотя часто не замечаем этого. Но язык с точки зрения социнженерии имеет несколько недостатков, так как он связан с нашим субъективным восприятием фактов, при котором мы можем опустить некоторые части истории, исказить смысл или сделать некоторые обобщения. НЛП, или нейролингвистическое программирование, которое изначально было создано для лечебных целей, сегодня считается «мутировавшей» формой гипноза, используемой социнженерами как инструмент манипуляции жертвами и оказания на них влияния с целью побудить их выполнить действия, ведущие к успеху атаки. В результате данной тактики жертва может сообщить свой пароль, разгласить конфиденциальную информацию, отказаться от какой-либо меры обеспечения безопасности, то есть, может сделать все что угодно, чтобы убрать препятствия на пути злоумышленников.

В результате данной тактики жертва может сообщить свой пароль, разгласить конфиденциальную информацию, отказаться от какой-либо меры обеспечения безопасности, то есть, может сделать все что угодно, чтобы убрать препятствия на пути злоумышленников.

Хотя связь между психологией и хакингом кажется чересчур натянутой, на самом деле онлайн-атаки основаны на тех же принципах, которые лежат в основе «офлайнового» мошенничества. Принцип возвратности («если я окажу тебе услугу, ты окажешь услугу мне»), принцип социальной проверки (вы оцениваете свое поведение как правильное, если наблюдаете такое же поведение у большинства), преклонение перед авторитетами (проявление большей степени доверия к сотруднику полиции, врачу, сотруднику технической поддержки, кому-либо более «высокого ранга») — это универсальные для всех способы выстраивания общения в социуме и удовлетворения наших базовых социальных инстинктов. Социнженер знает, на какие кнопки нажимать, чтобы получить желаемый ответ, создавая контекст (канву) для формирования правдоподобной легенды, которая смогла бы создать ощущение срочности. Для опытных специалистов в сфере социнженерии не составит труда обойти рациональное мышление человека, и им понадобится только доля секунды, чтобы добиться преимущества и получить от жертвы необходимые данные.

Для опытных специалистов в сфере социнженерии не составит труда обойти рациональное мышление человека, и им понадобится только доля секунды, чтобы добиться преимущества и получить от жертвы необходимые данные.

Однако в данной статье мы в большей степени обратим внимание на различные техники, используемые онлайн-мошенниками для незаконного получения информации и прибыли от жертв, которые «хотели как лучше». Как мы уже упомянули, принципы, используемые для мошеннических схем в Интернете, похожи на те, которые используются в реальной жизни, но так как Интернет — это огромная машина распространения информации, одно фишинговое сообщение может быть отправлено миллионам получателей в течение самого короткого времени. То есть в таких условиях данный тип атак может превратиться в беспроигрышную лотерею: даже если только небольшая часть от общего числа потенциальных жертв попадется на удочку, это все равно означает огромную прибыль для организации или человека, стоящего за атакой.

«Заниматься тем, чем я занимался в молодости, сегодня во много раз легче. Технологии подстегивают эволюцию преступлений», — говорит Фрэнк Уильям Абаньяле.

Технологии подстегивают эволюцию преступлений», — говорит Фрэнк Уильям Абаньяле.

Сегодня одним из самых распространенных методов получения конфиденциальной информации является фишинг (термин образован от игры слов password harvesting fishing — «ловля паролей»). Фишинг можно охарактеризовать как тип компьютерного мошенничества, который использует принципы социальной инженерии с целью получения от жертвы конфиденциальной информации. Киберпреступники обычно осуществляют свои действия при помощи электронной почты, сервисов мгновенных сообщений или SMS, посылая фишинговое сообщение, в котором напрямую просят пользователя предоставить информацию (путем ввода учетных данных в поля сайта-подделки, скачивания вредоносного ПО при нажатии ссылки и т.д.), благодаря чему злоумышленники получают желаемое при полном неведении со стороны жертвы.

Мы наблюдали процесс развития вредоносного ПО, который во многом использовал принципы социнженерии. Раньше факт заражения компьютера вирусом был весьма очевиден: пользователь видел странные сообщения, иконки, картинки — одним словом, все, что обнаруживало участие злоумышленника. Сегодня нас уже не удивляют примеры вредоносного ПО, которое получает доступ к системам жертв путем применения трюков, характерных для социнженерии, и остается невидимым для пользователя до того момента, как выполнит свою задачу. Бесконечная игра в кошки-мышки между хакерами и компаниями, создающими средства информационной безопасности, подтверждает: образование и информирование — это ключевой защитный механизм, необходимый для пользователей. Они должны следить за новостями и новыми веяниями в мире информационной безопасности, а также знать о ключевых тактиках мошенников.

Сегодня нас уже не удивляют примеры вредоносного ПО, которое получает доступ к системам жертв путем применения трюков, характерных для социнженерии, и остается невидимым для пользователя до того момента, как выполнит свою задачу. Бесконечная игра в кошки-мышки между хакерами и компаниями, создающими средства информационной безопасности, подтверждает: образование и информирование — это ключевой защитный механизм, необходимый для пользователей. Они должны следить за новостями и новыми веяниями в мире информационной безопасности, а также знать о ключевых тактиках мошенников.

Множество интересных примеров взлома основаны на техниках социнженерии, которые, в свою очередь, помогают злоумышленникам доставить вредоносное ПО жертвам. Среди наиболее популярных — фальшивые обновления Flash Player и других популярных программ, вшитые в документ Word исполняемые файлы и многое другое.

Большинство описанных выше методов проведения атаки направлены на жителей Латинской Америки, так как технологические угрозы такого типа не до конца понятны или распространены в регионе, а если еще и принять во внимание, что большинство компьютеров работают с устаревшим ПО, это дает киберпреступникам отличную возможность заработать. Только недавно некоторые банки усилили меры обеспечения информационной безопасности для пользователей онлайн-банкинга, но до сих пор множество уязвимостей в системе безопасности способствуют успеху тактик социнженерии. Интересно, что многие особенности этого региона перекликаются с российскими, поэтому киберпреступники СНГ и Латинской Америки весьма активно обмениваются опытом и перенимают друг у друга удачные находки.

Только недавно некоторые банки усилили меры обеспечения информационной безопасности для пользователей онлайн-банкинга, но до сих пор множество уязвимостей в системе безопасности способствуют успеху тактик социнженерии. Интересно, что многие особенности этого региона перекликаются с российскими, поэтому киберпреступники СНГ и Латинской Америки весьма активно обмениваются опытом и перенимают друг у друга удачные находки.

Популярны другие типы атак, которые даже не всегда попадают в категорию компьютерного мошенничества. Схема, известная как «виртуальное похищение«, использует практики социнженерии, а в качестве средства связи выступает телефон. Злоумышленники обычно звонят жертве и говорят, что член семьи был похищен и для его освобождения требуется незамедлительно заплатить выкуп. Преступник создает ощущение срочности и страха, жертва выполняет требования мошенника, даже не убедившись, на самом ли деле похищен кто-то из родственников. Похожая схема популярна при атаках на пожилых людей и может быть названа «виртуальной болезнью» — когда жертве звонят якобы из поликлиники, говорят, что в недавних анализах есть признаки опасного заболевания и нужно незамедлительно лечь на операцию для спасения жизни, разумеется, платную. После оплаты, конечно, никого не оперируют, потому что болезни никакой и не было.

После оплаты, конечно, никого не оперируют, потому что болезни никакой и не было.

В свете этого очень важно помнить, что любая публично доступная информация, появляющаяся в соцсетях («ВКонтакте», Instagram, Facebook, Twitter, Foursquare и так далее), может также помочь преступникам сложить два и два и понять, где вы находитесь, либо узнать некоторые персональные сведения. Направленная целевая фишинг-атака — это не столь частое явление, но, если вы готовы предоставлять ценную информацию, даже не задумываясь о предполагаемых последствиях, вы только облегчаете мошенникам задачу. Даже виш-листы на Amazon могут стать хорошим подспорьем для взлома при использовании тщательно отобранных трюков из арсенала социнженеров.

Как мы уже сказали, сегодня установка комплексного решения для обеспечения безопасности — это необходимость, особенно если вы пользуетесь Интернетом (весьма вероятно, что так оно и есть). Более того, ознакомление с новостями и тенденциями в мире онлайн-угроз и социальной инженерии поможет вам избежать атак такого типа (как онлайн, так и в реальной жизни). Помните, что все гаджеты и технологии защиты ничего не стоят, если вы не знаете, как их правильно использовать, и не осведомлены о том, на что способны злоумышленники. Технологии, которыми пользуются преступники, развиваются, и вам не следует отставать, поэтому немного параноидальности в наше время не повредит.

Помните, что все гаджеты и технологии защиты ничего не стоят, если вы не знаете, как их правильно использовать, и не осведомлены о том, на что способны злоумышленники. Технологии, которыми пользуются преступники, развиваются, и вам не следует отставать, поэтому немного параноидальности в наше время не повредит.

«Полиция не сможет защитить пользователей. Людям нужно быть более осведомленными и больше знать о таких вещах, как кража личности. Нужно быть немного умнее, немного сообразительнее… Нет ничего плохого в том, чтобы быть скептиком. Мы живем в такое время, что, если у вас легко украсть, кто-нибудь обязательно воспользуется возможностью», — говорит Фрэнк Уильям Абаньяле.

Социальная инженерия и социальные хакеры

Введение

Для кого и о чем эта книга

Предметом книги является рассмотрение основных методов социальной инженерии – по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути, это книга о роли человеческого фактора в защите информации. О человеческом факторе в программировании выходило несколько хороших книг, одна из них, книга Ларри Константина, так и называется «Человеческий фактор в программировании». Это, пожалуй, единственная книга на данную тему, переведенная на русский язык. Вот что пишет автор в предисловии к этой книге: «Хорошее программное обеспечение создается людьми. Так же как и плохое. Именно поэтому основная тема этой книги – не аппаратное и не программное обеспечение, а человеческий фактор в программировании (peopleware)». Несмотря на то, что книга Л. Константина скорее по психологии, чем по программированию, первое издание книги было признано классическим трудом в области информационных технологий.

Информация тоже защищается людьми, и основные носители информации – тоже люди, со своим обычным набором комплексов, слабостей и предрассудков, на которых можно играть и на которых играют. Тому, как это делают и как от этого защититься, и посвящена данная книга. Исторически так сложилось, что хакерство с использованием человеческого фактора называют «социальной инженерией», поэтому наша книга так и называется «Социальная инженерия и социальные хакеры».

Защититься от социальных хакеров можно только зная их методы работы. Наша цель, как авторов книги, – ознакомить читателей с этими методами, чтобы лишить социальных хакеров их главного козыря: неискушенности их жертв в вопросах мошенничества и методах скрытого управления человеком. Мы также надеемся, что изучение материала книги будет полезным для читателей не только в профессиональном, но и в жизненном плане. Ведь изучение тех разделов психологии, о которых мы будем говорить в этой книге, позволит вам взглянуть на окружающую действительность глазами психолога. Поверьте, это большое удовольствие и большая экономия нервов, сил и времени.

Авторы предлагаемой книги пришли к социальному программированию и основным его концепциям, с одной стороны (и большей частью), через программирование, связанное с защитой информации, а с другой – через одно из направлений нашей профессиональной деятельности, связанное с проектированием и установкой средств защиты информации от несанкционированного доступа, систем охранной сигнализации, систем контроля доступа и т. д. Анализируя причины и методы взлома ПО или каналы утечки информации из различных структур, мы пришли к очень интересному выводу о том, что примерно в восьмидесяти (!) процентах причина этого – человеческий фактор сам по себе или умелое манипулирование оным. Хотя это наше открытие, безусловно, не ново. Потрясающий эксперимент провели английские исследователи. Не мудрствуя лукаво, они разослали сотрудникам одной крупной корпорации письма якобы от системного администратора их компании с просьбой предоставить свои пароли, поскольку намечается плановая проверка оборудования. На это письмо ответило 75% сотрудников компании, вложив в письмо свой пароль. Как говорится, комментарии излишни. Не нужно думать, что это просто люди такие глупые попались. Вовсе нет. Как мы увидим дальше, человеческие поступки тоже вполне неплохо программируются. И дело здесь не в умственном развитии людей, которые попадаются на подобные удочки. Просто есть другие люди, которые очень неплохо владеют языком программирования человеческих поступков. Сейчас интерес к социальной инженерии очень высок. Это можно заметить по многим признакам. К примеру, пару лет назад по запросу «социальная инженерия» в поисковой системе Google было только 2 ссылки. Теперь же их сотни… Известный хакер К. Митник, использующий для взломов методы социальной инженерии, выступает с лекциями в гостинице «Редиссон-Славянская» для топ-менеджеров крупных IT-компаний и специалистов служб безопасности корпораций… По социальной инженерии стали устраивать конференции, в ряде университетов собираются вводить курсы лекций на эту тему…

Однако у многих лекций и опубликованных статей, с которыми ознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяемых приемов. Авторы статей просто говорят: «Это делается так-то». А почему именно так – никто не объясняет. В лучшем случае приводятся фразы: «в основе этого приема лежат принципы нейролингвистического программирования», что, правда, запутывает еще больше. Иногда еще говорят, что «для того, чтобы не стать жертвой социальных хакеров, нужно развивать в себе психологическое чутье». О том, куда за этим самым чутьем сходить и где его приобрести, тоже ничего не говорится. И, наконец, третий и, пожалуй, самый серьезный недостаток публикуемых в настоящее время статей по социальной инженерии состоит в том, что большинство примеров, которые в них приводятся – надуманные («киношные»), которые в реальной жизни не сработают. Читатель, изучая этот пример, понимает, что если к нему заявится такой хакер, он его непременно раскусит. Что правда: такого, – раскусит. Но когда к нему приходит настоящий, – он выкладывает ему самые сокровенные секреты. Предлагаемая книга призвана, с одной стороны, устранить эти недостатки и дать читателю реальный психологический минимум, который лежит в основе «социального хакерства». С другой стороны, в книге много реальных, а не выдуманных примеров, что тоже поможет читателю в освоении материала, и покажет основные приемы, которыми действуют социальные хакеры. Прочитав эту книгу, читатели будут в немалой степени защищены от подобных манипуляций. И еще одно небольшое замечание. Во многих местах книга написана в стиле учебника по социальной инженерии. Таким образом, мы нередко писали так, как если бы обучали читателей методам социальной инженерии. Это не из-за того, что нам хотелось научить читателей методам мошенничества, а потому, что очень часто, для того чтобы распознать манипулятора, нужно знать, как он действует, вжиться в эту роль… Не для того, чтобы кого-то «охмурить», а только для того, чтобы суметь предвидеть опасность и предсказать дальнейшие действия.

Книга будет в одинаковой степени полезна представителям трех видов профессий: IT-специалистам, сотрудникам служб безопасности предприятий и психологам, изучающих социальную инженерию. В первую очередь, книга будет интересна IT-специалистам, причем самого широкого круга профессий: программистам, системным и сетевым администраторам, специалистам по компьютерной безопасности и т. д. Хотя бы потому, что за кражу ценной информации из «недр компьютера» спрашивают именно с IT-специалистов. И именно им в первую очередь приходится «расхлебывать» последствия такой кражи. Нередко на плечи IT-специалистов ложится и выяснение причин утечки информации. В силу этого многие зарубежные университеты уже вводят для специалистов по компьютерной безопасности курс лекций по основам социальной психологии. Книга будет интересна также и «рядовым» пользователям ПК, поскольку именно они наиболее часто выбираются социальными хакерами в качестве наиболее удобных мишеней.

Психологам книга будет интересна по причине того, что в ней впервые изложены основные принципы социальной инженерии и показано, на каких психологических концепциях она базируется. Сотрудникам служб безопасности она полезна по причине того, что за несанкционированное проникновение на объект отвечают именно они, а такие проникновения очень часто строятся на использовании «человеческого фактора».

Читатели книги смогут задать любой вопрос, посвященный методам социального программирования, на специальном форуме на сайте авторов.

Благодарности

Авторы выражают признательность сотрудникам издательства «БХВ-Петербург», благодаря которым наша рукопись увидела свет.

Часть I

Что такое социальная инженерия и кто такие социальные хакеры

В первой части обсуждаются основные концепции социальной инженерии и социального хакерства. Первая глава, как обычно, – это введение в обсуждаемый вопрос, а во второй главе приведены различные примеры использования методов социальной инженерии.

Глава 1. Социальная инженерия – один из основных инструментов хакеров XXI века

Глава 2. Примеры взломов с помощью методов социальной инженерии

Глава 3. Примеры социального программирования

Глава 4. Построение социальных файрволов

Глава 5. Психологические аспекты подготовки социальных хакеров

Глава 1

Социальная инженерия – один из основных инструментов хакеров XXI века

…В начале февраля 2005 года многие специалисты по информационной безопасности нашей страны ждали выступления К. Митника, известного хакера, который должен был рассказать о том, какую опасность представляет собой социальная инженерия, и какими методами пользуются социальные инженеры (которых мы в дальнейшем будем называть социальными хакерами). Увы, ожидания не очень-то оправдались: Митник рассказал лишь об основных положениях социальной инженерии. И много говорил о том, что методы социальной инженерии используют преступники всего мира для получения самой различной засекреченной информации. По мнению многих участников встречи, слушать было интересно, т. к. человек действительно очень обаятельный, но никаких особых тайн раскрыто не было.

Примечание

Кевин Митник – известный хакер, которому противостояли лучшие эксперты по защите информации из ФБР, и осужденный в 90-х годах правосудием США за проникновение во многие правительственные и корпоративные секретные базы. По мнению многих экспертов, Митник не обладал ни значительной технической базой, ни большими познаниями в программировании. Зато он обладал искусством общения по телефону в целях получения нужной информации и того, что сейчас называют «социальной инженерией».

То же самое можно сказать и о его книгах – никаких особенных откровений там нет. Мы совершенно не исключаем, что Митник это все прекрасно знает, более того, мы даже в этом почти уверены, только, к сожалению, он ничего из того, что действительно знает, не рассказывает. Ни в своих выступлениях, ни в книгах.

Примечание

Что, наверное, в общем-то, и неудивительно, т. к. ФБР взялось тогда за него очень плотно, показав, кто в доме хозяин, и нервы ему подергали изрядно. Было и множество объяснений, и запрет на работу с ЭВМ в течение нескольких лет, и тюремное заключение. Не стоит удивляться тому, что после таких перипетий он стал весьма законопослушным человеком, и не будет не то какие-то секретные базы похищать, но даже и о не секретных вещах станет говорить с большой осторожностью.

В результате таких недоговорок социальная инженерия представляется этаким шаманством для избранных, что не так. Более того, есть еще один важный момент. Во многих описаниях атак пропускаются целые абзацы, если не страницы. Это мы вот к чему. Если взять конкретно схемы некоторых, наиболее интересных атак, и попытаться их воспроизвести согласно написанному, то, скорее всего, ничего не выйдет. Потому что многие схемы К. Митника напоминают примерно такой диалог.

– Вася, дай пароль, пожалуйста!

– Да на! Жалко мне, что ли для хорошего человека.

Разбор же этой «атаки» напоминает примерно следующее: «Вася дал социальному хакеру, потому что он с рождения не умел говорить «Нет!» незнакомым людям. Поэтому основной метод противодействия социальным инженерам – это научиться говорить «Нет»». …Может быть, эта рекомендация и подходит для Америки, но, боюсь, что не для России, где большинство скорее не умеют говорить «Да», а «Нет» у всех получается весьма неплохо. Действительно, есть тип людей, которые органически не могут отказать другому человеку, но, во-первых, таких людей немного, а всех остальных нужно к такому состоянию подводить. А о том, как подводить, не сказано ни слова.

Примечание

О психологической типологии и о том, как эти знания использовать в социальной инженерии, мы подробно поговорим в приложении 2.

Вот примерно это и имеется в виду, когда мы говорим, что у Митника нередко пропускаются целые абзацы. Можно допустить, что первая фраза могла иметь место в начале, а вторая – в конце разговора. Но между ними было еще очень многое и самое интересное. Потому что, чтобы все было так просто, нужно человека погрузить либо в глубокий гипноз, либо вколоть ему «сыворотку правды». Но даже если это так и было, то об этом тоже нужно писать.

В жизни же происходит, как правило, по-другому. И пароли говорят, и базы выносят, не потому что не просто «нет» ответить не могут, а потому что «нет» отвечать бывает, …очень не хочется. А для того, чтобы человеку, который владеет какой-то серьезной информацией, очень сложно было ответить «нет», нужно его подвести к такому состоянию. Проследив за ним, скажем, в течение недельки. Вдруг что интересное обнаружиться? Может он сам «засланный казачок» или по вечерам на конкурентов подрабатывает, а может дело то вообще серьезнее обстоит: по вечерам он подрабатывает не на конкурентов, а ходит в публичный дом …для людей с нетрадиционной сексуальной ориентацией, и, будучи для всех прочих примерным семьянином, очень не хочет, чтобы об этом кто-то узнал. Вот имея примерно такую информацию, к нему же можно смело подходить и говорить:

– Вася, а ну скажи-ка мне все пароли, которые знаешь. И доступ мне в свою сеть открой, чтобы я время попусту не терял.

И вот в этом случае уже очень многие Васи ответят:

– Да на, пожалуйста. И пароли дам и доступ открою. Жалко мне, что ли для хорошего человека…

На языке разведчиков это называется «вербовка». И если вдруг в вашей организации все куда-то исчезает, все пароли кому-то известны, подумайте о том, не сел ли кто «на хвост» кому-то из ваших сотрудников. Вычислить того, на кого сели, и тех, кто сел, обычно бывает не сложно. Умные сотрудники служб безопасности, кстати, прежде чем доверять людям ключевые посты, обычно очень сильно его проверяют на предмет, скажем так, слабых сторон кандидата на должность. И следят за ним, и тесты всякие умные устраивают, чтобы знать, что за человек работать пришел.

…Это вступление написано не для того, чтобы покритиковать К. Митника – каждого из нас есть за что покритиковать – а для того, чтобы показать, что в социальной инженерии не все так просто, как это иногда преподносится, и относиться к этому вопросу нужно серьезно и вдумчиво. Теперь, после этого вступления, как говорится, давайте начнем.

Компьютерная система, которую взламывает хакер, не существует сама по себе. Она всегда содержит в себе еще одну составляющую: человека. Образно выражаясь, компьютерную систему можно представить следующей простой схемой (рис. 1.1).

Рис. 1.1. Основные варианты взлома компьютерной системы (человек – с карикатуры Х. Бидструпа)

Задача хакера состоит в том, чтобы взломать компьютерную систему. Поскольку, как мы видим, у этой системы две составляющие, то и основных путей ее взлома соответственно два. Первый путь, когда «взламывается компьютер», мы назовем техническим. А социальной инженерией называется то, когда, взламывая компьютерную систему, вы идете по второму пути и атакуете человека, который работает с компьютером. Простой пример. Допустим, вам нужно украсть пароль. Вы можете взломать компьютер жертвы и узнать пароль. Это первый путь. А пойдя по второму пути, вы этот же самый пароль можете узнать, попросту спросив пароль у человека. Многие говорят, если правильно спросить.

По мнению многих специалистов, самую большую угрозу информационной безопасности, как крупных компаний, так и обычных пользователей, в следующие десятилетия будут представлять все более совершенствующиеся методы социальной инженерии, применяемые для взлома существующих средств защиты. Хотя бы потому, что применение социальной инженерии не требует значительных финансовых вложений и досконального знания компьютерных технологий. Так, к примеру, Рич Могулл, глава отдела информационной безопасности корпорации Gartner, говорит о том, что «социальная инженерия представляет из себя более серьезную угрозу, чем обычный взлом сетей. Исследования показывают, что людям присущи некоторые поведенческие наклонности, которые можно использовать для осторожного манипулирования. Многие из самых вредоносных взломов систем безопасности происходят и будут происходить благодаря социальной инженерии, а не электронному взлому. Следующее десятилетие социальная инженерия сама по себе будет представлять самую высокую угрозу информационной безопасности». Солидарен с ним и Роб Форсайт, управляющий директор одного из региональных подразделений антивирусной компании Sophos, который привел пример «о новом циничном виде мошенничества, направленного на безработных жителей Австралии. Потенциальная жертва получает по электронной почте письмо, якобы отправленное банком Credit Suisse, в котором говорится о свободной вакансии. Получателя просят зайти на сайт, представляющий собой почти точную копию настоящего корпоративного сайта Credit Suisse, но в поддельной версии представлена форма для заполнения заявления о приеме на работу. А за то, чтобы рассмотрели заявление, «банк» просил пусть символические, но деньги, которые требовалось перевести на такой-то счет. Когда же деньги перевели весьма много человек, сумма получилась уже не столь символическая. Фальшивый сайт сделан столь мастерски, что экспертам потребовалось время, чтобы убедиться, что это подделка. Стоит признать, что злоумышленники применили довольно хитрую комбинацию технологий. Их цель – самые нуждающиеся члены общества, т. е. те, кто ищет работу. Это как раз те люди, которые могут поддаться на такого рода провокацию», – говорится в словах Форсайта. Энрике Салем, вице-президента компании Symantec, вообще считает, что такие традиционные угрозы, как вирусы и спам, – это «проблемы вчерашнего дня», хотя компании обязательно должны защищаться и от них. Проблемой сегодняшнего дня Салем называет фишинг с использованием методов социальной инженерии.

Примечание

Подробно о фишинге – в главе 2.

Почему же многие исследователи считают, что социальная инженерия станет одним из основных инструментов хакеров XXI века? Ответ прост. Потому что технические системы защиты будут все больше и больше совершенствоваться, а люди так и будут оставаться людьми со своими слабостями, предрассудками, стереотипами, и будут самым слабым звеном в цепочке безопасности. Вы можете поставить самые совершенные системы защиты, и все равно бдительность нельзя терять ни на минуту, потому что в вашей схеме обеспечения безопасности есть одно очень ненадежное звено – человек. Настроить человеческий брандмауэр, иначе говоря файрвол (firewall), – это самое сложное и неблагодарное дело. К хорошо настроенной технике вы можете не подходить месяцами. Человеческий брандмауэр нужно подстраивать постоянно. Здесь как никогда актуально звучит главный девиз всех экспертов по безопасности: «Безопасность – это процесс, а не результат». Очень простой и часто встречающийся пример. Пусть вы директор, и у вас очень хороший сотрудник, который, по вашему мнению, ну уж никогда ничего никому не продаст и никого не продаст. В следующем месяце вы понизили ему зарплату, скажем, по тем или иным причинам. Пусть даже эти причины весьма объективны. И ситуация резко изменилась: теперь за ним глаз да глаз, потому что он места себе не находит от обиды, он уже вас убить готов, что уж тут говорить о каких-то внутрикорпоративных секретах.

Замечу также, что для того, чтобы заниматься обеспечением безопасности, особенно в части настройки «человеческих файрволов», нужно обладать устойчивой нервной и психической системой. Почему, вы поймете из следующей прекрасной фразы А. Эйнштейна, которую мы, вслед за Кевином Митником, не можем не повторить: «Можно быть уверенным только в двух вещах: существовании вселенной и человеческой глупости, и я не совсем уверен насчет первой».

Что взломать легче: ваше ПО или вашего сотрудника

Претекстинг (триггер — доверие)

Хакер представляется сотрудником или подрядчиком компании. По подготовленному сценарию (претексту) он извлекает нужные ему данные. Как правило, мошенник уже добыл реальную информацию о компании или сотрудниках и использует ее в своих сообщениях, чтобы не вызвать подозрений. Чаще всего ложные сообщения прилетают в Skype, через телефон, электронную почту и пр.

Фишинг (триггер — страх)

Часто это выглядит как электронное письмо, которое выглядит как официальное сообщение, например, от банка. В письме — форма для ввода персональных данных (логин, пароль, девичья фамилия матери и пр.) или ссылка на сайт с такой формой. Ввел и все — попалась золотая рыбка.

Троянский конь (триггер — любопытство)

Это простое электронное письмо с файлом во вложении: обновление софта, фотка-компромат коллеги, документ от начальника и пр. Но по факту — вирус, который после запуска на компьютере, собирает и передает и/или изменяет информацию на компьютере-носителе.

Кви про кво (триггер — страх)

Обычно это происходит так: в компанию звонит «технический специалист» и говорит, что в компании какие-то проблемы и их нужно срочно устранить. А как что зачем — все расскажет, только нужно четко следовать его инструкциям. В этих инструкциях и скрыты нежелательные команды или установка программного обеспечения.

Дорожное яблоко (триггер — любопытство и о, халява)

Обращали внимание на бесхозные халявные флэшки? Халява может дорого стоить. Такие физические носители мошенники специально оставляют в общедоступных местах (прямо на рабочем месте сотрудника или в туалете — забыл что ли кто?). Для пущей убедительности негодяи даже наносят на носители логотип компании!

Обратная социальная инженерия (триггер — лень)

Хакер создает ситуацию, в которой человек сам обращается к нему. Например, сотруднику приходит письмо с контактами обслуживающей организации, и затем вдруг выходит из строя компьютер или интернет. Этот сотрудник сам звонит мошенникам по указанному в письму телефону, обратившись за помощью. Пока те «помогают», они получают необходимые им данные.

4 причины, почему они легко взломают вашу систему — СКБ Контур

Фишинг — кибератака нашего времени

Сегодня один из самых популярных способов атаки посредством техник социальной инженерии — фишинг. Для осуществления этой атаки злоумышленники создают интернет-страницы, похожие на легальные, вынуждают пользователей зайти на них (путем организации почтовых рассылок, фишинг-сообщений, маскировки под обычные ссылки и т д.), а затем — ввести свои логины и пароли. Таким образом мошенники получают доступ к аккаунтам в социальных сетях, банковским счетам, корпоративным учетным записям пользователей.

Кроме подделки интернет-страниц, злоумышленники часто маскируют вредоносные элементы под легальные письма электронной почты. В файлы офисного пакета (.doc,.xls,.ppt и др.) встраивают макровирусы — вирусы, написанные на языке сценариев программ из офисного пакета. Таким способом распространяется, например, вирус-шифровальщик.

«Взлом» оператора call-центра

Еще одно любимое и прибыльное занятие для хакеров-социнженеров — получение конфиденциальных персональных данных: медицинских диагнозов, сведений о состоянии банковских счетов, детализаций расходов от операторов сотовой связи. Для доступа к этой информации злоумышленники обращаются в call-центры и по заранее продуманному сценарию пытаются выудить необходимые данные в обход правил их выдачи (такая атака называется претекстинг). В этом случае единственный барьер к получению информации — оператор call-центра, поэтому хакеры используют всевозможные методы манипуляции и приемы социальной инженерии.

Технологии меняются, люди — нет

Несмотря на то что существует огромное количество техник, использующих социальную инженерию, перечисленные выше методы на данный момент охватывают более 90 % всех атак на конфиденциальную информацию. Следует отметить, что с течением времени некоторые методы становятся неактуальными, постоянно появляются новые способы хищения информации, но принципы таких атак и причины их успеха остаются теми же. Социальная инженерия использует особенности строения человеческой психики, скорость изменения которой намного медленнее, чем скорость генерации все новых и новых способов атак.

Залог успеха социнженерии

Какие особенности человеческой психики делают атаки социальных хакеров успешными?

1. Сильные положительные и отрицательные эмоции: страх, гнев, паника, радость, азарт, возбуждение. Эмоциональный подъем может притупить внимание и логику. У человека на некоторый период теряется способность рационально анализировать свои действия, и вероятность успешного прохождения атаки очень высока.

2. Нервная перегрузка, стресс. Всем знакома сильная загруженность на работе: коллеги ушли в отпуск, заканчивается очередной квартал, приближаются дедлайны… В такие периоды люди часто испытывают сильную перегрузку. Именно она может стать одним из серьезных факторов успешного прохождения атаки. В стрессовые моменты человек перестает должным образом обрабатывать информацию, занимая пассивную позицию в устном или письменном диалоге. Зная, когда сотрудники определенной организации испытывают нервное напряжение, злоумышленник легко может использовать эту человеческую уязвимость. Получив письмо с «сюрпризом», сотрудник с большой вероятностью может проигнорировать предупреждения безопасности и открыть вложение.

3. Чувство долга. Большинство из нас использует в своей жизни правило взаимного обмена, которое заставляет вернуть услугу, оказанную другими людьми, какой бы малой и незначительной она ни была. Этот принцип широко применяется в обратной социальной инженерии. Метод заключается в том, что жертва сама выдает конфиденциальную информацию злоумышленнику. Выглядит абсурдно, но многие люди не испытывают сомнений в порядочности, например, службы ИТ, охотно сообщая свои пароли для решения проблем. Принцип взаимного обмена в обратной социальной инженерии работает следующим образом: хакер провоцирует сбой или вызывает иллюзию сбоя процесса работы пользователя и сам предлагает решить возникшую проблему. Человек, чувствуя себя обязанным за оказываемую помощь, желая ускорить процесс и оказать ответную услугу (пусть и подсознательно), сообщает конфиденциальные данные (логин, пароль и т д.).

4. «Любопытной Варваре на базаре нос оторвали….». Не всегда злоумышленники пользуются сложными трюками и психологическими приемами: иногда достаточно использовать обычную человеческую слабость — любопытство. Для хакера не составляет труда сконструировать письмо с вирусом-шифровальщиком, описать файл как «Зарплата топ-менеджмента» и разослать «сюрприз» с подложных адресов. Если пользователю дать выбор между возможностью узнать интересную информацию или отказаться от этого во имя безопасности, пользователь, скорее всего, выберет первое.

Решения нет, но бороться можно

Список подобных методов манипуляций довольно велик, из чего можно сделать вывод, что проблема социальной инженерии в информационной безопасности стоит очень остро. Актуальной эта проблема останется и в ближайшие десятилетия: такие уязвимости человеческой психики устранить, по всей видимости, не представляется возможным. Поэтому противодействие атакам социальной инженерии должно быть комплексным, а не состоять из применений всего лишь нескольких методик. Во второй части статьи будет предложен многоуровневый, комплексный подход, основанный на принципе защиты от социальных хакеров «в глубину» («defense-in-depth»).

Защитите персональные данные и конфиденциальную информацию

Узнать больше

Александр Власов, старший инженер отдела внедрения систем защиты информации компании СКБ Контур

Социальная инженерия и социальные хакеры — Введение

Для кого эта книга

Предметом книги является рассмотрение основных методов социальной инженерии — по мнению многих исследователей одного из основных инструментов хакеров XXI века. По своей сути,это книга о роли человеческого фактора в защите информации.

О человеческом факторе в программировании выходило несколь-ко хороших книг, одна из них, книга Ларри Константина, так иназывается "Человеческий фактор в программировании". Это,пожалуй, единственная книга на данную тему, переведенная нарусский язык. Вот что пишет автор в предисловии к этой книге:"Хорошее программное обеспечение создается людьми. Так жекак и плохое. Именно поэтому основная тема этой книги — неаппаратное и не программное обеспечение, а человеческий фак-тор в программировании (peopleware)". Несмотря на то, что книгаЛ. Константина скорее по психологии, чем по программирова-нию, первое издание книги было признано классическим трудомв области информационных технологий.Информация тоже защищается людьми, и основные носителиинформации — тоже люди, со своим обычным набором комплек-сов, слабостей и предрассудков, на которых можно играть и накоторых играют. Тому, как это делают и как от этого защититься,и посвящена данная книга. Исторически так сложилось, что ха-керство с использованием человеческого фактора называют "со-циальной инженерией", поэтому наша книга так и называется"Социальная инженерия и социальные хакеры".Защититься от социальных хакеров можно только зная их методыработы. Наша цель, как авторов книги, — ознакомить читателей сэтими методами, чтобы лишить социальных хакеров их главногокозыря: неискушенности их жертв в вопросах мошенничества иметодах скрытого управления человеком. Мы также надеемся,что изучение материала книги будет полезным для читателей нетолько в профессиональном, но и в жизненном плане. Ведь изу-чение тех разделов психологии, о которых мы будем говорить вэтой книге, позволит вам взглянуть на окружающую действи-тельность глазами психолога. Поверьте, это большое удовольст-вие и большая экономия нервов, сил и времени.Авторы предлагаемой книги пришли к социальному программи-рованию и основным его концепциям, с одной стороны (и боль-шей частью), через программирование, связанное с защитой ин-формации, а с другой — через одно из направлений нашей про-фессиональной деятельности, связанное с проектированием иустановкой средств защиты информации от несанкционирован-ного доступа, систем охранной сигнализации, систем контролядоступа и т. д. Анализируя причины и методы взлома ПО или ка-налы утечки информации из различных структур, мы пришли кочень интересному выводу о том, что примерно в восьмидесяти(!) процентах причина этого — человеческий фактор сам по себеили умелое манипулирование оным. Хотя это наше открытие,безусловно, не ново. Потрясающий эксперимент провели англий-ские исследователи. Не мудрствуя лукаво, они разослали сотруд-никам одной крупной корпорации письма якобы от системногоадминистратора их компании с просьбой предоставить свои па-роли, поскольку намечается плановая проверка оборудования. Наэто письмо ответило 75% сотрудников компании, вложив в пись-мо свой пароль. Как говорится, комментарии излишни. Не нужнодумать, что это просто люди такие глупые попались. Вовсе нет.Как мы увидим дальше, человеческие поступки тоже вполне не-плохо программируются. И дело здесь не в умственном развитиилюдей, которые попадаются на подобные удочки. Просто естьдругие люди, которые очень неплохо владеют языком програм-мирования человеческих поступков.Сейчас интерес к социальной инженерии очень высок. Это можнозаметить по многим признакам. К примеру, пару лет назад по за-просу "социальная инженерия" в поисковой системе Google былотолько 2 ссылки. Теперь же их сотни... Известный хакер К. Мит-ник, использующий для взломов методы социальной инженерии,выступает с лекциями в гостинице "Редиссон-Славянская" длятоп-менеджеров крупных IT-компаний и специалистов служббезопасности корпораций... По социальной инженерии стали уст-раивать конференции, в ряде университетов собираются вводитькурсы лекций на эту тему...Однако у многих лекций и опубликованных статей, с которымиознакомились авторы, есть несколько серьезных недостатков. Во-первых, не объясняется психологическая подоплека применяе-мых приемов. Авторы статей просто говорят: "Это делается так-то". А почему именно так — никто не объясняет. В лучшем слу-чае приводятся фразы: "в основе этого приема лежат принципынейролингвистического программирования", что, правда, запуты-вает еще больше. Иногда еще говорят, что "для того, чтобы нестать жертвой социальных хакеров, нужно развивать в себе пси-хологическое чутье". О том, куда за этим самым чутьем сходить игде его приобрести, тоже ничего не говорится. И, наконец, третийи, пожалуй, самый серьезный недостаток публикуемых в на-стоящее время статей по социальной инженерии состоит в том,что большинство примеров, которые в них приводятся — наду-манные ("киношные"), которые в реальной жизни не сработают.Читатель, изучая этот пример, понимает, что если к нему заявит-ся такой хакер, он его непременно раскусит. Что правда: тако-го, — раскусит. Но когда к нему приходит настоящий, — он вы-кладывает ему самые сокровенные секреты. Предлагаемая книгапризвана, с одной стороны, устранить эти недостатки и дать чи-тателю реальный психологический минимум, который лежит воснове "социального хакерства". С другой стороны, в книгемного реальных, а не выдуманных примеров, что тоже поможетчитателю в освоении материала, и покажет основные приемы,которыми действуют социальные хакеры. Прочитав эту книгу,читатели будут в немалой степени защищены от подобных мани-пуляций. И еще одно небольшое замечание. Во многих местахкнига написана в стиле учебника по социальной инженерии. Та-ким образом, мы нередко писали так, как если бы обучали чита-телей методам социальной инженерии. Это не из-за того, что намхотелось научить читателей методам мошенничества, а потому,что очень часто, для того чтобы распознать манипулятора, нужнознать, как он действует, вжиться в эту роль... Не для того, чтобыкого-то "охмурить", а только для того, чтобы суметь предвидетьопасность и предсказать дальнейшие действия.Книга будет в одинаковой степени полезна представителям трехвидов профессий: IT-специалистам, сотрудникам служб безопас-ности предприятий и психологам, изучающих социальную инже-нерию. В первую очередь, книга будет интересна IT-специа-листам, причем самого широкого круга профессий: программи-стам, системным и сетевым администраторам, специалистам покомпьютерной безопасности и т. д. Хотя бы потому, что за кражуценной информации из "недр компьютера" спрашивают именно сIT-специалистов. И именно им в первую очередь приходится"расхлебывать" последствия такой кражи. Нередко на плечи IT-специалистов ложится и выяснение причин утечки информации.В силу этого многие зарубежные университеты уже вводят дляспециалистов по компьютерной безопасности курс лекций по ос-новам социальной психологии. Книга будет интересна также и"рядовым" пользователям ПК, поскольку именно они наиболеечасто выбираются социальными хакерами в качестве наиболееудобных мишеней.Психологам книга будет интересна по причине того, что в нейвпервые изложены основные принципы социальной инженерии ипоказано, на каких психологических концепциях она базируется.Сотрудникам служб безопасности она полезна по причине того,что за несанкционированное проникновение на объект отвечаютименно они, а такие проникновения очень часто строятся на ис-пользовании "человеческого фактора".Читатели книги смогут задать любой вопрос, посвященный мето-дам социального программирования, на специальном форуме насайте авторов.

Благодарности

Авторы выражают признательность сотрудникам издательства"БХВ-Петербург", благодаря которым наша рукопись увиделасвет.

Глава 4. Социальная инженерия . Секреты супер хакера

Обратная социальная инженерия: Он нуждается в вашей помоши.

Социальная инженерия: ваша жертва обычно остается в недоумении.

Обратная социальная инженерия: все проблемы устраняются, вопросов не остается.

Социальная инженерия: вы почти не контролируете ситуацию.

Обратная социальная инженерия: вы полностью контролируете направление и предмет беседы.

Социальная инженерия: подготовительной работы практически не требуется.

Обратная социальная инженерия: тщательное предварительное планирование; требуется предварительное получение доступа к месту действия.

Социальная инженерия: может применяться где угодно.

Обратная социальная инженерия: применяется только в определенных условиях.

Социальная инженерия в основном исходит из предпосылки, что вы самозванец, притворяетесь, что у вас возникли затруднения и вам требуется помошь другого оператора. А вот обратная ситуация: проблемы возникают у легального пользователя системы, и он (или она) просит вас, хакера, о помоши. Помогая пользователю разрешить возникшие проблемы, хакер без особенных усилий может узнать рабочие имена и пароли. Атака с помощью ОСИ состоит из трех частей: диверсия; реклама; помошь.

Диверсия — это первый краткий контакт с определенным компьютером, во время которого хакер создает какую-либо неполадку, требующую устранения.

Реклама — информирование пользователя о том, что вы разбираетесь в вопросах из области компьютеров.

Помошь — общение с пользователем, в процессе которого вы решаете проблемы пользователя, а тот, сам того не ведая, решает ваши.

Прежде чем я начну объяснять, как применять этот метод и что он может дать, вам следует уяснить для себя, почему лучше, когда пользователь обращается к вам за помошью, а не наоборот. Давайте рассмотрим по пунктам список недостатков социальной инженерии, приведенный в предыдущей главе, чтобы показать, как обратная социальная инженерия преодолевает эти препятствия.

Преодоление недостатков социальной инженерии

Пользователь может быть предупрежден об утечках информации или знать о тактике СИ

Пытаясь подвергнуть социальной инженерии того, кто о ней знает, особенно квалифицированных программистов и других хакеров, вы вряд ли многого добьетесь. Даже если собеседник не знает о СИ как таковой, он (или она) может достаточно серьезно относиться к предупреждениям «Храните в тайне свой пароль», чтобы не купиться на вашу болтовню. Социальная инженерия рассчитана на наивных пользователей. Но ведь не все являются таковыми.

В случае ОСИ легальный пользователь обращается к вам за советом. Следовательно, он считает вас человеком, которому можно доверять, — членом компании или ее доверенным лицом, то есть тем, кто уже и так знает все пароли и протоколы. Так что у него нет причин не давать вам такую информацию. У него даже мысли подобной не возникнет — ведь ему так или иначе придется, обратившись за помошью, выложить всю подноготную.

Следует отметить, что обратная социальная инженерия не является социальной инженерией. Она подходит к проблеме разговора с пользователем с другой стороны, и пользователь, знакомый с обычными ха-керскими уловками, вряд ли сможет ее раскусить. Более того, даже если ваша жертва достаточно умна, чтобы распознать ОСИ, этот человек будет настолько озабочен возникшей у него проблемой, что не заметит происходящего. Ему (или ей) нужна ваша помощь, чтобы устранить неполадку; он понимает, что, если он не договорится с вами, вы ему не поможете.

Что такое социальная инженерия? Примеры и советы по предотвращению

Социальная инженерия — это искусство манипулировать людьми, чтобы они отказывались от конфиденциальной информации. Типы информации, которую ищут эти преступники, могут быть разными, но когда жертвами становятся отдельные лица, преступники обычно пытаются обманом заставить вас сообщить им ваши пароли или банковскую информацию или получить доступ к вашему компьютеру для тайной установки вредоносного программного обеспечения, что даст им доступ к вашему пароли и банковскую информацию, а также предоставление им контроля над вашим компьютером.

Преступники используют тактику социальной инженерии, потому что обычно легче использовать вашу естественную склонность к доверию, чем находить способы взломать ваше программное обеспечение. Например, гораздо легче обмануть кого-то, чтобы он дал вам свой пароль, чем вам попытаться взломать его пароль (если только пароль не является действительно ненадежным).

Развивается фишинг. Из этого руководства вы узнаете 11 способов, которыми хакеры пытаются заполучить ваши данные и как защитить себя.

Безопасность — это знание, кому и чему доверять.Важно знать, когда и когда не следует верить человеку на слово, и когда человек, с которым вы общаетесь, является тем, кем он себя называет. То же самое и в отношении онлайн-взаимодействия и использования веб-сайта: когда вы уверены, что веб-сайт, который вы используете, является законным или безопасным для предоставления вашей информации?

Спросите любого специалиста по безопасности, и он скажет вам, что самое слабое звено в цепочке безопасности — это человек, который принимает человека или сценарий за чистую монету. Неважно, сколько замков и засовов на ваших дверях и окнах, есть ли сторожевые собаки, системы сигнализации, прожекторы, заборы с колючей проволокой и вооруженные сотрудники службы безопасности; Если вы доверяете человеку у ворот, который говорит, что он разносчик пиццы, и впускаете его, не проверив сначала, законен ли он, вы полностью подвергаетесь риску, который он представляет.

Как выглядит атака социальной инженерии?

Письмо друга

Если преступнику удастся взломать или подобрать пароль электронной почты одного человека, он получит доступ к списку контактов этого человека, а поскольку большинство людей везде используют один пароль, они, вероятно, также имеют доступ к контактам этого человека в социальных сетях.

Как только преступник получает эту учетную запись электронной почты под своим контролем, он отправляет электронные письма всем контактам человека или оставляет сообщения на всех социальных страницах своего друга и, возможно, на страницах друзей этого человека.

Воспользовавшись вашим доверием и любопытством, эти сообщения будут:

Содержит ссылку , которую вам просто нужно проверить — и поскольку ссылка исходит от друга, и вам любопытно, вы доверяете ссылке и щелкаете — и заразитесь вредоносным ПО, чтобы преступник мог захватить вашу машину и собирайте ваши контактные данные и обманывайте их так же, как вас обманули

Содержит загружаемые изображений, музыки, фильмов, документов и т. Д., в который встроено вредоносное ПО. Если вы загрузите — что вы, скорее всего, сделаете, поскольку думаете, что это от вашего друга, — вы заразитесь. Теперь преступник имеет доступ к вашей машине, учетной записи электронной почты, учетным записям и контактам в социальных сетях, и атака распространяется на всех, кого вы знаете. И так далее.

Электронная почта из другого надежного источника

Фишинговые атаки — это разновидность стратегии социальной инженерии, которая имитирует надежный источник и придумывает, казалось бы, логический сценарий для передачи учетных данных для входа или других конфиденциальных личных данных.Согласно данным Webroot, финансовые учреждения представляют подавляющее большинство вымышленных компаний, и, согласно ежегодному отчету Verizon о расследовании утечек данных, атаки социальной инженерии, включая фишинг и предтексты (см. Ниже), являются причиной 93% успешных утечек данных.

Эти сообщения могут быть использованы под убедительной историей или предлогом:

Срочно прошу вашей помощи. Ваш друг застрял в стране X, был ограблен, избит и находится в больнице.Им нужно, чтобы вы отправили деньги, чтобы они могли вернуться домой, и они расскажут вам, как отправить деньги преступнику.

Использовать попытки фишинга с кажущимся законным фоном . Как правило, фишер отправляет электронное письмо, мгновенное сообщение, комментарий или текстовое сообщение, которое, похоже, исходит от законной, популярной компании, банка, учебного заведения или учреждения.

Попросите вас сделать пожертвование их благотворительной организации по сбору средств или на какое-либо другое дело. Скорее всего, с инструкциями, как отправить деньги преступнику. Пользуясь добротой и щедростью, эти фишеры просят помощи или поддержки в случае катастрофы, политической кампании или благотворительности, которые на мгновение становятся главными.

Представьте проблему, требующую от вас «проверки» вашей информации, щелкнув отображаемую ссылку и предоставив информацию в их форме. Расположение ссылки может выглядеть вполне законно со всеми правильными логотипами и содержанием (на самом деле, преступники могли скопировать точный формат и содержание законного сайта).Поскольку все выглядит законным, вы доверяете электронной почте и фальшивому сайту и предоставляете любую информацию, которую запрашивает мошенник. Эти типы фишингового мошенничества часто включают предупреждение о том, что произойдет, если вы не примете меры в ближайшее время, потому что преступники знают, что, если они смогут заставить вас действовать раньше, чем вы подумаете, у вас больше шансов попасться на их попытку фишинга.

Сообщите вам, что вы «победитель». Может быть, в электронном письме написано письмо от лотереи, от мертвого родственника, или от миллионного человека, перешедшего на их сайт, и т. Д.Чтобы дать вам свой «выигрыш», вы должны предоставить информацию о маршруте вашего банка, чтобы они знали, как отправить его вам, или указать ваш адрес и номер телефона, чтобы они могли отправить приз, и вас также могут попросить доказать, кто вы часто указываете свой номер социального страхования. Это «жадные фишки», когда, даже если повод для рассказа неубедителен, люди хотят того, что им предлагают, и попадают в ловушку, отдавая свою информацию, затем опустошая свой банковский счет и украшая личность.

Представьте себя начальником или коллегой. Он может запросить обновленную информацию о важном частном проекте, над которым в настоящее время работает ваша компания, информацию о платежах, относящуюся к кредитной карте компании, или какой-либо другой запрос, маскирующийся под повседневную работу.

Сценарии наживки

Эти схемы социальной инженерии знают, что если вы повесите то, что хотят люди, многие люди клюнут на эту наживку. Эти схемы часто можно найти на одноранговых сайтах, предлагающих загрузку чего-то вроде нового популярного фильма или музыки.Но схемы также можно найти на сайтах социальных сетей, вредоносных сайтах, которые вы найдете в результатах поиска, и так далее.

Или эта схема может показаться очень выгодной на тематических сайтах, аукционных сайтах и т. Д. Чтобы развеять ваши подозрения, вы можете увидеть, что у продавца хороший рейтинг (все спланировано и создано заранее).

Люди, попавшие на приманку, могут быть заражены вредоносным программным обеспечением, которое может генерировать любое количество новых эксплойтов против них самих и их контактов, могут потерять свои деньги, не получив купленный предмет, и, если они были достаточно глупы, чтобы заплатить чеком, могут обнаруживают, что их банковский счет пуст.

Ответ на вопрос, который у вас никогда не было

Преступники могут притвориться, будто отвечают на ваш запрос о помощи от компании, а также предлагают дополнительную помощь. Они выбирают компании, которыми пользуются миллионы людей, например, софтверную компанию или банк. Если вы не пользуетесь продуктом или услугой, вы проигнорируете электронную почту, телефонный звонок или сообщение, но если вы все-таки воспользуетесь услугой, есть большая вероятность, что вы ответите, потому что вам, вероятно, нужна помощь в решении проблемы. .

Например, даже если вы знаете, что изначально не задавали вопрос, у вас, вероятно, проблема с операционной системой вашего компьютера, и вы пользуетесь этой возможностью, чтобы исправить ее.Бесплатно! В тот момент, когда вы отвечаете, вы купили историю мошенника, оказали ему доверие и открылись для эксплуатации.

Представитель, который на самом деле является преступником, должен будет «аутентифицировать вас», должен ли вы войти в «его систему» или вы войдете в свой компьютер и либо предоставите им удаленный доступ к вашему компьютеру, чтобы они могли «исправить» это. для вас, или скажите вам команды, чтобы вы могли исправить это самостоятельно с их помощью — где некоторые из команд, которые они говорят вам ввести, откроют для преступника путь позже вернуться к вашему компьютеру.

Создание недоверия

Некоторая социальная инженерия — это создание недоверия или начало конфликтов; их часто делают люди, которых вы знаете и которые злятся на вас, но это также делают противные люди, просто пытающиеся сеять хаос, люди, которые хотят сначала вызвать у вас недоверие к другим, чтобы затем они могли вмешаться в качестве героя и завоевать ваше доверие, или вымогателей, которые хотят манипулировать информацией, а затем угрожают вам раскрытием.

Эта форма социальной инженерии часто начинается с получения доступа к учетной записи электронной почты или другой учетной записи связи в клиенте обмена мгновенными сообщениями, социальной сети, чате, форуме и т. Д.Они достигают этого либо путем взлома, либо с помощью социальной инженерии, либо просто угадывая действительно слабые пароли.

Злоумышленник может затем изменить конфиденциальные или личные сообщения (включая изображения и аудио), используя базовые методы редактирования, и переадресовать их другим людям, чтобы создать драму, недоверие, смущение и т. Д. Они могут создать впечатление, что оно было отправлено случайно, или появиться как будто они дают вам знать, что «на самом деле» происходит.

В качестве альтернативы они могут использовать измененный материал для вымогательства денег либо у взломанного лица, либо у предполагаемого получателя.

Существуют буквально тысячи вариантов атак социальной инженерии. Единственное ограничение на количество способов социальной инженерии пользователей с помощью такого рода эксплойтов — это воображение преступника. И вы можете столкнуться с несколькими формами эксплойтов за одну атаку. Тогда преступник, скорее всего, продаст вашу информацию другим, чтобы они тоже могли использовать свои подвиги против вас, ваших друзей, друзей ваших друзей и так далее, поскольку преступники используют неуместное доверие людей.

Не становись жертвой

Несмотря на то, что фишинговые атаки являются необузданными, недолговечными и для успешной кампании нужно всего несколько пользователей, есть способы защитить себя. Большинство из них не требует большего, чем просто обращать внимание на детали перед вами. Помните следующее, чтобы не стать жертвой фишинга.

Полезные советы:

Притормозить. Спамеры хотят, чтобы вы сначала действовали, а потом думали.Если сообщение передает ощущение срочности или использует тактику продаж с высоким давлением, отнеситесь к этому скептически; никогда не позволяйте их срочности влиять на ваше внимательное рассмотрение.

Изучите факты . С подозрением относитесь к нежелательным сообщениям. Если письмо выглядит так, как будто оно от компании, которой вы пользуетесь, проведите собственное исследование. Воспользуйтесь поисковой системой, чтобы перейти на сайт реальной компании, или телефонным справочником, чтобы найти их номер телефона.

Не позволяйте ссылке определять, где вы приземляетесь. Сохраняйте контроль, находя веб-сайт самостоятельно с помощью поисковой системы, чтобы быть уверенным, что вы попадете туда, куда собираетесь попасть. При наведении курсора на ссылки в электронном письме внизу будет отображаться фактический URL, но хорошая подделка все равно может сбить вас с пути.