Виды угроз: Виды угроз информационной безопасности

Содержание

Виды угроз / Блог компании VPS.house / Хабр

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

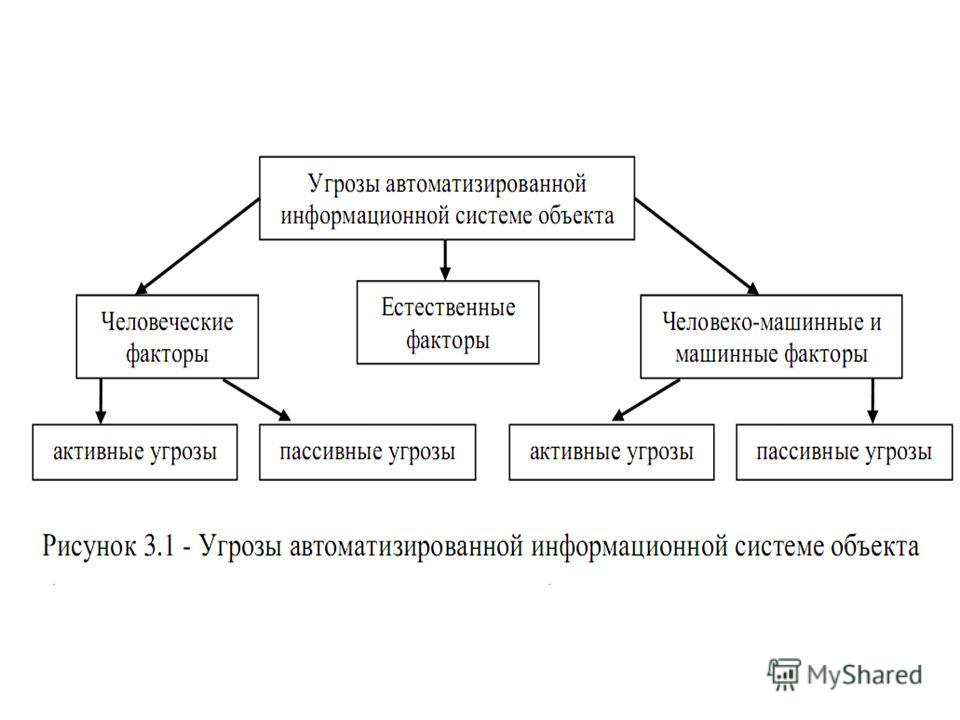

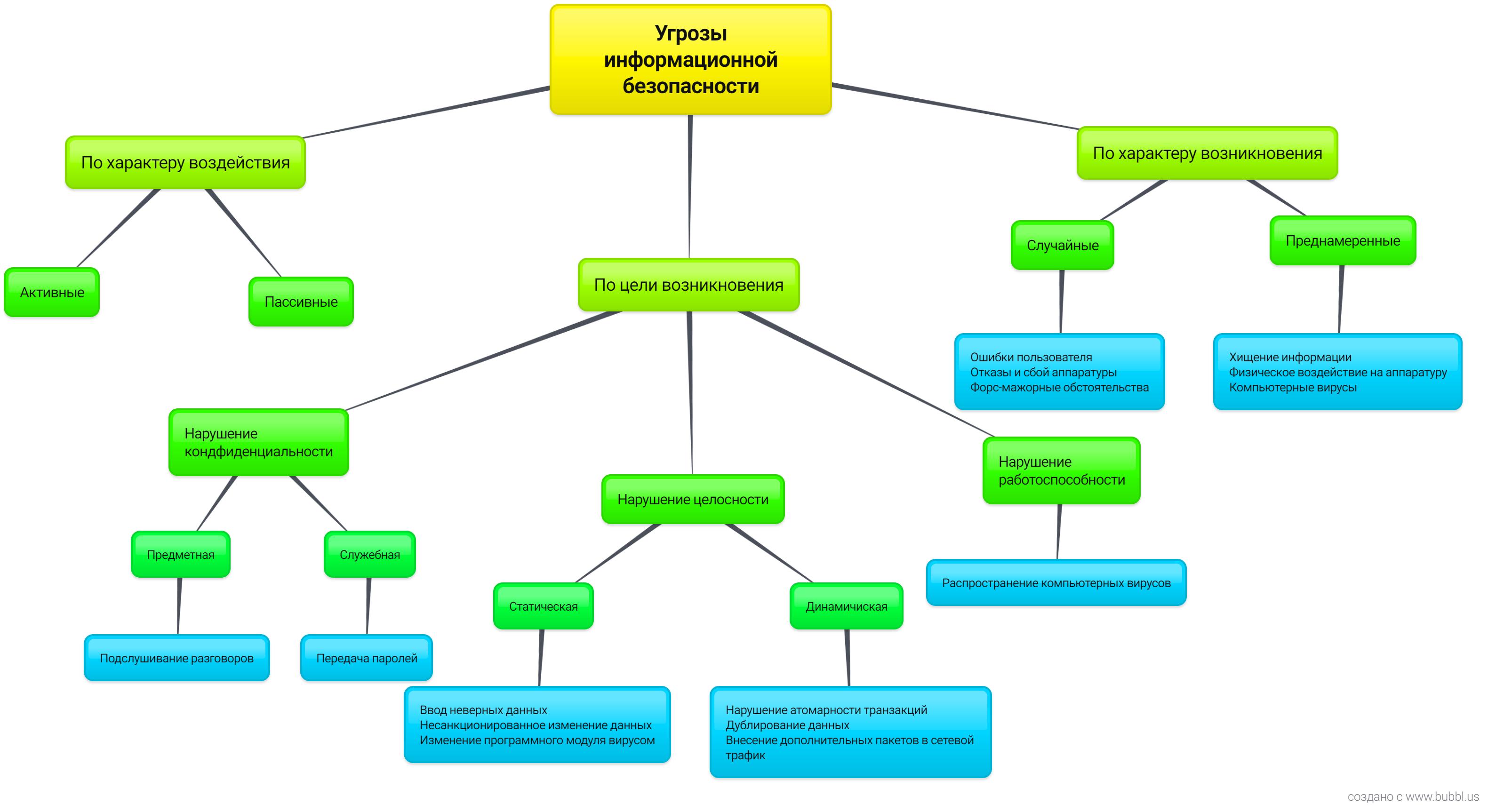

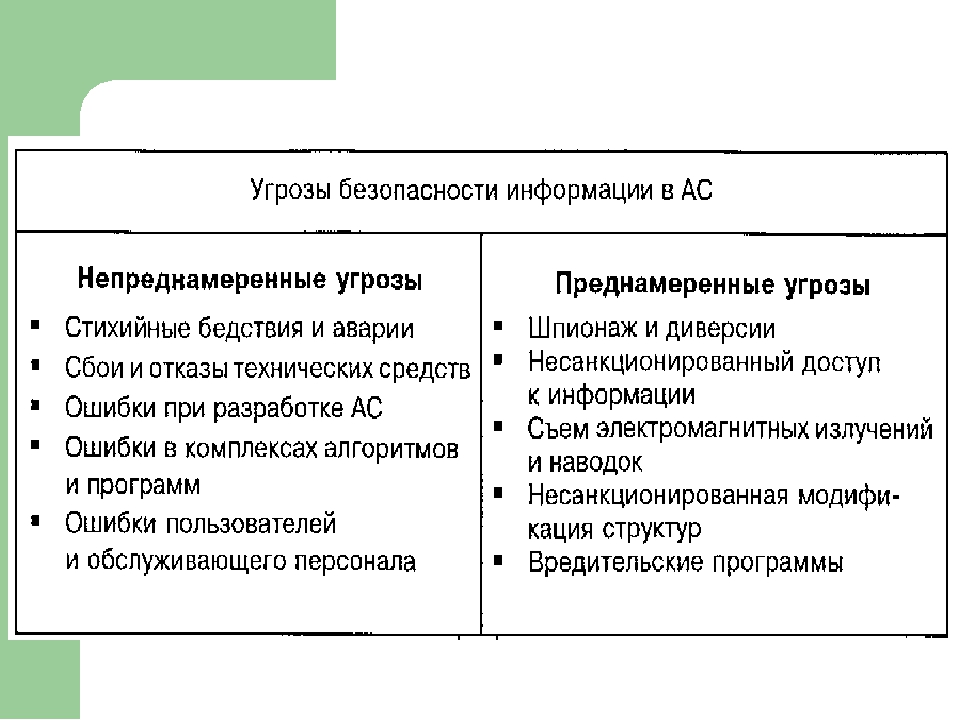

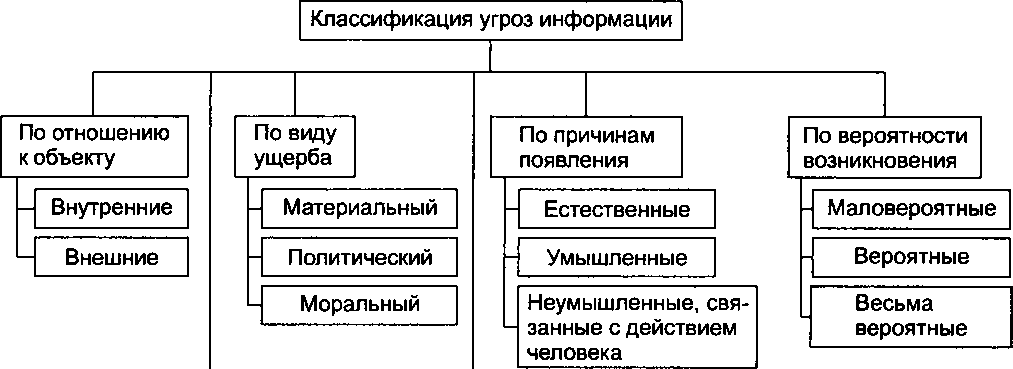

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

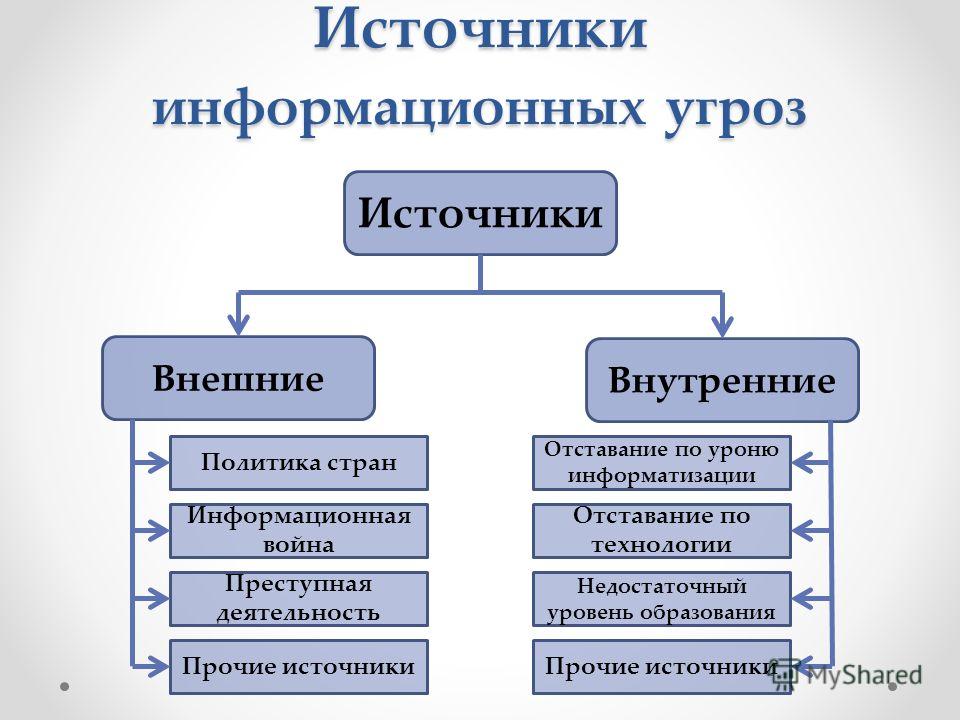

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.

п.).

п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

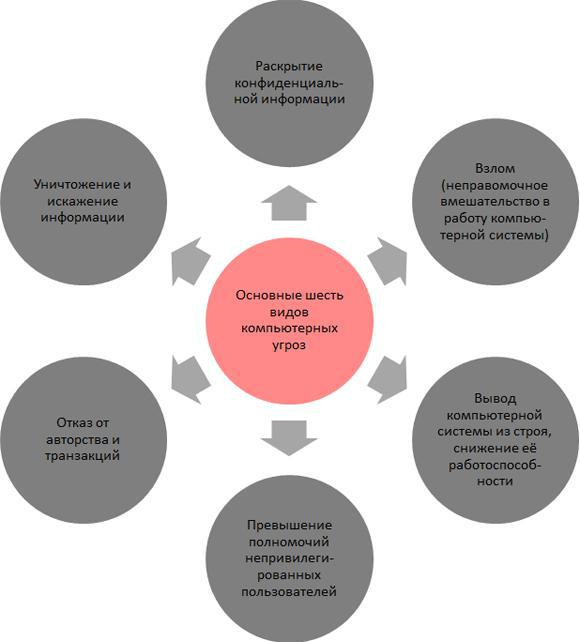

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Типы угроз персональных данных — актуальные угрозы безопасности ИСПДн

Формирование и внедрение системы защиты ПДн является обязательным этапом для всех, кто в соответствии с действующим российским законодательством подпадает под категорию операторов персональных данных. Чтобы не тратить лишние денежные средства на обеспечение безопасности, необходимо, прежде всего, определиться с уровнем защищенности. Сделать это можно только после того, как будут определены типы угроз ИСПДн, то есть те факторы и условия, которые в сочетании могут привести к несанкционированному получению доступа и совершению операций с личной информацией граждан третьими лицами.

Чтобы не тратить лишние денежные средства на обеспечение безопасности, необходимо, прежде всего, определиться с уровнем защищенности. Сделать это можно только после того, как будут определены типы угроз ИСПДн, то есть те факторы и условия, которые в сочетании могут привести к несанкционированному получению доступа и совершению операций с личной информацией граждан третьими лицами.

Методика и порядок действий по определению уровней защиты персональных данных при их обработке в информационных системах описаны в правительственном Постановлении № 1119. Также существуют дополнительные подзаконные акты и руководящие документы, на которые нужно ориентироваться, чтобы успешно подобрать меры для предотвращения НСД. Разбираясь в последовательности действий, у директоров предприятий и ИП нередко возникают сложности, поскольку нужно принимать в расчет множество требований. Минимизировать время на подготовку и установление уровня защищенности можно, доверившись профессионалам нашего центра.

Что нужно знать для определения типа угроз безопасности персональных данных?

Понимание того, какие риски существуют при обработке личной информации россиян, позволяет создать эффективную СЗПДн. Зачастую, действуя самостоятельно, руководители компаний допускают множество неточностей и ошибок в результате чего, на разработку и интеграцию средств защиты уходит масса времени, кадровых и денежных ресурсов. С другой стороны, неправильное определение типов актуальных угроз безопасности персональных данных может стать причиной попадания конфиденциальных сведений в распоряжение преступников, конкурентов и т.д. Таким образом, нужно адекватно оценить потенциальные риски и принять соответствующие меры.

Разбираясь в этом вопросе, следует учесть:

- Нормативно-правовая база предусматривает 3 типа угроз персональных данных, причем самым низким считается третий, а самым высоким — первый.

- За нарушением положений ФЗ-152 предусмотрено серьезное наказание, поэтому не следует легкомысленно относиться к установлению уровня защищенности информационных систем ПДн.

- Кроме оценки влияния потенциально опасных факторов и условий потребуется выделить категории и типы субъектов ПД, а также их количество.

- Чтобы определить тип актуальных угроз ИСПДн, необходимо принять в расчет наличие недокументированных возможностей (НДВ) в программном и прикладном софте, используемых предприятием в своей деятельности.

- Системное ПО нацелено на обеспечение работоспособности оборудования, оно не решает конкретные практические задачи, а создает условия для функционирования других приложений. Прикладное программное обеспечение наоборот предполагает непосредственное взаимодействие с пользователем, позволяя ему достигать определенных целей в рамках установленных полномочий.

- Под термином НДВ, как указано в документе, разработанном Гостехкомиссией РФ в 1999 году, понимают функциональные возможности ПО, которые не указаны в описании к софту либо не отвечают заявленным характеристиками и потенциально способны привести к неправомерному использованию конфиденциальной информации.

Угрозы 1 типа при обработке персональных данных в ИСПДн

К данной категории относятся комбинации факторов и условий, обусловленные наличием НДВ в системном, а иногда и в прикладном софте информационной системы ПДн. То есть используемые аппаратные возможности и утилиты могут стать причиной неправомерной блокировки, изменения, удаления и распространения личных сведений граждан.

Угрозы ИСПДн 2 типа

Выявляются в системах, где есть недекларируемые возможности в применяемых прикладных программах. Например, утилита, которая собирает и систематизирует ПДн, может быть использована для несанкционированного внесения изменений или уничтожения информации.

Угрозы 3 типа ИСПДн

Наиболее удачный вариант в плане затрат на защиту ИСПДн, когда отсутствует опасность получения доступа к персональным данным со стороны сотрудников и третьих лиц вследствие наличия НДВ в программном обеспечении.

Следует учесть, что без специализированных знаний и навыков определить потенциальные риски невозможно. Вам потребуется либо привлекать штатных сотрудников (если они есть), либо прибегнуть к аутсорсингу. Второй вариант предпочтительнее как в плане финансов, так и с точки зрения затрат времени. Профессионалы быстро проанализируют ПО и прочие аспекты деятельности, предоставив подробный отчет, на основании которого можно будет формировать СЗПДн (хотя это тоже лучше поручить экспертам, чтобы потом не столкнуться с проблемами во время проверок).

Вам потребуется либо привлекать штатных сотрудников (если они есть), либо прибегнуть к аутсорсингу. Второй вариант предпочтительнее как в плане финансов, так и с точки зрения затрат времени. Профессионалы быстро проанализируют ПО и прочие аспекты деятельности, предоставив подробный отчет, на основании которого можно будет формировать СЗПДн (хотя это тоже лучше поручить экспертам, чтобы потом не столкнуться с проблемами во время проверок).

Порядок и особенности определения актуальных угроз безопасности

Чем раньше будет установлен уровень защищенности ИСПДн, тем меньше проблем возникнет с клиентами, поставщиками и контролирующими госструктурами. Оценка факторов риска согласно Методике, утвержденной в 2008 году ФСТЭК РФ, проводится исходя из того, существует ли вероятность их реализации в конкретной системе. При установлении типа угроз безопасности персональных данных ПДн в расчет берется уровень изначальной защищенности ИСПДн и возможность осуществления каждой из обнаруженных угроз. Существует несколько степеней опасности:

Существует несколько степеней опасности:

- низкая;

- средняя;

- высокая.

Задача специалистов, которые занимаются обеспечением информационной безопасности ПДн, заключается в выявлении из огромного многообразия рисков тех факторов, которые актуальны для определенной системы. На основе полученных результатов просчитывается, насколько защищены персональные данные и какие меры нужно предпринять для предупреждения НСД.

Новые виды угроз и безопасность высокорисковых объектов

Комиссией РАН по техногенной безопасности совместно с Академией военных наук проведен анализ воздействия природных, техногенных факторов и актов незаконного вмешательства на высокорисковые объекты, выявлены новые виды угроз, реализуемых в ходе гибридных войн. Определены пути повышения эффективности обеспечения безопасности объектов, направления деятельности по устранению противоречий и пробелов в нормативной базе.

В настоящее время общество регулярно переживает потрясения от чрезвычайных ситуаций в результате воздействия природных, техногенных факторов и актов незаконного вмешательства (АНВ) из-за отсутствия эффективных инструментов их предотвращения. Переход России к рыночной экономике привел к опасному уровню качества эксплуатации объектов. Ситуация усугубляется реальными угрозами терроризма. Для снижения риска в результате бедствий ООН выработала стратегию – Сендайскую рамочную программу (СРП) на 2015–2030 гг. и Глобальную кампанию по повышению устойчивости городов к бедствиям «Мой город готовится!». В РФ реализация СРП проводится на основе национальных обязательств и постановления Совета Федерации РФ № 70 от 26 февраля 2016 г., включающего:

Переход России к рыночной экономике привел к опасному уровню качества эксплуатации объектов. Ситуация усугубляется реальными угрозами терроризма. Для снижения риска в результате бедствий ООН выработала стратегию – Сендайскую рамочную программу (СРП) на 2015–2030 гг. и Глобальную кампанию по повышению устойчивости городов к бедствиям «Мой город готовится!». В РФ реализация СРП проводится на основе национальных обязательств и постановления Совета Федерации РФ № 70 от 26 февраля 2016 г., включающего:

- Понимание риска бедствий (анализ, оценка, управление риском бедствий, смягчение их последствий).

- Совершенствование организационно-правового управления риском бедствий.

- Инвестиции в снижение риска бедствий и укрепление потенциала противодействия (как отмечал академик РАН К.В. Фролов, затраты на диагностирование и прогнозирование чрезвычайных ситуаций в десятки раз ниже, чем затраты на ликвидацию последствий аварий и катастроф).

- Повышение готовности к бедствиям для обеспечения эффективного реагирования и внедрение принципа «сделать лучше, чем было» при восстановлении и реконструкции (совершенствование строительных норм и правил для повышения устойчивости инфраструктуры к бедствиям).

Определение и мониторинг угроз

Основополагающее значение в вопросах обеспечения безопасности имеет определение и мониторинг угроз. Согласно закону «О безопасности» угроза – это совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства. Угрозы бывают природного, техногенного и социогенного характера. Это вмешательство в работу объекта, терроризм, хищения, хулиганство, блокирование, намерение совершить АНВ, нарушение правил эксплуатации, несовершенство правил и законодательной базы. По степени вероятности совершения угрозы разделены на:

- потенциальные угрозы – совокупность вероятных условий и факторов, создающих опасность совершения АНВ;

- непосредственные угрозы – совокупность конкретных условий и факторов, создающих опасность совершения АНВ;

- прямые угрозы – совокупность условий и факторов, создавших реальную опасность совершения АНВ.

Акт незаконного вмешательства – противоправное действие (бездействие), в том числе террористический акт, угрожающее безопасной деятельности объекта, повлекшее за собой причинение вреда жизни и здоровью людей, материальный ущерб либо создавшее угрозу наступления таких последствий.

АНВ реализуется внешними или внутренними нарушителями. Внутренние нарушители – это нелояльные сотрудники («спящий» резерв терроризма), составляющие 6% от общего числа сотрудников и являющиеся непосредственными реализаторами АНВ, пособниками активными или способствующими его проведению своим бездействием.

Гибридная война начинается со столицы

Столица рассматривается как главная цель для проведения информационных, кибернетических операций, действий специальных служб. Комплекс таких действий характеризуется специалистами как гибридная война. Мягкая форма гибридных войн – «цветные» революции, их цель – перемена политического режима. Стандартом действий стала концепция начальника штаба ВВС США Кертиса Лемея: «Всю территорию противника необходимо «вбомбить в каменный век».

Гибридная война ведется не от границ государства, а в столице на высокорисковых стратегически и критически важных объектах. Поэтому необходимо понимание методов и способов ее ведения, анализ социальных и экономических явлений с позиции безопасности. В терминах обеспечения безопасности гибридная война – это совокупность АНВ, в том числе терактов, проводимых внешними и внутренними нарушителями, реализующими различные виды угроз, сценариев, технологий, инженерно-технических средств.

В терминах обеспечения безопасности гибридная война – это совокупность АНВ, в том числе терактов, проводимых внешними и внутренними нарушителями, реализующими различные виды угроз, сценариев, технологий, инженерно-технических средств.

Эта целевая атака – процесс несанкционированной активности в инфраструктуре города, удаленно управляемый через Интернет в реальном времени, она преодолевает системы безопасности, вовлекая во взаимодействие обманом ключевых сотрудников объектов, криминальные элементы и простых жителей.

Момент перехода к активным действиям остается скрытым до последнего момента, что затрудняет своевременное предупреждение

о начале войны. Хакеры и войска информационных операций воздействуют на системы управления городской инфраструктурой, маскируясь под природные и техногенные факторы. Результат этого – катастрофы, в том числе и аварии на газопроводах, системах электрогенерации, теплоснабжения, водоснабжения и канализации. Ущерб от этого сопоставим с ущербом от применения оружия.

Факторы, способствующие реализации угроз

АНВ используют комбинации угроз для выявления уязвимостей, «обогащенные» криминальным беспорядком. Обстановка дестабилизируется на объектах транспортной инфраструктуры, где создается атмосфера хаоса. Главная роль отводится внутренним

нарушителям, а успешному проведению способствует человеческий фактор, низкий уровень культуры безопасности, неподготовленность специалистов. При этом специалисты, ответственные за обеспечение безопасности на объектах транспортной инфраструктуры, проходят систематическое повышение квалификации. В то же время проектировщики, сотрудники служб ЖКХ не имеют даже начальных

знаний.

Принципы эффективной безопасности

Безопасность предполагает предвидение и парирование воздействия комбинированных природных, техногенных факторов и АНВ, при

этом одни факторы могут проявляться через другие, группироваться для создания «эффекта домино» и воздействия с нескольких направлений. Основной принцип эффективной безопасности: защищенность и мобилизационная готовность объектов обеспечивается формированием безопасности с помощью межведомственного взаимодействия, на базе систем мониторинга рисков и управления стойкостью в условиях воздействия природных, техногенных факторов, АНВ, с учетом человеческого фактора и культуры безопасности. Существующие парадигмы обеспечения безопасности:

Существующие парадигмы обеспечения безопасности:

- анализ рисков проводится;

- меры смягчения последствий вырабатываются;

- технические стандарты на надежность техники и организации известны;

- учения по эвакуации проводятся регулярно;

- регламентные работы проводятся точно в срок.

Однако парадигмы анализа и проектирования систем безопасности для воздействий, характерных для гибридной войны, имеют ограничения в рамках действующих систем контроля и управления. В этих условиях основой обеспечения безопасности становится управление стойкостью (рис.1–2).

Необходимо изменить систему обеспечения безопасности объектов и перейти от иерархической формы управления к сетевой, с ситуационными центрами безопасности на уровне субъектов и объектов. При информационной дезорганизации системы управления выработка решений специалистами различных категорий превращает такие объекты в автономные комплексы.

Безопасность массовых объектов должна закладываться

при проектировании

По аналогии с транспортной безопасностью субъекты ЖКХ и мест массового пребывания людей должны обеспечивать безопасность на

находящихся в их ведении объектах. Необходимо защитить наиболее уязвимые и опасные с точки зрения совершения террористического

Необходимо защитить наиболее уязвимые и опасные с точки зрения совершения террористического

акта системы и элементы объектов инженерно-техническими средствами, обеспечивающими временную задержку, позволяющую

развернуть силы реагирования, а также внедрить активные средства воздействия нелетального и, возможно, летального характера, высвободив при этом в значительной степени сложные технические средства охраны, а также и силы охраны.

Целесообразно при проектировании новых объектов заложить в них инженерные решения, включая средства летального и нелетального воздействия на нарушителя, которые бы гарантированно создали такие уровни временной задержки террористов к наиболее уязвимым в террористическом отношении и важным узлам и системам, несанкционированное воздействие в отношении которых может привести к террористическому акту, хищению, аварии. Эти решения, безусловно, несколько увеличивают стоимость проекта и строительства, но существенно снизят последующие затраты на технические средства обнаружения и повысят антитеррористическую защищенность объектов, кроме того, такие решения снизят риск проявления человеческого фактора.

Повышению эффективности проектных решений способствует проведение опережающих исследований и создание инновационно-технологических инкубаторов при вузах для разработки проекта программы «Цифровизация безопасности».

Задачи обеспечения безопасности

В настоящий момент в стране сформирована действенная нормативно-правовая и технологическая основа, позволяющая системно и эффективно решать задачи обеспечения безопасности (рис. 3).

Однако в сфере обеспечения безопасности высокорисковых критически и стратегически важных объектов городской инфраструктуры существуют вопросы, требующие систематизации, комплексного анализа и незамедлительного решения. Повышается роль межведомственного и междисциплинарного анализа угроз и мер обеспечения безопасности.

Основным направлением деятельности в связи с прямой угрозой гибридной войны должна стать разработка предложений для

ликвидации пробелов и нестыковки действующего законодательства, решения проблем в области правоприменительной практики.

Продолжение следует

Николай Махутов

Руководитель комиссии РАН по техногенной безопасности,

член-корреспондент РАН, д.т.н.

Владимир Балановский

Директор Центра управления качеством безопасности,

действительный член АПК и ВАНКБ, профессор Академии военных наук

Нина Николаева

Помощник члена Совета Федерации

Леонид Балановский

Руководитель направления ООО «Национальный аттестационный

центр» ЗАО «Информзащита», член-корреспондент АПК

Опубликовано в журнале «Системы безопасности» №4/2019

Больше статей по безопасности >>>

Информационная безопасность: виды угроз и методы их устранения

Защита информационных данных необходима всем компаниям: от небольших фирм до крупных корпораций. Защите подлежат не только компьютерные устройства, но и все технические средства, которые контактируют с информационными сведениями. Любая информация, попавшая в руки преступников, опасна. В связи с этим требуется приложить максимум усилий к тому, чтобы обеспечить надежный уровень конфиденциальности IT-систем.

Сегодня не существует универсальной методики защиты, которая предоставляла бы 100% гарантию безопасности. Соответственно, информационная система защиты нуждается в постоянном совершенствовании и улучшении. Ведь хакеры и преступные элементы непрерывно совершенствуют собственные методики взлома и несанкционированного проникновения.

Что такое «информационная безопасность»?

Это комплекс методов защиты информации от случайного либо намеренного воздействия. Результатом таких неправомерных действий обычно является убыток для владельца информационных данных. Ущерб может быть не только материального плана, но и моральный и т.д.

Оценить уровень безопасности информационных сетей можно с помощью современного метода – пентеста. Его суть заключается в проверке безопасности системы и возможности проникновения. Метод позволяет найти в системе слабые места, которые называются уязвимостями. Тестирование проводится таким образом, что идентично повторяет атаку кибер-мошенников – злоумышленников, которые способны навредить тем или иным образом. IT-профессионалы информационной безопасности в данном случае играют роль хакеров. Они пробуют совершить взлом системы в следствии предварительной договоренности с владельцем. Данный метод предполагает использование для тестирования всех уязвимых мест системы, которые только возможны.

На чем базируется информационная безопасность?

Есть несколько основополагающих принципов, на которых основывается ИБ:

— целостность данных;

— доступность информации;

— конфиденциальность;

— достоверность информационных сведений.

Целостность информационных сведений – это ни что иное, как свойство информации оставаться неизменной, по первоначальному виду, структуре, во время ее хранения или многократной передачи. Изменить, удалить информационные сведения, внести в них корректировки имеет право только человек, пользователь, которому принадлежат права доступа. Также это разрешено особам с предоставленным законным доступом к этой информации.

Доступность. Информационные данные, находящиеся в свободном доступе, должны быть оперативно предоставлены легальным пользователям, без каких-либо проволочек и препятствий.

Конфиденциальность информации базируется на понятии создания ограниченного доступа к информационным ресурсам третьих, сторонних особ. Сведения могут предоставляться исключительно пользователям, которые имеют право взаимодействовать с данными системами, а также были идентифицированы, получили право доступа.

Достоверность сведений свидетельствует о том, что информационные данные принадлежат доверенной особе либо законному владельцу, который также является первоисточником сведений.

ИБ является совокупностью разнообразных эффективных мер, которые способны предотвратить, отследить, ликвидировать несанкционированное вторжение в систему посторонних особ. Кроме того, информационная безопасность призвана защитить систему от нанесения ей повреждений, искажений, блокировки или копирования данных.

Безопасность информации тем более необходима, если известно, что проникновение в систему и кража данных приведут к крайне негативным последствиям. Например, к значительному материальному ущербу, масштабному удару по репутации человека или компании и т.д.

Почему так важно обеспечить наилучшую защиту с помощью эффективных и действенных мер? Сегодня существует свыше ста типов угроз информационной системы. Поэтому, требуется проводить анализ всех существующих уязвимостей. Для этого применяются разнообразные диагностические методы. И только в случае, когда показатели грамотно проанализированы, получится подобрать оптимальный комплекс способов защиты от вторжения и проникновения злоумышленников в систему.

Причины и виды уязвимостей систем безопасности

Почему возникают слабые места в системе:

— несовершенное ПО, другая техника;

— некоторые процессы работы системы неполноценные;

— работа с информационной системой происходят в сложных эксплуатационных условиях.

Уязвимости не всегда появляются из-за преднамеренного злого умысла. Их классификация подразумевает уязвимости, которые могут быть случайного и объективного характера. Чтобы свести угрозу потери, кражи, изменения информационных данных к минимуму, нужно ликвидировать или минимизировать влияние слабых мест в системе безопасности.

Примеры случайных – непреднамеренных угроз

Это могут быть:

— неполадки в работе аппаратуры;

— ошибки, сбои в ПО;

— ошибки в действиях персонала либо трудящихся, которые работают в системе;

— форс-мажоры, вызванные действиями стихий, природными факторами;

— проблемы из-за постоянных перебоев с электроэнергией.

Причины несанкционированного вторжения бывают разные

Хакером, имеющим недобросовестные мотивы, зачастую может быть человек из персонала, пользователь информационного ресурса, конкурирующие фирмы или наемные специалисты.

Мотивом может быть желание обогатиться за чужой счет. Конкуренты иногда стараются скомпрометировать соперника кражей конфиденциальной информации. Сотрудники компании, которых уволили за те или иные проступки, могут отомстить бывшему работодателю.

Таким образом, причин преступной деятельности бывает много. Задача информационной безопасности – предупредить действия злоумышленников, остановить их на раннем этапе проникновения в систему. Для получения оптимального результата стоит обратиться к специалистам, которые с положительной стороны себя зарекомендовали в этой сфере деятельности, обладают безупречной репутацией. Это позволит быть уверенным в безопасности.

Ваш Datami.

Минкомсвязи назвало виды угроз, которые могут повлечь изоляцию Рунета

Минкомсвязи назвало виды угроз, которые могут повлечь изоляцию Рунета

Alexander Antipov

РКН будет брать управление Рунетом на себя, если вероятность угрозы оценивается как высокая или ее уровень опасности определен как высокий.

Минкомсвязи подготовило проект постановления правительства, в котором перечислены виды угроз, обуславливающие возможный переход российского сегмента Интернета в автономный режим.

В частности, названы три типа угроз:

1.Угроза целостности сетей — при которой пользователи не могут передавать друг другу информацию;

2.Угроза устойчивости сетей — при которой частично нарушается работа технического оборудования или происходят природные либо техногенные катастрофы;

3.Угрозы безопасности функционирования сетей — при которых кто-то пытается взломать оборудование операторов или оказывает «преднамеренное дестабилизирующее внутреннее или внешнее информационное воздействие» на сети связи.

Актуальность угроз определяется на основании анализа вероятности реализации угрозы и уровня опасности угрозы. Каждой угрозе будет присвоен один из трех уровней — низкий, средний или высокий. Роскомнадзор будет брать управление Рунетом на себя, если вероятность угрозы оценивается как высокая или ее уровень опасности определен как высокий.

1 мая президент Владимир Путин подписал закон о суверенном Рунете, призванный обеспечить стабильную работу российского сегмента интернета в случае отключения от всемирной Сети или скоординированных атак. Документ вступит в силу 1 ноября 2019 года, а необходимая для его выполнения национальная система доменных имен должна заработать в 2021 году.

Хакеры REvil грозятся слить конкурентам чертежи и всю техническую документацию Apple к новеньким Macbook а также розыгрыш уникальной хакерской игры. Смотрите 14 выпуск security-новостей на нашем Youtube канале.

Поделиться новостью:

Разновидности угроз информационной безопасности » Администрирование серверов

Сегодня большая часть интернет ресурсов не занимается обеспечением информационной безопасности и регулярно атакуется. Информационная безопасность интернет-сайтов – один из самых остро стоящих вопросов.

Угрозы информационной безопасности веб-сайтов условно можно разделить на 3 категории:

- Угроза конфиденциальности — незаконное завладение информацией.

- Угроза целостности — изменение или полное уничтожение данных.

- Угроза доступности — блокировка доступа к данным или его ограничение.

Большую часть угроз безопасности сайта представляет хакерская атака, которая может иметь конкретную цель или не иметь ее вовсе, а происходить по принципу – бьем все, авось получится. Первый вариант имеет множество направлений взлома, а во втором – используются простые уязвимости и нападение массовое.

Виды атак на интернет-приложения

Чтобы выявить угрозы инфобезопасности, нужно понимать не только их типы, но и виды, которые связаны с некоторыми моментами:

- Уязвимости страниц, интернет-приложений и компонентов. При работе с запросами, сервера пользуются данными, предоставленными пользователями. Эти данные используют для создания команд, которые применяются при составлении содержания страниц. Без учета требований к безопасности, хакер может изменить исполняемую команду. SQL-injection является одной из таких уязвимостей.

- Угроза безопасности, которая связана с использованием методов проверки идентификации пользователя, определяющих уровень доступа средств пользователя к работе с информацией. Сюда можно отнести ряд операций по восстановлению пароля, обход системы авторизации и грубый подбор паролей (брутфорс).

- Угроза безопасности — атака пользователя. Суть данной угрозы заключается в том, что пользователь не ждет нападения со стороны интернет-сайта, на который он хочет зайти. Используя доверие к этому ресурсу, у злоумышленника появляется множество возможностей для атак клиентов.

- Также существует утечка и разглашение важной информации. Этот вид угрозы представляет собой попадание информации в руки лиц, у которых нет доступа. Это происходит из-за ненадлежащей защиты иди неправильной настройки сервера или самого приложения.

- Логическая атака. Данный вид угрозы, по сути, использует функции и алгоритмы работы приложения в своих целях. Алгоритмы являются легко прогнозируемым процессом функционирования программы вследствие совершения конкретных действий. К данному виду угрозы можно отнести атаки DoS.

Также атаки можно разделить на не целевые и целевые. Первый вид работает по принципу удачи: не имеет системы, цели, не имеют между собой ничего общего.

Данный вид угрозы заключается в получении доступа к ресурсу, когда целью хакера не является конкретный веб-сайт. Акции такого вида работают «по области» и стараются зацепить максимум веб-ресурсов при минимальных затратах.

Вторые направлены на группу сайтов или сайт, у которых есть общая черта (компания, сфера деятельности и т.д.). Они опасны тем, что имеют «заказной» характер и проведение их скрытое. Такую угрозу информационной безопасности могут осуществить только высококвалифицированные специалисты.

Природа и следствия атак. Обеспечение безопасности

Можно выделить два фактора-основы для проведения атак: низкий уровень потенциальных хакеров и легкомысленное восприятие информационной безопасности веб-ресурса.

Первое высказывание обусловлено большим количеством специального софта, многочисленными сообществами «околохакерского» типа, распространяющими технологию атак для желающих и высокая скорость обнаружения и обнародования уязвимостей.

А второе – очень часто не задействуется на интернет-сайтах обнаружение угроз безопасности и их мониторинг, как и нет персонала, отвечающего за это, а также малое внимание к настройкам серверов и качеству кода.

Любая из атак сайта угрожает работоспособности ресурса — это первое. Второе, но более важное – целостность и сохранение данных пользователей. Следствием потери этих вещей является удар по репутации и финансовые потери.

При успешной атаке на сайт, хакер не только получает возможную финансовую выгоду, но и опорную точку для дальнейших своих действий. А владелец, в свою очередь, блокировку сайта поисковыми системами и программами и, что важнее, пользователей.

Для обеспечения безопасности сайта необходимо соблюдать базовые меры безопасности как во время разработки, так и при техподдержке работоспособности ресурса: регулярная смена паролей доступа, своевременный переход на «свежие» протоколы, использование https, и мониторинг угроз безопасности сайта.

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Автор: vps-house

Источник

7 типов угроз кибербезопасности

Специалисты по кибербезопасности постоянно защищают компьютерные системы от различных типов киберугроз. Кибератаки ежедневно поражают предприятия и частные системы, и количество атак быстро увеличивается. По словам бывшего генерального директора Cisco Джона Чемберса, «есть два типа компаний: те, которые были взломаны, и те, кто еще не знает, что они были взломаны».

Мотивы кибератак многочисленны. Один из них — деньги.Кибер-злоумышленники могут отключить систему и потребовать оплату за восстановление ее работоспособности. Программы-вымогатели, атака, требующая оплаты для восстановления услуг, сейчас более сложны, чем когда-либо.

Корпорации уязвимы для кибератак, но жертвами становятся и отдельные лица, часто потому, что они хранят личную информацию на своих мобильных телефонах и используют небезопасные общедоступные сети.

Отслеживание развития и увеличения числа кибератак — ключ к повышению кибербезопасности. Поскольку профессионалы в области кибербезопасности работают над расширением своих знаний об угрозах и информации о кибербезопасности, получение степени магистра по кибербезопасности в Интернете может быть бесценным.Выпускники онлайн-программы магистра наук в области кибербезопасности Университета Северной Дакоты могут рассчитывать на получение глубокого и детального понимания методов кибератак.

Что такое угроза кибербезопасности?

Угроза кибербезопасности относится к любой возможной злонамеренной атаке, направленной на незаконный доступ к данным, нарушение цифровых операций или повреждение информации. Киберугрозы могут исходить от различных субъектов, включая корпоративных шпионов, хактивистов, террористические группы, враждебные национальные государства, преступные организации, хакеров-одиночек и недовольных сотрудников.

В последние годы многочисленные громкие кибератаки привели к раскрытию конфиденциальных данных. Например, в результате взлома Equifax в 2017 году были скомпрометированы личные данные примерно 143 миллионов потребителей, включая даты рождения, адреса и номера социального страхования. В 2018 году Marriott International сообщила, что хакеры получили доступ к ее серверам и украли данные примерно 500 миллионов клиентов. В обоих случаях угроза кибербезопасности возникла из-за неспособности организации внедрить, протестировать и повторно протестировать технические средства защиты, такие как шифрование, аутентификация и брандмауэры.

Кибер-злоумышленники могут использовать конфиденциальные данные отдельных лиц или компаний для кражи информации или получения доступа к их финансовым счетам, а также других потенциально опасных действий, поэтому профессионалы в области кибербезопасности необходимы для защиты личных данных.

7 типов угроз кибербезопасности

Специалисты по кибербезопасности должны хорошо разбираться в следующих типах угроз кибербезопасности.

1. Вредоносное ПО

Вредоносное ПО — это вредоносное ПО, такое как шпионское ПО, программы-вымогатели, вирусы и черви.Вредоносное ПО активируется, когда пользователь нажимает на вредоносную ссылку или вложение, что приводит к установке опасного программного обеспечения. Cisco сообщает, что вредоносное ПО после активации может:

- Блокировать доступ к ключевым компонентам сети (программы-вымогатели)

- Установить дополнительное вредоносное ПО

- Скрытое получение информации путем передачи данных с жесткого диска (шпионское ПО)

- Нарушение отдельных частей, вывод системы из строя

2. Emotet

Агентство по кибербезопасности и безопасности инфраструктуры (CISA) описывает Emotet как «продвинутый модульный банковский троян, который в основном функционирует как загрузчик или дроппер других банковских троянцев.Emotet продолжает оставаться одним из самых дорогостоящих и разрушительных вредоносных программ ».

3. Отказ в обслуживании

Отказ в обслуживании (DoS) — это тип кибератаки, в результате которой компьютер или сеть не могут отвечать на запросы. Распределенный DoS (DDoS) делает то же самое, но атака исходит из компьютерной сети. Кибер-злоумышленники часто используют флуд-атаку, чтобы прервать процесс «рукопожатия» и выполнить DoS-атаку. Можно использовать несколько других методов, и некоторые кибер-злоумышленники используют время, когда сеть отключена, для запуска других атак.По словам Джеффа Мелника из Netwrix, компании-разработчика программного обеспечения для обеспечения безопасности информационных технологий, ботнет — это тип DDoS, при котором миллионы систем могут быть заражены вредоносным ПО и контролироваться хакером. Ботнеты, иногда называемые системами зомби, нацелены на вычислительные возможности цели и подавляют ее. Ботнеты находятся в разных географических точках, и их сложно отследить.

4. Человек посередине

Атака «человек посередине» (MITM) происходит, когда хакеры вставляют себя в двустороннюю транзакцию.По словам Cisco, после прерывания трафика они могут фильтровать и красть данные. Атаки MITM часто происходят, когда посетитель использует незащищенную общедоступную сеть Wi-Fi. Злоумышленники вставляют себя между посетителем и сетью, а затем используют вредоносное ПО для установки программного обеспечения и злонамеренного использования данных.

5. Фишинг

Фишинговые атаки используют поддельные сообщения, такие как электронная почта, чтобы обманом заставить получателя открыть его и выполнить инструкции внутри, например предоставить номер кредитной карты.«Цель состоит в том, чтобы украсть конфиденциальные данные, такие как данные кредитной карты и логина, или установить вредоносное ПО на машину жертвы», — сообщает Cisco.

6. Внедрение SQL

Внедрение языка структурированных запросов (SQL) — это тип кибератаки, которая возникает в результате внедрения вредоносного кода на сервер, использующий SQL. При заражении сервер выпускает информацию. Отправить вредоносный код можно так же просто, как ввести его в поле поиска уязвимого веб-сайта.

7. Парольные атаки

С правильным паролем кибер-злоумышленник получает доступ к огромному количеству информации.Социальная инженерия — это тип атаки на пароли, который Data Insider определяет как «стратегию, которую используют кибер-злоумышленники, которая в значительной степени полагается на взаимодействие с людьми и часто предполагает обман людей, чтобы они нарушили стандартные методы обеспечения безопасности». Другие типы парольных атак включают доступ к базе данных паролей или прямое угадывание.

Эволюция кибербезопасности

Практика кибербезопасности продолжает развиваться по мере развития и изменения Интернета и операций, зависящих от цифровых технологий. Согласно Secureworks, люди, изучающие кибербезопасность, уделяют больше внимания двум областям в следующих разделах.

Интернет вещей

Отдельные устройства, которые подключаются к Интернету или другим сетям, предлагают хакерам точку доступа. Cytelligence сообщает, что в 2019 году хакеры все чаще нацеливались на устройства умного дома и Интернета вещей (IoT), такие как смарт-телевизоры, голосовые помощники, подключенные радионяни и мобильные телефоны. Хакеры, успешно взломавшие подключенный дом, не только получают доступ к учетным данным пользователей Wi-Fi, но также могут получить доступ к их данным, таким как медицинские записи, банковские выписки и данные для входа на веб-сайт.

Взрыв данных

Хранение данных на таких устройствах, как ноутбуки и мобильные телефоны, упрощает кибер-злоумышленникам поиск точки входа в сеть через персональное устройство. Например, в майской книге 2019 года « Взрыв данных: восстановление нашей кибербезопасности в цифровую эпоху » бывший министр внутренней безопасности США Майкл Чертофф предупреждает о повсеместном раскрытии личной информации людей, которая становится все более уязвимой для кибератак.

Следовательно, компаниям и государственным учреждениям требуется максимальная кибербезопасность для защиты своих данных и операций.Понимание того, как бороться с новейшими развивающимися киберугрозами, важно для профессионалов в области кибербезопасности.

Программа магистра наук в области кибербезопасности Университета Северной Дакоты

Выбор подходящей магистерской онлайн-программы по кибербезопасности имеет решающее значение. Лучшие программы предлагают курсы, которые учитывают современные проблемы и проблемы кибербезопасности.

UND готовит студентов к карьере в области кибербезопасности по таким направлениям, как кибербезопасность автономных систем, кибербезопасность и поведение, безопасность данных и общая кибербезопасность.Узнайте больше о том, как онлайн-магистр наук в области кибербезопасности UND готовит студентов к успешной карьере в области кибербезопасности.

Рекомендуемая литература

5 мощных инструментов криптографии для профессионалов в области кибербезопасности

Общие типы кибератак и тактика предотвращения

Кибербезопасность здравоохранения во время эпидемий

Источники

Cisco, защита от современных критических угроз

Cisco, каковы наиболее распространенные кибератаки?

CSO, «15 крупнейших утечек данных в 21 веке»

Cytelligence, кибербезопасность в ухе устройств умного дома

Digital Guardian, «Что такое социальная инженерия? Определение и предотвращение распространенных угроз социальной инженерии »

Grove Atlantic, «Взрывающиеся данные»

Netwrix, «10 самых распространенных типов кибератак»

Secureworks, Отчет Secureworks о состоянии киберпреступности за 2018 год

UpGuard, «Что такое киберугроза?»

5 наиболее распространенных типов угроз, о которых вам нужно знать

Киберугрозы иногда кажутся безжалостными и с каждым днем становятся все опаснее.Хотя Интернет предоставляет пользователям множество информации и услуг, он также сопряжен с рядом рисков. Кибератаки становятся все изощреннее и интенсивнее, и многие киберпреступники используют комбинацию различных типов атак для достижения единой цели. Хотя список потенциальных угроз обширен, ниже вы увидите наиболее распространенные угрозы безопасности, на которые следует обратить внимание.

1. Вредоносное ПО

Вредоносное ПО, сокращенно от «вредоносного программного обеспечения», бывает нескольких форм и может нанести серьезный ущерб компьютеру или корпоративной сети.Существуют различные формы вредоносных программ, от вирусов и червей до троянов и т. Д. Вредоносное ПО часто рассматривается как универсальный термин, обозначающий любое программное обеспечение, предназначенное для нанесения ущерба компьютеру, серверу или сети.

Антивирусное программное обеспечение — это самый известный продукт для защиты ваших личных устройств от вредоносных программ и отличный старт для предотвращения потенциальных угроз. В то время как для предприятий защита вашей конечной точки имеет важное значение для быстрого обнаружения, предотвращения и устранения сложных угроз для вашего бизнеса.

2. Компьютерный червь:

Отличительной чертой червя является то, что он может самовоспроизводиться и не требует вмешательства человека для создания копий и быстрого распространения в больших объемах. Большинство червей распространяются путем обмана пользователей Интернета и предназначены для использования известных брешей в системе безопасности в программном обеспечении. Поскольку многие сотрудники используют свои телефоны для выполнения рабочих задач, когда они не находятся в пределах периметра корпоративного брандмауэра, компании подвергаются высокому риску заражения червями. Если машина заражена, червь может: повредить файлы, украсть конфиденциальные данные, установить бэкдор, дающий киберпреступникам доступ к вашему компьютеру, или изменить настройки системы, чтобы сделать вашу машину более уязвимой.

3. Спам:

Спам — это нежелательные сообщения в вашем почтовом ящике. С точки зрения отправителя, спам — отличный способ донести его сообщение эффективным и рентабельным способом. Хотя спам обычно считается безвредным, некоторые из них могут содержать ссылки, по которым на ваш компьютер будет установлено вредоносное ПО, если получатель щелкнет по нему.

Как распознать вредоносный спам? Во-первых, если вы не узнали адрес отправителя, не открывайте его. Кроме того, если электронная почта обращается к вам в общем виде, т.е.е. «Уважаемый покупатель», «Привет!» И т. Д. Не обращайтесь. Помните о встроенных ссылках и проверьте, есть ли у них нечетные URL-адреса, наведя на них курсор, чтобы увидеть, куда они хотят вас направить, и совпадает ли целевой URL-адрес с ожидаемым сайтом.

4. Фишинг

Созданные киберпреступниками, пытающимися получить конфиденциальную или конфиденциальную информацию, фишинговые схемы, как правило, являются отправной точкой почти всех успешных кибератак. Схемы фишинга могут маскироваться во многих формах, будь то выдача себя за ваш банк или обычную веб-службу, с единственной целью — заманить вас, щелкнув ссылки и попросив вас подтвердить данные учетной записи, личную информацию или пароли.Многие люди по-прежнему связывают фишинговые угрозы с электронными письмами, но эта угроза вышла за пределы вашего почтового ящика. Теперь хакеры используют текстовые сообщения, телефонные звонки, фальшивые приложения и викторины в социальных сетях, чтобы обмануть невольную жертву.

5. Ботнет:

Вредоносная программа для ботнета — это сеть компьютеров, которые были захвачены или взломаны, что дает хакерам возможность удаленно контролировать зараженные компьютеры или мобильные устройства. Когда вредоносное ПО запускается на вашем компьютере или мобильном устройстве, оно вводит ваше зараженное устройство в бот-сеть, и теперь хакер может контролировать ваше устройство и получать доступ ко всем вашим данным в фоновом режиме без вашего ведома.

Ботнет может состоять всего из десяти или сотен тысяч компьютеров, и когда боты объединяются, они становятся силой, с которой нужно считаться. Если ботнет попадает на ваш корпоративный веб-сайт, он может отправлять миллионы запросов одновременно, что в конечном итоге приводит к перегрузке серверов, отключая веб-сайт, замедляя веб-трафик или снижая производительность. Как известно многим компаниям, веб-сайт, который находится в автономном режиме или имеет длительное время задержки, может быть очень дорогостоящим, что приведет к потере клиентов или повреждению репутации.

Для получения дополнительной информации ознакомьтесь с нашими ресурсами и отчетами по безопасности.

типов угроз компьютерной безопасности и способы их предотвращения

Угрозы компьютерной безопасности изобретательны. Мастера маскировки и манипуляции, эти угрозы постоянно развиваются, чтобы найти новые способы раздражать, воровать и причинять вред. Вооружитесь информацией и ресурсами, чтобы защититься от сложных и растущих угроз компьютерной безопасности и оставаться в безопасности в Интернете.

Примеры угроз кибербезопасности в Интернете

Компьютерные вирусы

Возможно, самая известная угроза компьютерной безопасности, компьютерный вирус — это программа, написанная для изменения способа работы компьютера без разрешения или ведома пользователя.Вирус реплицируется и запускается, как правило, в процессе повреждения вашего компьютера.

Тщательная оценка бесплатного программного обеспечения, загрузок с одноранговых сайтов обмена файлами и электронных писем от неизвестных отправителей имеет решающее значение для предотвращения вирусов. Большинство современных веб-браузеров имеют настройки безопасности, которые можно увеличить для оптимальной защиты от сетевых угроз. Но, как мы снова и снова будем повторять в этом посте, единственный наиболее эффективный способ защиты от вирусов — это новейшее антивирусное программное обеспечение от надежного поставщика.

Узнайте больше о том, как бороться с компьютерными вирусами и оставаться в безопасности в Интернете.

Угрозы шпионского ПО

Серьезная угроза компьютерной безопасности, шпионское ПО — это любая программа, которая отслеживает ваши действия в сети или устанавливает программы без вашего согласия с целью получения прибыли или сбора личной информации. Мы накопили массу знаний, которые помогут вам бороться с угрозами шпионского ПО и оставаться в безопасности в Интернете.

Хотя многие пользователи не захотят это слышать, ознакомление с условиями и положениями — хороший способ понять, как отслеживается ваша активность в Интернете.И, конечно же, если компания, которую вы не знаете, рекламирует сделку, которая кажется слишком хорошей, чтобы быть правдой, убедитесь, что у вас есть решение для интернет-безопасности, и будьте осторожны.

Мы накопили массу знаний, которые помогут вам бороться с угрозами шпионского ПО — узнать больше об опасностях шпионского ПО и оставаться в безопасности в Интернете

Хакеры и хищники

Люди, а не компьютеры создают угрозы компьютерной безопасности и вредоносное ПО. Хакеры и хищники — это программисты, которые преследуют других ради собственной выгоды, взламывая компьютерные системы с целью кражи, изменения или уничтожения информации как формы кибертерроризма.Эти онлайн-хищники могут скомпрометировать данные кредитной карты, заблокировать ваши данные и украсть вашу личность. Как вы уже догадались, инструменты онлайн-безопасности с защитой от кражи личных данных — один из наиболее эффективных способов защитить себя от этого вида киберпреступников.

Какие афера используют хакеры в последнее время? Узнайте больше об опасностях взлома, как защитить себя от опасных атак вредоносных программ в Интернете.

Фишинг

Маскируясь под надежного человека или компанию, фишеры пытаются украсть конфиденциальную финансовую или личную информацию с помощью мошеннической электронной почты или мгновенных сообщений.Фишинговые атаки — одни из самых успешных методов для киберпреступников, пытающихся взломать данные. Антивирусные решения с защитой от кражи личных данных можно «научить» распознавать фишинговые угрозы за доли секунды.

Как отличить подлинное сообщение от фишингового мошенничества? Узнай о последних трюках и мошенничестве.

Все, что вам нужно знать

Корпоративный шпионаж , Нарушение бизнеса, или Финансовая прибыль. Какими бы ни были мотивы, угрозы кибербезопасности стали повсеместными и продолжают перевернуть все аспекты цифровой сферы.

Согласно отчету Verizon о расследовании утечек данных за 2020 год (DBIR), 86% нарушений кибербезопасности были финансово мотивированы, а 10% — шпионажем.

Помимо причинения серьезного финансового ущерба, кибератаки могут привести к штрафным санкциям, судебным искам, ущербу репутации и нарушению непрерывности бизнеса.

Ни один бизнес или ИТ-организация не защищены в современном кибер-мире.Поскольку киберпреступники все больше полагаются на сложные технологии, организации часто чувствуют себя безнадежными, поскольку их конфиденциальные данные и критически важные активы становятся жертвами злонамеренных атак.

Более того, быстрое внедрение новых технологий, включая искусственный интеллект, Интернет вещей (IoT) и облачные вычисления, добавило новые киберугрозы для организаций, усложнив существующие риски.

Что такое угроза кибербезопасности?

Угроза кибербезопасности — это злонамеренная и преднамеренная атака , совершенная физическим лицом или организацией с целью получения несанкционированного доступа к сети другого человека или организации с целью повреждения, нарушения или кражи ИТ-активов, компьютерных сетей, интеллектуальной собственности или любой другой формы конфиденциальные данные.

Типы угроз кибербезопасности

Хотя количество типов киберугроз продолжает расти, существуют некоторые из наиболее распространенных и распространенных киберугроз, о которых необходимо знать современным организациям. Это следующие:

1) Вредоносное ПО

Атаки вредоносного ПО — самый распространенный тип кибератак. Вредоносное ПО определяется как вредоносное ПО, включая шпионское ПО, программы-вымогатели, вирусы и черви, которые устанавливаются в систему, когда пользователь щелкает опасную ссылку или сообщение электронной почты.Попав внутрь системы, вредоносное ПО может, среди прочего, заблокировать доступ к критически важным компонентам сети, повредить систему и собрать конфиденциальную информацию.

По данным Accenture, средняя стоимость атаки вредоносного ПО составляет 2,6 миллиона долларов США.

2) Фишинг

Киберпреступники рассылают вредоносные электронные письма, которые предположительно приходят с законных ресурсов. Затем пользователя обманом заставляют щелкнуть вредоносную ссылку в электронном письме, что приводит к установке вредоносного ПО или раскрытию конфиденциальной информации, такой как данные кредитной карты и учетные данные для входа.

На фишинговые атаки приходится более 80% зарегистрированных киберинцидентов.

3) Spear Phishing

Spear phishing — это более изощренная форма фишинг-атаки, при которой киберпреступники нацелены только на привилегированных пользователей, таких как системные администраторы и руководители высшего звена.

Более 71% целевых атак связаны с использованием целевого фишинга.

4) Человек в центре атаки

Атака «Человек посередине» (MitM) происходит, когда киберпреступники становятся между двумя сторонами.Как только злоумышленник интерпретирует сообщение, он может фильтровать и красть конфиденциальные данные и возвращать пользователю разные ответы.

Согласно Netcraft, 95% серверов HTTPS уязвимы для MitM.

5) Атака отказа в обслуживании

Атаки

типа «отказ в обслуживании» нацелены на переполнение систем, сетей или серверов массивным трафиком, что делает систему неспособной выполнять законные запросы. Атаки также могут использовать несколько зараженных устройств для запуска атаки на целевую систему.Это известно как распределенная атака типа «отказ в обслуживании» (DDoS).

В 2019 году было совершено 8,4 миллиона DDoS-атак.

6) SQL-инъекция

Атака с внедрением языка структурированных запросов (SQL) происходит, когда киберпреступники пытаются получить доступ к базе данных, загружая вредоносные сценарии SQL. В случае успеха злоумышленник может просматривать, изменять или удалять данные, хранящиеся в базе данных SQL.

SQL-инъекция составляет почти 65,1% всех атак на веб-приложения.

7) Эксплойт нулевого дня

Атака «нулевого дня» происходит, когда объявляется программная или аппаратная уязвимость, и киберпреступники используют эту уязвимость до того, как будет внедрен патч или решение.

Прогнозируется, что к 2021 году количество атак нулевого дня увеличится до одной в день.

8) Расширенные постоянные угрозы (APT)

Расширенная постоянная угроза возникает, когда злоумышленник получает неавторизованный доступ к системе или сети и остается незамеченным в течение длительного времени.

45% организаций считают, что они могут стать целью APT.

9) Программа-вымогатель

Программа-вымогатель — это тип атаки вредоносного ПО, при котором злоумышленник блокирует или шифрует данные жертвы и угрожает опубликовать или блокирует доступ к данным, если не будет уплачен выкуп.

По оценкам, атаки программ-вымогателей обойдутся глобальным организациям в 20 миллиардов долларов к 2021 году.

10) DNS-атака

Атака DNS — это кибератака, при которой киберпреступники используют уязвимости в системе доменных имен (DNS).Злоумышленники используют уязвимости DNS для перенаправления посетителей сайта на вредоносные страницы (DNS Hijacking) и эксфильтрации данных из скомпрометированных систем (DNS Tunneling).

Средняя стоимость атаки DNS в 2020 году составила 924 000 долларов США.

Источники угроз кибербезопасности

Чтобы эффективно отреагировать на кибератаку, необходимо знать субъектов угрозы и понимать их тактику, методы и процедуры.

Вот некоторые из распространенных источников киберугроз:

1) Национальные государства

Кибератаки со стороны государства могут нанести ущерб, нарушая связь, военные действия и повседневную жизнь.

2) Преступные группы

Преступные группы стремятся проникнуть в системы или сети с целью получения финансовой выгоды. Эти группы используют фишинг, спам, шпионское и вредоносное ПО для кражи личных данных, онлайн-мошенничества и системного вымогательства.

3) Хакеры

Хакеры исследуют различные кибер-методы, чтобы взломать защиту и использовать уязвимости в компьютерной системе или сети. Они мотивированы личной выгодой, местью, преследованием, финансовой выгодой и политической активностью. Хакеры разрабатывают новые типы угроз для острых ощущений или хвастовства в хакерском сообществе.

4) Террористические группы

Террористы проводят кибератаки, чтобы уничтожить, проникнуть или использовать критически важную инфраструктуру, чтобы угрожать национальной безопасности, поставить под угрозу военное оборудование, подорвать экономику и вызвать массовые жертвы.

5) Хактивисты

Хактивисты проводят кибератаки в поддержку политических целей, а не финансовой выгоды. Они нацелены на отрасли, организации или отдельных лиц, которые не согласуются с их политическими идеями и повесткой дня.

6) Вредоносные инсайдеры

Инсайдеры могут включать сотрудников, сторонних поставщиков, подрядчиков или других деловых партнеров, которые имеют законный доступ к активам предприятия, но злоупотребляют этим доступом для кражи или уничтожения информации для финансовой или личной выгоды.

7) Корпоративные шпионы

Корпоративные шпионы осуществляют промышленный или деловой шпионаж, чтобы либо получить прибыль, либо подорвать бизнес конкурента, атакуя критически важную инфраструктуру, крадя коммерческую тайну и получая доступ.

Основные факты, цифры и статистика по киберугрозам

Киберугрозы продолжают развиваться, нанося триллионы убытков кибер-миру. Вот некоторые тревожные факты, цифры и статистика о последних угрозах кибербезопасности:

- Средняя цена взлома данных в мире составляет доллара США 3.92 миллиона

- Предполагаемый годовой ущерб от кибератак достигнет 6 триллионов долларов США к 2021 году

- Киберпреступность увеличится на 76% к 2024 году

- Более 50% всех утечек данных в мире произойдет в США к 2023 году

- Средняя стоимость утечки данных для американской компании составляет 7,91 миллиона долларов США

- Среднее количество дней на выявление инцидента в 2019 году составило 206 дней

- 2 миллиарда записей были раскрыты из-за утечки данных в первой половине 2019 года

- Компания будет становиться жертвой атаки программ-вымогателей каждые 11 секунд в 2021 году

- Кибератак на устройства Интернета вещей увеличилось на 300% в 2019 году

- Жалобы на киберугрозы увеличились на 400% в США на фоне пандемии коронавируса

Новые киберугрозы в 2021 году и в последующий период

Пандемия коронавируса стала самой большой проблемой для предприятий и ИТ-организаций в 2020 году.В условиях пандемии киберугрозы и утечки данных стали более изощренными и объемными, при этом количество нарушений увеличилось на 273% в первом квартале по сравнению с 2019 годом. По данным Microsoft, количество фишинговых атак и атак социальной инженерии, связанных с пандемией, резко возросло. 30 000 в день только в США.

Чего нам ждать в 2021 году?

Вот некоторые из новых угроз кибербезопасности, которые будут доминировать в ландшафте кибербезопасности в 2021 году и в последующий период:

1) Атаки, связанные с пандемией

Киберпреступники продолжат использовать пандемию коронавируса и связанные с ней темы в качестве тем для своих кампаний по фишингу и социальной инженерии.Их атаки часто совпадают со значительными событиями, такими как внезапный всплеск случаев COVID-19 или объявление новой вакцины. Злоумышленники побуждают пользователей щелкнуть вредоносную ссылку или вложение, замаскированное под законные темы, связанные с COVID-19.

2) Атаки программ-вымогателей

Согласно Cybersecurity Ventures, предприятия будут становиться жертвами атаки программ-вымогателей каждые 11 секунд в 2021 году по сравнению с каждые 14 секунд в 2019 году. Ориентировочная стоимость программ-вымогателей, включая стоимость восстановления и смягчения последствий атаки, превысит 20 миллиардов долларов США. в 2021 году.

3) Прорывы облаков

По мере того, как все больше компаний переходят в облако для облегчения удаленной работы и обеспечения непрерывности бизнеса, киберпреступники следуют той же тенденции и все чаще выбирают облако. Риски облачной безопасности, включая неправильную конфигурацию облака, неполное удаление данных и уязвимые облачные приложения, будут распространенными источниками кибератак.

4) Угрозы мобильной безопасности

Стремясь обеспечить непрерывность бизнеса в условиях пандемии, почти все предприятия начали работу из дома.Сотрудники, работающие удаленно, используют устройства, такие как смартфоны и планшеты, которые не защищены должным образом, не исправлены и не управляются отделом ИТ-безопасности. К сожалению, они несут некоторые уникальные угрозы и уязвимости ИТ-безопасности, подвергая организацию риску кибератаки.

5) IoT-атаки

Глобальные организации все чаще развертывают устройства и приложения IoT для ускорения операций, сбора большего объема данных, удаленного управления инфраструктурой, улучшения обслуживания клиентов и многого другого.

Однако многим устройствам Интернета вещей часто не хватает надежных функций безопасности, что подвергает их риску кибератак. Киберпреступники могут использовать уязвимости Интернета вещей, чтобы получить контроль над устройствами для использования в ботнетах и проникнуть в сеть.

Также читайте: Кибератаки и утечки данных в 2020 году

Поскольку киберпреступники продолжают внедрять новые технологии и стратегии атак, организации должны адаптировать свой подход к кибербезопасности. Ниже приведены некоторые передовые практики в области кибербезопасности, которые помогут вашей организации подготовиться к киберугрозам и обеспечить непрерывность бизнеса:

Лучшие практики кибербезопасности для защиты от киберугроз

1) Создание программы внутренних угроз